Impennata di cyberattacchi verso l’IoT

I prodotti IoT delle organizzazioni europee sono i più bersagliati, serve una maggiore sicurezza per i prodotti IoT.

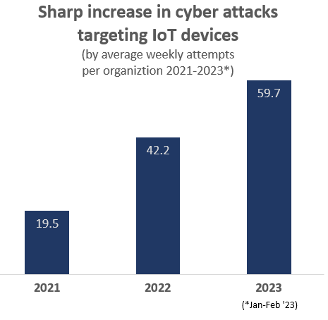

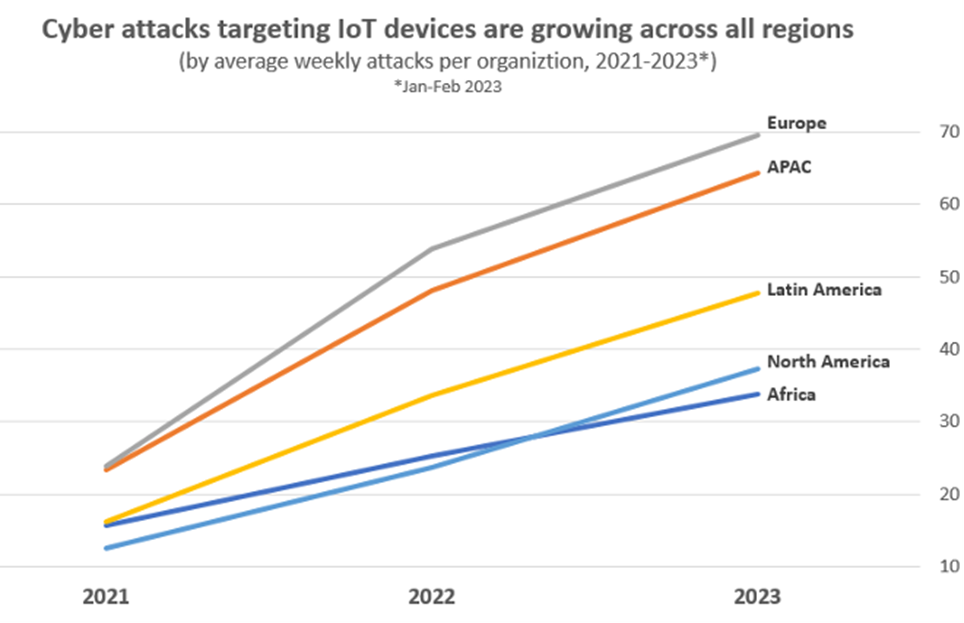

Gli attacchi settimanali ai dispositivi IoT sono aumentati in media del 41% nei primi due mesi del 2023 rispetto alla media dell’intero 2022. Ogni settimana il 54% delle organizzazioni subisce tentativi di cyberattacco che puntano i dispositivi IoT, e i prodotti IoT delle organizzazioni europee sono i più bersagliati. Sono tre informazioni importanti diffuse da Check Point Research (CPR) che danno la misura dei rischi connessi all’uso di tecnologie IoT.

Come sempre l’argomento è in chiaroscuro, perché i vantaggi apportati dall’impiego di dispositivi IoT sono necessari per fornire nuovi servizi e prodotti e mantenere la produttività aziendale, quindi sono irrinunciabili. Per fare che i benefici siano di gran lunga inferiore ai rischi è necessario proteggerli. Allo stato attuale delle cose i criminali informatici sono consapevoli che i dispositivi IoT sono una delle parti più vulnerabili delle reti e che la maggior parte di essi non hanno le adeguate protezioni.

Dispositivi come videocamere e stampanti possono, per esempio, consentire l’accesso diretto e una significativa violazione della privacy, funzionando da primo “punto d'appoggio” per gli attaccanti, da cui poi attuare movimenti laterali e spostarsi tutta la rete violata.

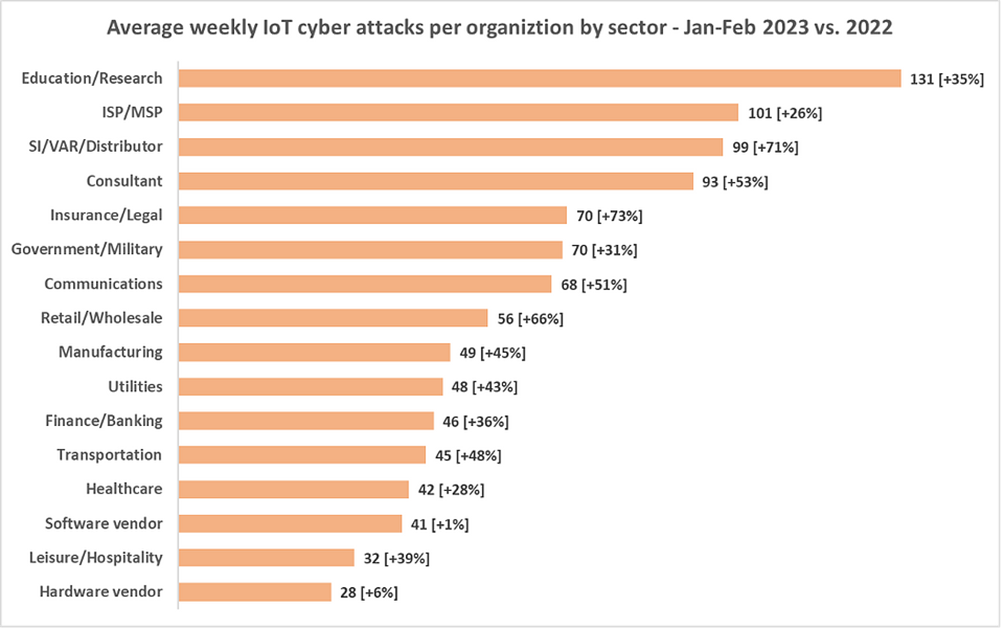

I dispositivi IoT presi di mira nei primi due mesi del 2023 sono router, videocamere IP, DVR (videoregistratori digitali) fino a NVR (videoregistratori di rete), stampanti e altro ancora. Il settore maggiormente colpito è quello Education/Research, con 131 attacchi IoT settimanali per organizzazione, più del doppio della media globale e con un aumento del 34% rispetto all'anno precedente.

È molto complesso fare un elenco degli exploit delle vulnerabilità IoT usati, perché sono centinaia. Per sommi capi si può dire che la Command Injection è una grave vulnerabilità frequentemente sfruttata. Gli attaccanti possono iniettare comandi nel programma, sfruttando i permessi dell'applicazione in questione. La diffusione dei dispositivi IoT ha reso questo tipo di falla un obiettivo primario per i criminali informatici.

Gli scanner di vulnerabilità sono ampiamente utilizzati per identificare e sfruttare i punti deboli delle applicazioni Web e delle API. Sebbene questi strumenti possano essere utilizzati legittimamente, gli attaccanti li impiegano anche per scopo fraudolenti. Due strumenti sempre più diffusi sono gli out-of-band security testing (OAST) e gli Interact.sh.

La tecnica di scanning serve come filtro per individuare le potenziali vittime. Laddove la complessità dell'attacco è bassa, la scansione è diventata una delle fasi iniziali preferite dagli aggressori. Il processo prevede l'invio di un semplice payload a un ampio gruppo di bersagli vulnerabili che rispondono alla richiesta iniziale. Questo metodo rientra nella scansione attiva, la prima fase della Matrice MITRE for Enterprise, un quadro gerarchico di tattiche e tecniche di attacco utilizzate dai criminali informatici.

La scansione consente agli aggressori di verificare la vulnerabilità dei loro obiettivi e di assicurarsi che solo questi ricevano il payload malevolo. I risultati della ricerca indicano che durante un periodo di test di una settimana, almeno il 3% dei network è stato colpito da questo metodo di scanning.

Una protezione efficace

Ricapitoliamo quello che serve per migliorare la sicurezza dell'IoT. Innanzi tutto la scelta del prodotto da acquistare: che sia di un brand affidabile che tiene in grande conto la sicurezza, implementando misure già all'interno dei device prima della loro distribuzione sul mercato. All’interno delle aziende è necessario definire policy che prevedano la creazione di password complesse e l’utilizzo dell'autenticazione a più fattori (MFA), quando possibile.

È fondamentale un continuo aggiornamento del software dei dispositivi e monitoraggio della loro salute. Ove possibile, gli esperti consigliano di separare le reti IT e IoT e di adottare un approccio Zero Trust per tutti i profili di accesso agli asset.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici