Download di malware: in prima linea app cloud e motori di ricerca

Gli attaccanti eludono con successo il rilevamento nascondendosi nel normale traffico di rete HTTP e HTTPS.

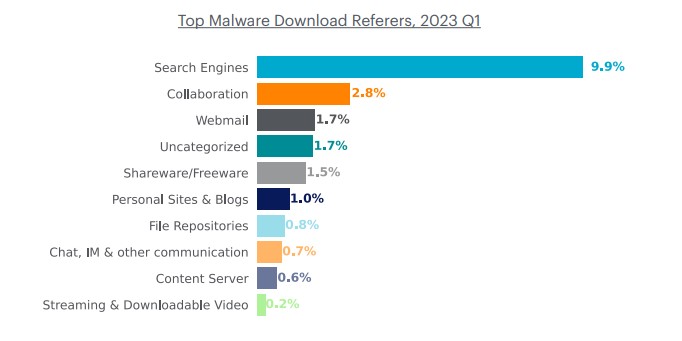

Il download di malware è aumentato nel primo trimestre del 2023 e solo una piccola parte del totale è riconducibile alle categorie web tradizionalmente considerate rischiose. I download sono avvenuti su un'ampia varietà di siti, con i server di contenuti (CDN) responsabili della fetta più grande, pari al 7,7%.

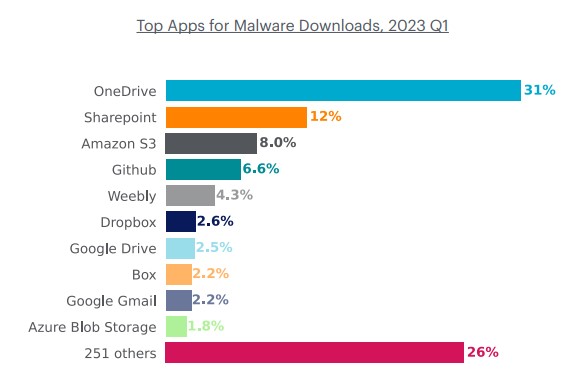

Anche il numero di applicazioni malevole ha continuato ad aumentare, con il 55% proveniente da applicazioni cloud, rispetto al 35% dello stesso periodo dell'anno scorso. I dati sono estrapolati dal Cloud & Threat Report: Global Cloud and Web Malware Trends di Netskope relativo al primo trimestre del 2023. I dati confermano che gli attaccanti stanno cercando nuovi mezzi per eludere il rilevamento mimetizzandosi con il normale traffico di rete e utilizzando HTTP e HTTPS per distribuire malware.

I dati di Netskope rivelano che quasi il 10% di tutti i download di malware nel primo trimestre è provenuto dai motori di ricerca, a seguito di data void malevoli, ovvero combinazioni di termini di ricerca che hanno pochissimi risultati. È un trucco di social engineering per il quale quando i risultati sono molto scarsi c’è un’alta probabilità di apparire in alto nei risultati di ricerca.

Gli attaccanti abusano non solo dei motori di ricerca, ma anche di email, applicazioni di collaborazione e applicazioni di chat per ingannare le vittime. Infatti, tra i primi due tipi principali di malware, i trojan hanno rappresentato il 60% dei download di malware nel primo trimestre e i download di phishing hanno rappresentato il 13%.

Canali di comunicazione degli attaccanti

Con questa edizione Netskope ha anche iniziato ad analizzare i canali di comunicazione degli attaccanti. I ricercatori hanno scoperto che gli attaccanti, per eludere il rilevamento, hanno utilizzato HTTP e HTTPS sulle porte 80 e 443 come canale di comunicazione principale. Questo approccio consente agli attaccanti di passare facilmente inosservati e di confondersi con l'abbondanza di traffico HTTP e HTTPS già presente sulla rete.

Inoltre, per eludere i controlli di sicurezza basati su DNS, alcuni campioni di malware eludono le richieste DNS, raggiungendo direttamente gli host remoti mediante i loro indirizzi IP. Nel primo trimestre del 2023, la maggior parte dei campioni malware che hanno avviato comunicazioni esterne lo ha fatto utilizzando una combinazione di indirizzi IP e nomi host, con il 61% che ha comunicato direttamente con almeno un indirizzo IP e il 91% che ha comunicato con almeno un host tramite una richiesta DNS.

La prevenzione passa per la collaborazione interfunzionale tra più team, tra cui quelli di networking, security operation, incident response, il management e persino contributor individuali. È inoltre caldeggiata l’ispezione di tutti i download HTTP e HTTPS, incluso tutto il traffico web e cloud. Gli esperti consigliano anche di configurare policy di sicurezza per impedire i download dalle applicazioni che non vengono utilizzate nell’organizzazione, al fine di ridurre la superficie di rischio

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici