Allegati HTML sempre più pericolosi

Nell’evoluzione delle tecniche di phishing l’uso di allegati HTML è sempre più diffuso. Ecco alcuni consigli per contenere i rischi.

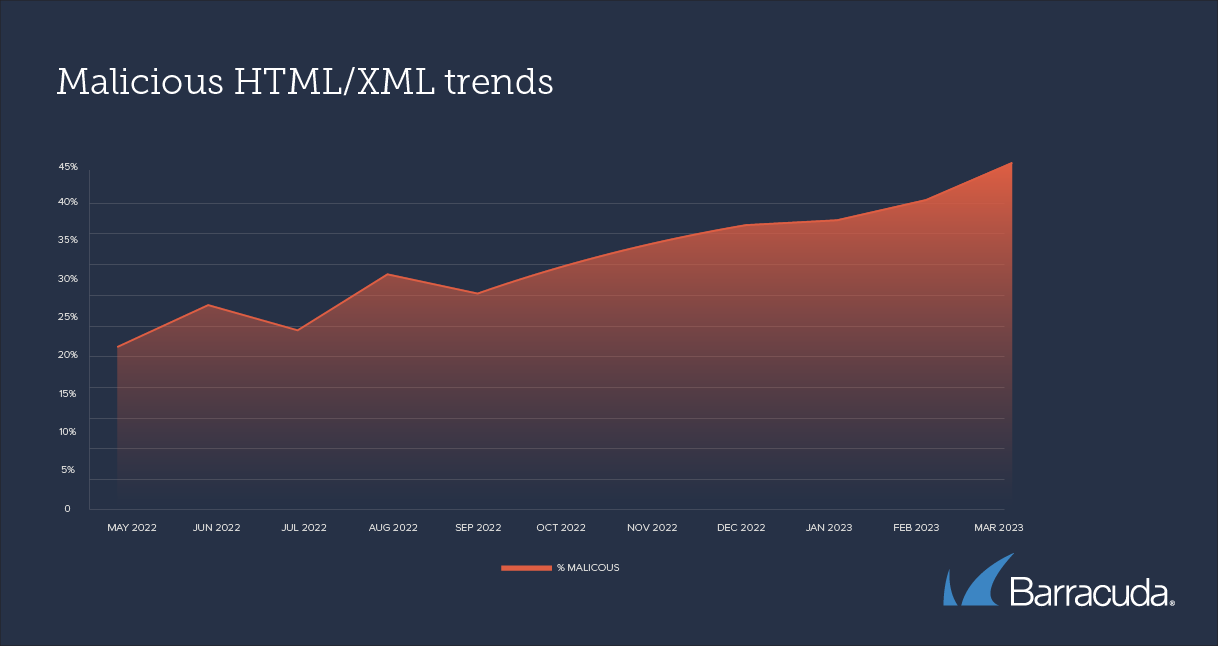

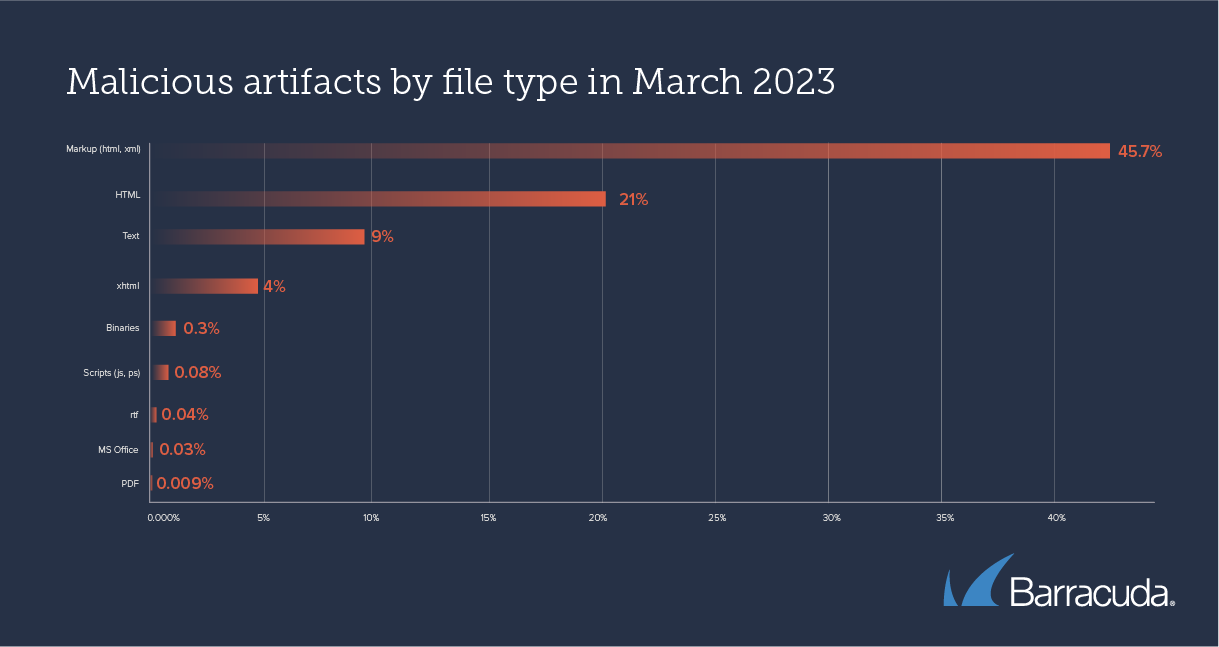

Gli allegati HTML continuano ad essere fra gli strumenti di attacco iniziale più sfruttati dai criminali informatici. L’allarme è lanciato da Barracuda Networks, che ha svolto una ricerca approfondita passando al setaccio milioni di messaggi e file mediante le proprie soluzioni di sicurezza. Quello che ne è risultato è che nel solo mese di marzo 2023 il 45,7% di tutti gli allegati HTML era malevola. Il dato è preoccupante perché a maggio 2022 una indagine analoga aveva quantificato una percentuale dimezzata.

Barracuda ricorda che il linguaggio HTML viene comunemente usato per creare e strutturare i contenuti visualizzati online. È la base di molte comunicazioni via email, come per esempio le newsletter o i report di marketing. Il guaio è che i criminali informatici sfruttano lo stesso codice per gli attacchi di phishing mirati al furto di credenziali o alla diffusione di malware.

L’unica difesa possibile è una soluzione di ultima generazione per la protezione delle email basata su AI, che non si limiti alla scansione degli allegati (inutile in questo caso) ma che svolga come prima attività la contestualizzazione del contenuto. Occorre inoltre l’adozione su ampia scala della MFA e ancora meglio di un approccio Zero Trust.

Barracuda ricorda infine l’importanza di una adeguata attività di formazione per sensibilizzare gli utenti e metterli nelle condizioni di saper riconoscere e segnalare i potenziali allegati HTML malevoli. Ultimo ma non meno importante, qualora un HTML malevolo dovesse riuscire a fare breccia è importante la presenza di strumenti di remediation post-attacco capaci di identificare e rimuovere rapidamente le email malevole dalle caselle di posta di tutti gli utenti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici