Approccio Zero Trust: da dove cominciare?

Moltissime aziende sono attirate dai vantaggi promessi dallo Zero Trust, ma non sanno come approcciare questa filosofia. Ecco alcuni consigli utili.

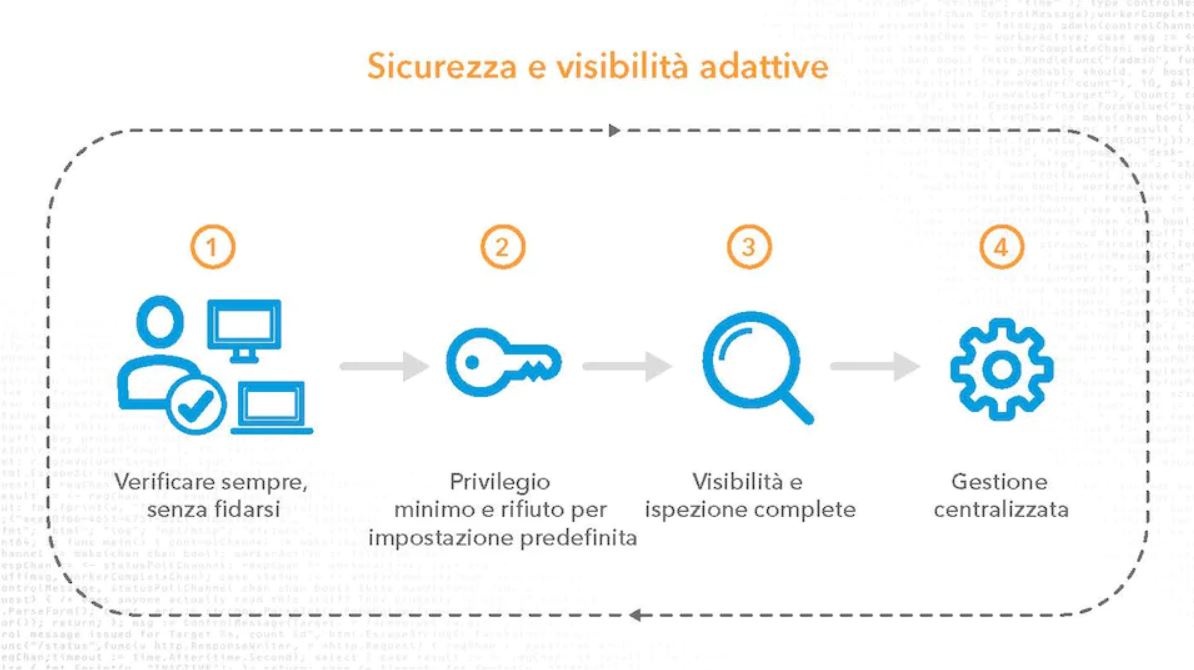

Lo Zero Trust è una delle novità più interessanti del post pandemia, grazie alla sua capacità di garantire una maggiore sicurezza nell’accesso alle reti e alle risorse aziendali. Molti potenziali clienti, tuttavia, sono ancora confusi sulla pianificazione del passaggio a Zero Trust e quello che occorre fare. A questo proposito sono di aiuto di esperti di Juniper Networks, che hanno analizzato le caratteristiche e le principali strategie Zero Trust che le aziende possono adottare a seconda dei progetti e delle necessità specifiche.

Gli esperti identificano tre tipologie di approccio. I progetti IT a breve termine, come ad esempio l’accesso di terzi o di fornitori, che non ha un effetto sull'intera popolazione di utenti, e per questo ha costi e impatto contenuti. Qualora questo approccio non risulti in linea con la strategia a lungo termine è possibile tornare sui propri passi senza troppi danni.

C’è poi un approccio greenfield, nell’ambito di un ciclo programmato di aggiornamento. Se un’azienda sta iniziando a migrare risorse nel cloud e a sostituire le VPN, sta già facendo acquisti e prendendo decisioni, quindi può essere il momento migliore per implementare una strategia Zero Trust in modo relativamente semplice. Infine, possono entrare in gioco nuove leggi e normative a cui conformarsi, apportando modifiche IT che possono sfociare nell’approccio Zero Trust.

Una volta stabilito il punto di partenza, ci sono poi ameno quattro tipologie di soluzioni per avvicinarsi al modello Zero Trust: controllo degli accessi, la ZTNA, il CASB e i gateway web. Nel primo caso il punto di partenza è il NAC (Network Access Control), che aggiunge alla rete policy per il controllo degli accessi da parte di dispositivi e utenti. Le policy possono essere basate sull’autenticazione dell’utente e/o del dispositivo e sullo stato della configurazione dell’endpoint.

Se il livello di controllo necessario riguarda applicazioni, dati e servizi gli esperti consigliano di optare per lo Zero Trust Network Access, un’architettura di sicurezza IT che fornisce un accesso remoto sicuro ad applicazioni, dati e servizi di un’organizzazione in base a policy di controllo degli accessi chiaramente definite.

Quando il processo di digitalizzazione ha coinvolto il cloud, occorre invece un broker di sicurezza per l’accesso cloud (CASB), ossia un punto di applicazione della policy di sicurezza on-premise o nel cloud che si colloca tra i consumatori e i fornitori dei servizi cloud per combinare e applicare le policy di sicurezza aziendali al momento dell’accesso alle risorse cloud.

Inoltre si parla di gateway web sicuri per filtrare malware e software indesiderati dal traffico web/internet avviato dall’utente e garantisce la conformità ai criteri aziendali e normativi e di SASE per ottenere networking e sicurezza convergenti sotto forma di funzionalità quali SD-WAN, Secure Web Gateway (SWG), Cloud Access Security Broker (CASB), Network Firewall (NGFW) e Zero Trust Network Access (ZTNA).

Ovviamente ogni realtà ha una soluzione ottimale differente che non permette di generalizzare i consigli. Fra i fattori da considerare ci sono il cloud, la roadmap per la sicurezza, l’impatto sul workload e molto altro. È quindi importante condurre una valutazione mirata per evitare che le organizzazioni si trovino a gestire un insieme di strumenti e soluzioni isolate.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici