Malware as-a-Service: i modelli di business del darkweb

Il monitoraggio del darkweb per sette anni ha permesso di fare una descrizione precisa dei modelli di business del cybercrime, degli obiettivi e degli strumenti in uso.

Il Malware-as-a-Service è il modello di business alla base della stragrande maggioranza degli attacchi cyber odierni, a partire dai ransomware per arrivare a botnet, backdoor e infostealer. Una vera e propria industria criminale, con fornitori e clienti, accordi commerciali, servizi in abbonamento e altro. A fare nuova luce sugli affari sommersi del cybercrime (e non solo) sono i ricercatori del team Digital Footprint Intelligence di Kaspersky, con un nuovo report che mostra la progressione degli affari negli ultimi sette anni.

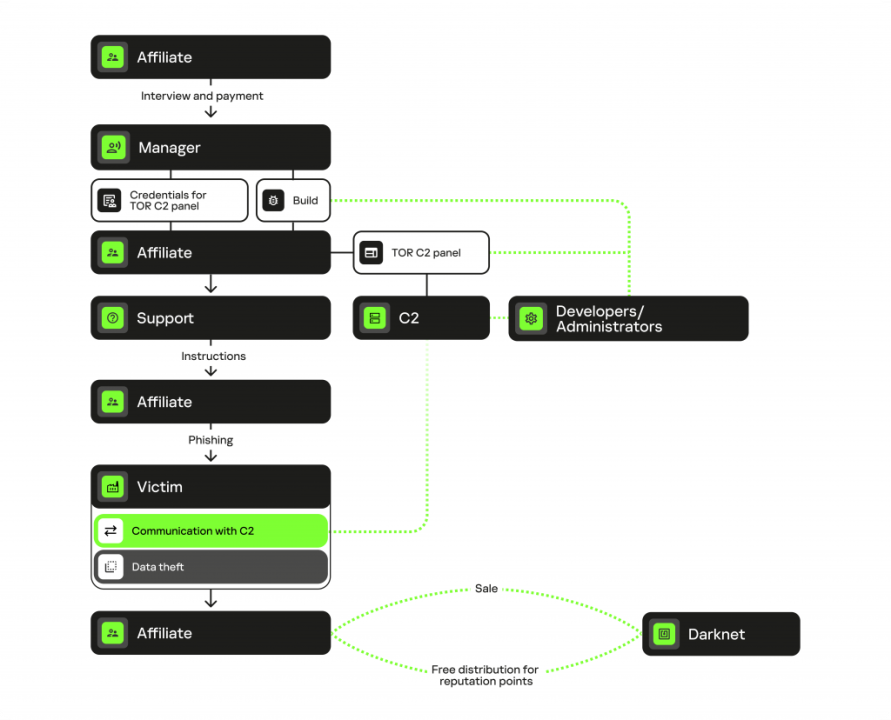

Per chi non fosse avvezzo alla terminologia, con Malware-as-a-Service (MaaS) si intende il noleggio di software illecito finalizzato all’attuazione di cyber attacchi. I gestori delle piattaforme MaaS sono definiti operatori, chi acquista è un affiliato. Queste due parti stipulano accordi che consegnano agli affiliati l’accesso a tutte le componenti dei MaaS, fra cui panelli di comando e controllo (C2), builder (programmi per la creazione di campioni di malware unici), aggiornamenti di malware e interfacce, supporto, istruzioni e hosting.

È un sistema che, come abbiamo visto più volte, abbassa notevolmente la soglia di competenze richieste agli aspiranti criminali informatici, a cui spesso non è richiesto nemmeno un investimento iniziale. Prendendo come esempio il Ransomware-as-a-service (RaaS), l’abbonamento alla piattaforma è gratuito: gli affiliati pagano il servizio ad attacco avvenuto. La cifra da versare è calcolata in base a una percentuale predefinita del riscatto pagato dalla vittima, e di solito si aggira tra il 10% e il 40% per ogni transazione. Questo significa che agli affiliati resta la porzione maggiore del profitto, che è uno degli elementi a cui si riconduce l’enorme successo di questo modello di business: la promessa di altissimi guadagni facili.

Struttura del programma di affiliazione

Struttura del programma di affiliazione

Che cosa è emerso dalle indagini

La ricerca ha preso in esame 97 famiglie di malware e i ricercatori hanno esaminato sia i volumi di vendita sia le citazioni, le discussioni, i post e gli annunci di ricerca sulla darknet e su altre risorse. I risultati sono importanti perché una difesa efficace passa per la conoscenza di motivazioni e strumenti degli attaccanti. Conoscere la struttura e le dinamiche del darkweb è quindi un passaggio fondamentale per sviluppare strategie efficaci di prevenzione, monitoraggio e blocco degli attacchi cyber.

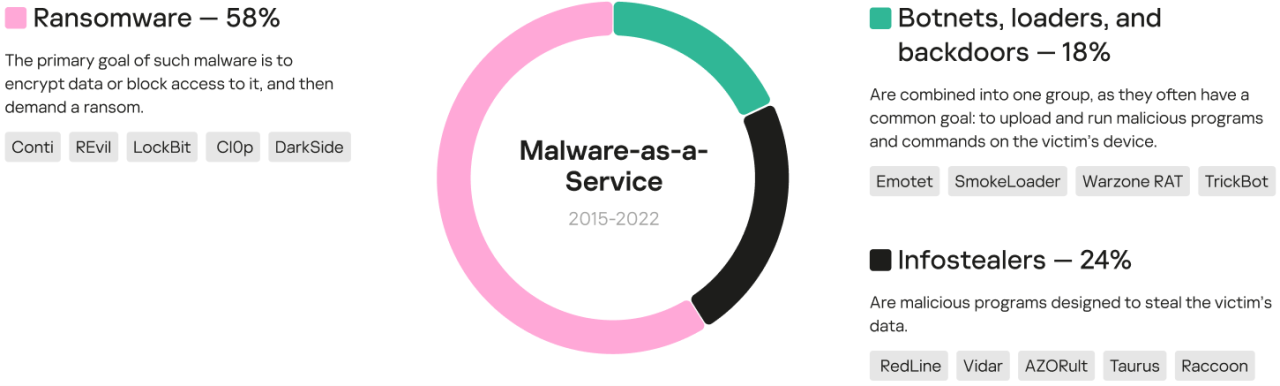

Gli esperti di Kaspersky hanno appurato che tra il 2015 e il 2022 i ransomware sono stati i Malware-as-a-Service (MaaS) più diffusi, con il 58% di tutte le famiglie distribuite in modalità MaaS. I cyber criminali noleggiano anche servizi infostealer, che hanno rappresentato il 24% delle famiglie dei malware distribuite aaS e che il cui costo in abbonamento oscilla tra 100 e 300 dollari al mese, più servizi aggiuntivi a pagamento. In alcuni casi c’è anche la possibilità di sottoscrivere una licenza a tempo indeterminato, per cifre prossime ai 900 dollari.

Distribuzione delle famiglie di malware più diffuse nel periodo 2015-2022, con gli esempi di quelle più popolari per ogni tipo

Distribuzione delle famiglie di malware più diffuse nel periodo 2015-2022, con gli esempi di quelle più popolari per ogni tipo

Sempre riguardo agli infostealer c’è da dire che permettono agli affiliati di creare il proprio gruppo, i cui membri sono conosciuti come traffer. Si tratta, infatti, di criminali informatici che distribuiscono malware per aumentare i profitti e generare interesse, bonus e altri pagamenti dagli affiliati. I traffer non hanno accesso al panello C2 e ad altri strumenti con l’obiettivo di aumentare la diffusione dei malware. Il più delle volte, riescono nel loro intento nascondendo i campioni sotto forma di crack e istruzioni per l'hacking di programmi legittimi su YouTube e altri siti web.

Il 18% delle famiglie malware vendute as-a-Service è rappresentato da botnet, loader e backdoor, accomunate dal fatto che spesso vengono sfruttate con l’intento di caricare ed eseguire altri malware sui dispositivi target.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici