Cybercrime e Italia: l’analisi dell’esperto

L’Italia è bersagliata dagli attacchi basati sul social engineering, serve incrementare l’attività di security awareness e investire di più nella protezione.

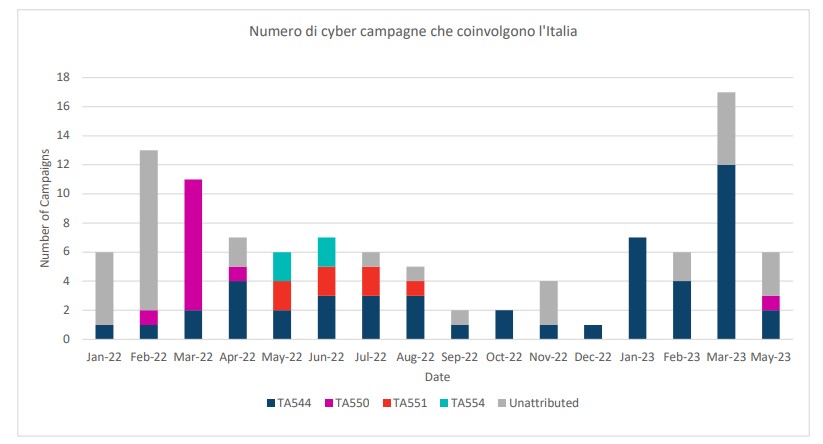

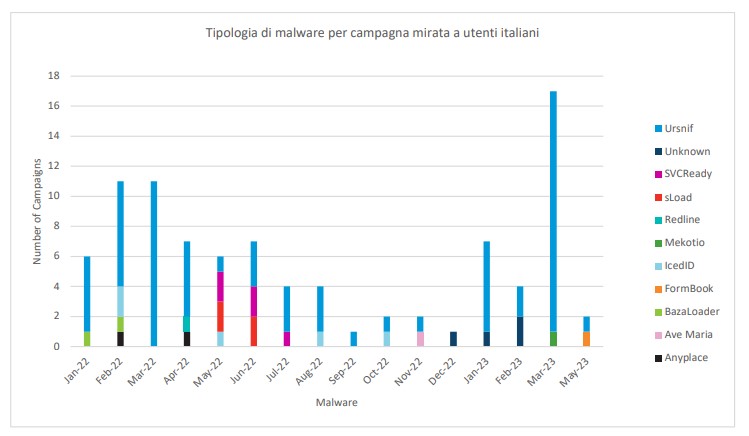

“Il crimine informatico prende di mira l’Italia” è il titolo del report di Proofpoint sulle cyber minacce che hanno colpito l’Italia tra gennaio del 2022 e maggio del 2023. Tra i malware più attivi nel Belpaese nel periodo in esame primeggiano quelli comunemente noti come Ursnif, IceID, Emotet e Qbot, usati con lo scopo di consentire il furto di dati, la ricognizione, la perdita finanziaria e l’invio di malware successivi, compresi i ransomware. Security Open Lab ha discusso i dati con Davide Canali, Manager Threat Research del team che ha realizzato il report.

Minacce conosciute ma difficili da bloccare

Il fatto che le minacce più attive siano ben note non implica che sia facile bloccarle. Anzi, tutt’altro, e il motivo - come spiega Canali - è che “spesso il problema è l’utente”, anzi, “nel 99% e più dei casi l’utente viene sfruttato come veicolo di attacco”. Il concetto è tutt’altro che nuovo dato che era già protagonista del threat report “Human factor 2023” della stessa azienda. L’utente è di fatto l’anello debole della catena difensiva e gli attaccanti ne hanno contezza, per questo i cyber criminali sfruttano sempre più spesso le tecniche di social engineering per andare a segno. “A prescindere che si tratti di un messaggio di posta elettronica, di un SMS o altro, quando l’attaccante invia un’esca su larga scala troverà sempre qualcuno che abbocca” nicchia Canali.

Non solo: “per un attaccante è ormai tecnicamente molto più semplice creare un'esca ben fatta piuttosto che cercare di sfruttare vulnerabilità nei software utilizzati dalle proprie vittime” rimarca Canali. Fa eccezione qualche zero-day appena emerso su cui gli attori ‘si buttano’ per sfruttare quel minimo lasso di tempo (tipicamente pochi giorni, una settimana) che intercorre fra la divulgazione e l’installazione delle patch.

Davide Canali, Manager Threat Research di Proofpoint

Davide Canali, Manager Threat Research di Proofpoint

Il tutto si gioca su alcuni elementi chiave. Il primo è che i cyber criminali non stanno usando minacce nuove, ma per via dell’industrializzazione del cybercrime quegli strumenti che un tempo erano riservati agli addetti ai lavori e ai criminali un po’ più evoluti, oggi sono alla portata di molti grazie a servizi di Phishing-as-a-Service e framework di phishing avanzati . Permettono di rubare facilmente credenziali, token, eccetera al costo di “qualche decina di dollari al mese, una cifra che tutti si possono permettere” come sottolinea Canali.

Le altre costanti sono l’aggiornamento e la sperimentazione continui. “Gli attaccanti si tengono sempre aggiornati su ciò che succede nel campo della cyber sicurezza – argomenta Canali - quindi si adattano molto velocemente ai cambiamenti in ambito globale e alle novità. Basti pensare all’iniziativa di Microsoft lo scorso anno di bloccare per default le macro da tutti i documenti scaricati dal web: tutti gli attaccanti hanno iniziato a sperimentare altre tecniche e hanno avviato attacchi che sfruttavano file HTA, ISO, eccetera”.

Attacchi evoluti

Nel suo report Proofpoint pone l’attenzione su due tipi di attacchi particolarmente pericolosi: quelli Business Email Compromise (BEC) e quelli che mirano ad aggirare la Multi Factor Authentication (MFA), entrambi fortemente basati sul social engineering. Il BEC è per lo più diretto contro le aziende e causa perdite che possono variare da decine di migliaia a milioni di dollari. Gli attaccanti impersonano tipicamente figure professionali importanti in ambito aziendale e mirano a colpire categorie precise, come chi è abilitato ai movimenti bancari, gli uffici acquisti e via dicendo. Sul fronte dell’MFA, invece, Canali conferma che l’autenticazione a due o più fattori inizia ad essere bersaglio di attacchi sempre più frequenti.

Non significa che la tecnica non funzioni più, perché comunque è un importante rafforzativo della password, ma “se una volta attivare l’MFA significava essere inattaccabili, oggi bisogna affiancarla comunque a un sistema di protezione delle email e a un sistema di protezione degli account. Oltre che a un sistema per monitorare cosa succede sugli account cloud, perché ricordiamo che se qualcuno riesce a rubare un token di sessione può entrare nell’account e sfruttare le caratteristiche di varie piattaforme cloud per prolungare la propria permanenza anche nel caso in cui il legittimo utente modifichi la password” argomenta Canali.

Come contrastare gli attacchi

Fin qui abbiamo parlato di quello che fanno gli attaccanti. Ma anche i difensori hanno un ruolo attivo, portato avanti sia con soluzioni tecniche sia con la formazione. A tale proposito Canali sottolinea che “anche qualora si abbia a disposizione la migliore protezione automatica del mondo, un attaccante motivato riuscirà comunque prima o poi a trovare il modo per accedere all'azienda, a qualche dispositivo aziendale o a entrare in contatto con qualcuno all'interno dell'organizzazione che abbia un certo livello di privilegio. Per questo la sola protezione automatica non è sufficiente”.

“È essenziale formare tutti gli utenti all'interno delle organizzazioni” rimarca Canali. Anche un dipendente qualsiasi ha comunque accesso come minimo a qualche elemento di proprietà intellettuale dell'azienda su cui i cyber criminali possono essere interessati a mettere mano. Senza parlare del fatto che un attaccante può compromettere una semplice postazione all'interno del network aziendale e attuare movimenti laterali che gli permettono di attaccare il resto della rete. In questo caso gli scenari che si aprono sono molteplici, dalla diffusione del ransomware al furto di dati, creando danni enormi. Per evitare tutto questo è indispensabile la formazione.

Canali ricorda che nello studio State of the Phish pubblicato da Proofpoint all'inizio dell'anno “è emerso che in Italia solo il 49% delle aziende dotate di un programma interno di security awareness, forma tutti gli utenti. È un elemento che fa riflettere sul fatto che ci sia ampio spazio di miglioramento. Un altro elemento migliorabile è il fatto che, delle aziende indicate, solo il 29% effettua simulazioni reali di phishing, che è un elemento importante per permettere agli utenti di rendersi veramente conto di com’è strutturato un attacco, di come rispondere e a cosa prestare attenzione” spiega Canali.

L’ideale è quindi impartire a tutti i dipendenti almeno una formazione di base, poi individuare all'interno dell'organizzazione quali sono le persone più a rischio, a cui proporre delle formazioni più specifiche. Non è tutto, perché una formazione efficace non può essere una tantum; come puntualizza Canali: “la formazione deve essere periodicamente ripetuta, così da permettere al team di sicurezza di rendersi conto dell’andamento delle conoscenze aziendali in termini di sicurezza e della conseguente capacità dell’azienda di proteggersi”.

La situazione nelle PMI

Quanto detto sopra può funzionare bene in un’azienda strutturata. In Italia, dove le PMI rappresentano una parte consistente del tessuto produttivo, è più difficile incontrare situazioni in cui ci sono responsabili della cybersecurity e categorie così diversificate di lavoratori. In questi casi, argomenta Canali, sono di grande aiuto le “soluzioni automatiche di protezione delle mail, di protezione del perimetro, di protezione degli account cloud e di protezione dei dati”. Per chi non si può permettere soluzioni costose, Canali poi ricorda che “esistono ottime soluzioni di sicurezza gratuite open source”. È poi da ricordare che molte PMI si stanno rivolgendo per la protezione cyber ai servizi gestiti, per i quali Proofpoint ha soluzioni dedicate.

Detto questo, ci sono diversi elementi che distinguono in positivo e in negativo l’Italia da altri Paesi. Sul fronte dei sopraccitati programmi di awareness c’è ancora da lavorare. Così come ci sono investimenti in cybersecurity più bassi rispetto ad altri Paesi come per esempio gli USA, principalmente per le dimensioni delle aziende e per una predisposizione culturale all’investimento.

D’altro canto, Canali fa notare che l'Europa è più attenta di altre aree geografiche alla tutela della privacy, il che è un incentivo a investire in soluzioni che salvaguardino i dati e che ne prevedano la conservazione all'interno del Paese, sebbene vi si acceda tramite cloud. Questo comporta la costruzione di datacenter in tutti i paesi UE e può rallentare la migrazione cloud, che si sta verificando a velocità differenti a seconda del Paese. Altro tema legato al cloud è poi la protezione del cloud stesso, che è ampiamente sottovalutata e che invece è doverosa come e più degli archivi on-premise. Anche perché, riallacciandosi al tema del social engineering trattato sopra, Canali rimarca che “oggi i cyber criminali sfruttano molto il cloud come hosting dei propri payload malevoli, puntando sul fatto che gli utenti sono abituati a scaricare documenti da OneDrive oppure da Dropbox. Questo porta ad abbassare la soglia di attenzione e dare per scontato che un link che porta a un repository in cloud sia sicuro, cosa che invece non è”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici