Mallox e P2PInfect: attenti a quei due

Un ransomware e un worm P2P preoccupano i ricercatori di Unit 42, che hanno notato picchi nelle attività criminali.

Un ransomware e un worm sono le due nuove minacce da cui bisogna guardarsi le spalle, a prescindere dal Paese e dal settore in cui si opera. A mettere in guardia sono gli esperti della Unit 42 di Palo Alto, che hanno messo a fuoco le attività di Mallox e P2PInfect. Il primo è un ransomware noto da tempo, che però ha incrementato l’attività nelle ultime settimane. L’altro è un worm peer-to-peer in grado di infezioni multipiattaforma.

Il ransomware

Partiamo da Mallox, noto anche con i nomi di TargetCompany, Fargo e Tohnichi. È in circolazione da giugno 2021, viene usato per attaccare i sistemi Windows e tipicamente abusa dei server MS-SQL non sicuri come vettori di accesso per compromettere le reti target, scatenando prima attacchi brute force per forzare le password e poi usando comandi PowerShell per scaricare il payload del ransomware da un server remoto.

I motivi per i quali sale ora agni onori delle cronache sono una impennata delle attività del 174% nel 2023 e la volontà di accrescerle ulteriormente data dalla ricerca di nuovi affiliati tramite i forum di hacking. Il numero delle vittime di questo gruppo è ancora ignoto, si sa che sono molte, disseminate in tutto il mondo, in diversi settori tra cui manifatturiero, servizi professionali e legali e retail. Il gruppo applica l’ormai nota e diffusa tecnica della doppia estorsione.

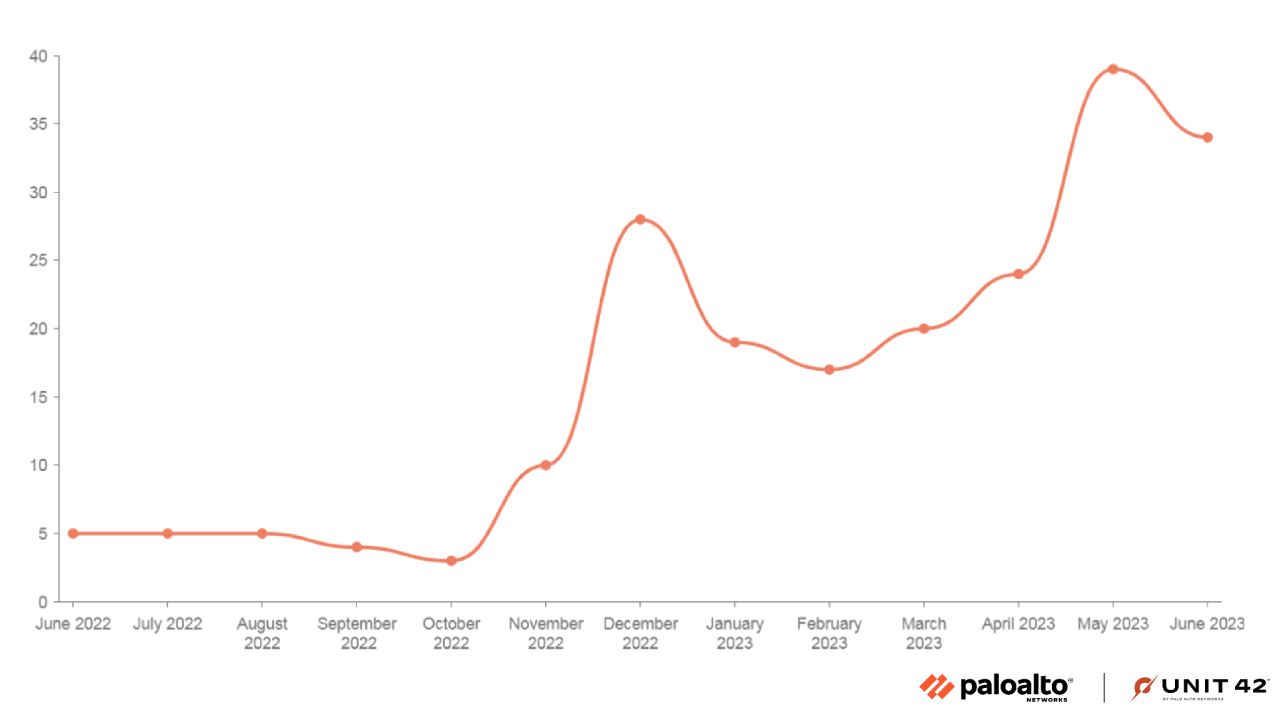

I tentativi di attacco con Mallox registrati dalla telemetria di Palo Alto Networks nel priodo fra la seconda metà del 2022 e la prima metà del 2023

I tentativi di attacco con Mallox registrati dalla telemetria di Palo Alto Networks nel priodo fra la seconda metà del 2022 e la prima metà del 2023

Il worm

Unit 42 ha anche scoperto il worm P2PInfect scritto in Rust, un linguaggio di programmazione altamente scalabile e adatto al cloud. Fra le piattaforme che ha preso di mira spicca Redis, una popolare applicazione di database open-source molto utilizzata negli ambienti cloud. Le istanze di Redis possono essere eseguite sia su sistemi operativi Linux che Windows. Di recente i ricercatori hanno identificato oltre 307.000 sistemi Redis unici che comunicano pubblicamente, di cui 934 potrebbero essere vulnerabili a questa variante di worm.

Le istanze di Redis a rischio vengono infettate dal worm mediante lo sfruttamento della vulnerabilità Lua sandbox escape (monitorata con la sigla CVE-2022-0543) per ottenere il primo accesso e rilasciare un payload che stabilisce una comunicazione P2P con gli attaccanti. A questo punto il worm scarica altri file binari dannosi, come script specifici per il sistema operativo e software di scansione e si unisce alla rete P2P per fornire agli altri payload accesso alle future istanze Redis compromesse.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici