Check Point Infinity SOC, cyber sicurezza integrata con IA

Nel webinar di G11 Media e Check Point Software "è tempo di next generation SOC" Giorgio Brembati spiega le nuove soluzioni all'avanguardia per la sicurezza aziendale.

Le sfide tecnologiche per la sicurezza informatica si fanno sempre più ardue. Il rapporto Clusit di ieri ha evidenziato come nel 2019 gli attacchi siano praticamente raddoppiati rispetto a cinque anni prima, con le tecniche di phishing e social engineering sempre più utilizzate (+81,9% sul 2018).

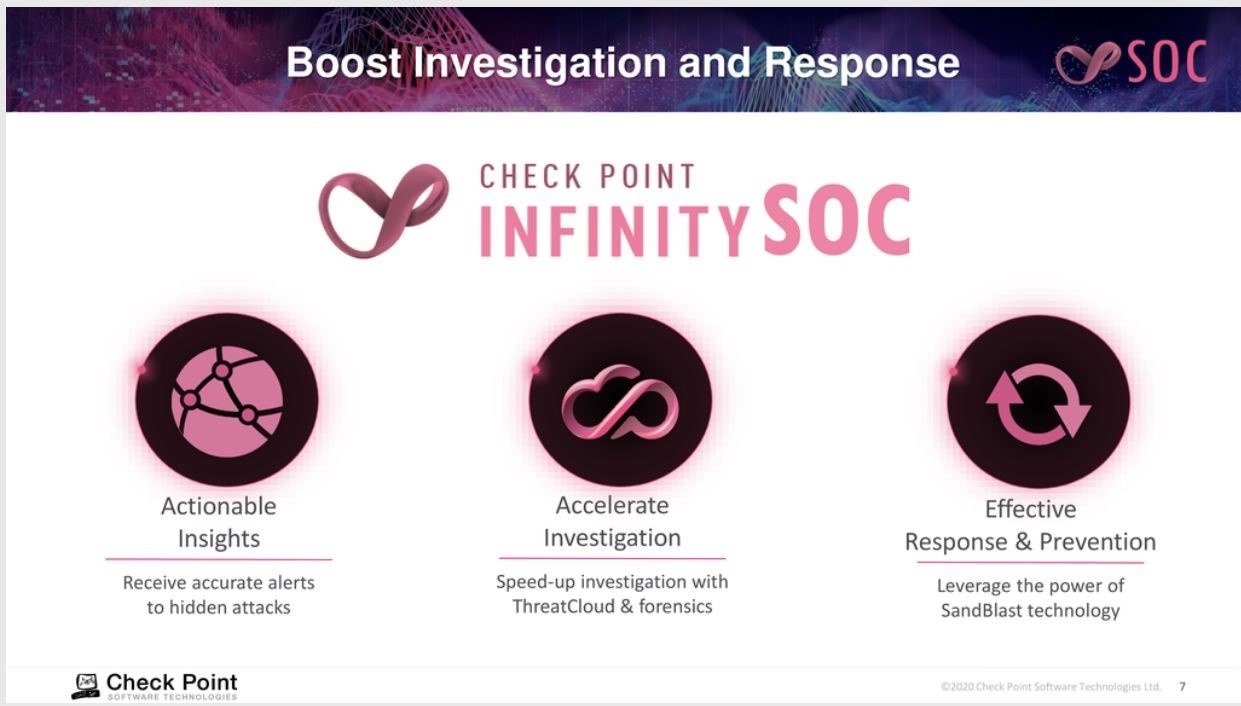

Occorrono nuovi strumenti per far fronte alle minacce. Fra questi c'è Infinity SOC di Check Point Software Solutions, un'architettura composta da una serie di prodotti che coprono il più ampio ventaglio possibile di vettori d'attacco. È un cappello di tutte le soluzioni SOC dell'azienda, che nativamente comunicano tra loro così da permettere una gestione della cyber sicurezza a 360 gradi e una difesa efficace da tutti gli attacchi.

Ne ha parlato la nostra collega Barbara Torresani con Giorgio Brembati, Security Engeneer, Check point Software technologies, nel webinar "è tempo di next generation SOC" appena concluso.

Brembati conferma i dati preoccupanti di Clusit: "negli ultimi anni l'incremento degli attacchi sta viaggiano con valori esponenziali. Avremo sempre più spesso centinaia di attacchi gravi a settimana che comportano un grosso rischio per le operazioni aziendali".

Per questo motivo è necessario disporre di soluzioni SOC, che consentono il monitoraggio automatico e l'analisi predittiva delle minacce. I SOC sono una tecnologia relativamente nuova, che sta già dando i suoi frutti e che per questo motivo attira molto l'interesse delle aziende. Brembati reputa che "in 5/7 anni raddoppierà il volume di SOC. L'80% delle organizzazioni sta pensando di adottare maggiori strumenti per le operazioni da mettere sotto il capello di SOC".

Per questo motivo è necessario disporre di soluzioni SOC, che consentono il monitoraggio automatico e l'analisi predittiva delle minacce. I SOC sono una tecnologia relativamente nuova, che sta già dando i suoi frutti e che per questo motivo attira molto l'interesse delle aziende. Brembati reputa che "in 5/7 anni raddoppierà il volume di SOC. L'80% delle organizzazioni sta pensando di adottare maggiori strumenti per le operazioni da mettere sotto il capello di SOC".

Quella targata Check Point va sotto il nome di Infinity SOC. Risolve l'annoso problema dell'alto numero di falsi positivi e quello del numero troppo elevato di record da analizzare, che rende difficile isolare le informazioni necessarie per individuare un attacco. Questi inconvenienti sono dovuti alla necessità di svolgere molte operazioni manualmente. Infinity SOC, invece, è progettato per lavorare in automazione.

I punti di forza della soluzione sono fornire le informazioni per poter strutturare una risposta a fronte di un attacco. Usare l'automazione per monitorare l'attacco e accelerare le tempistiche d'intervento. Operare un lavoro di prevenzione degli attacchi.

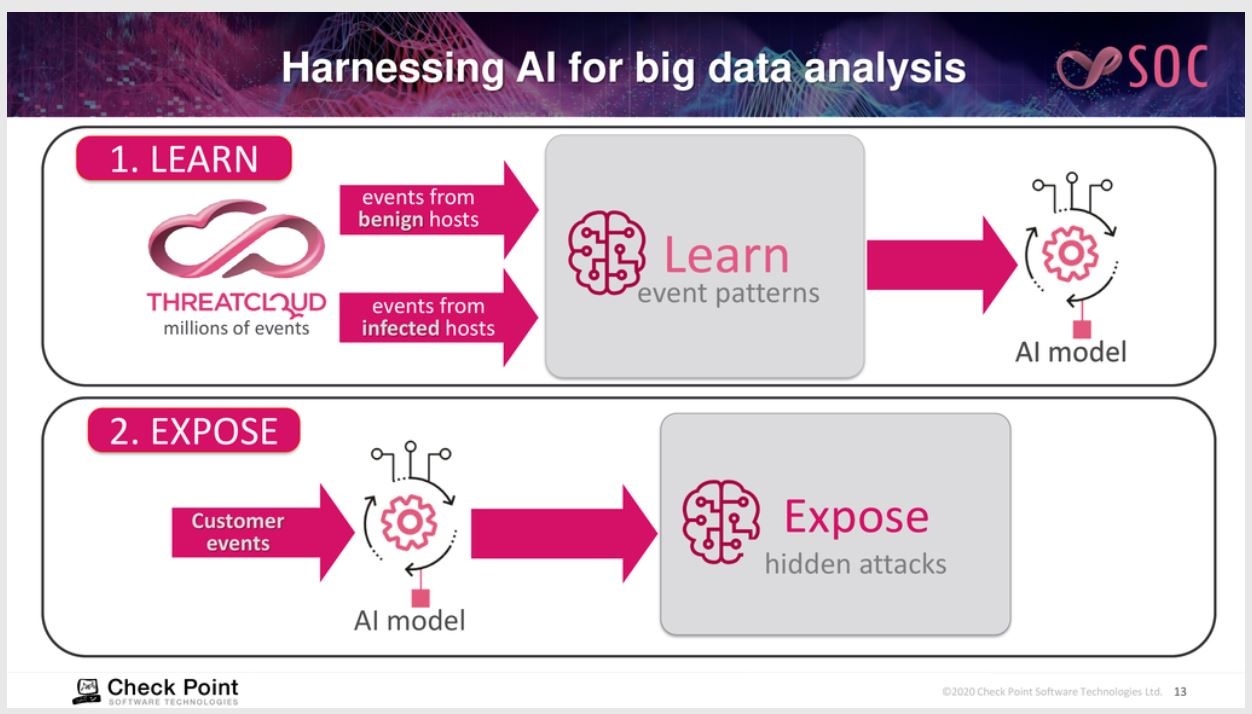

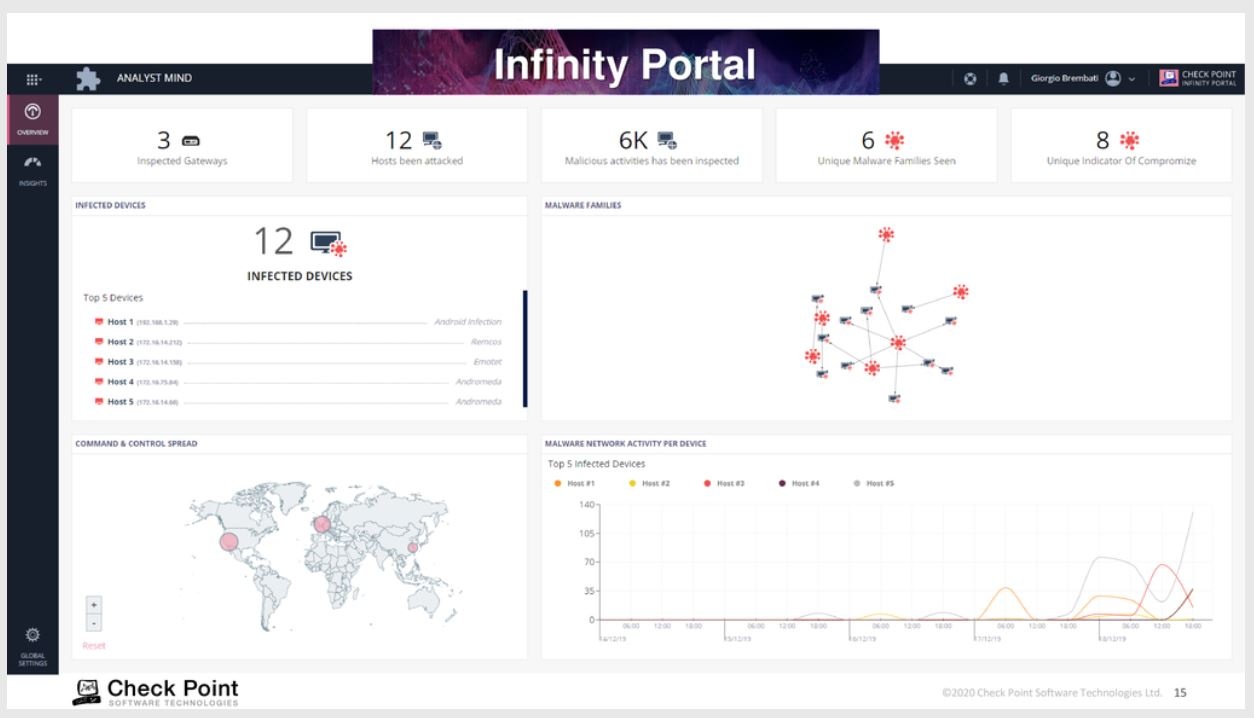

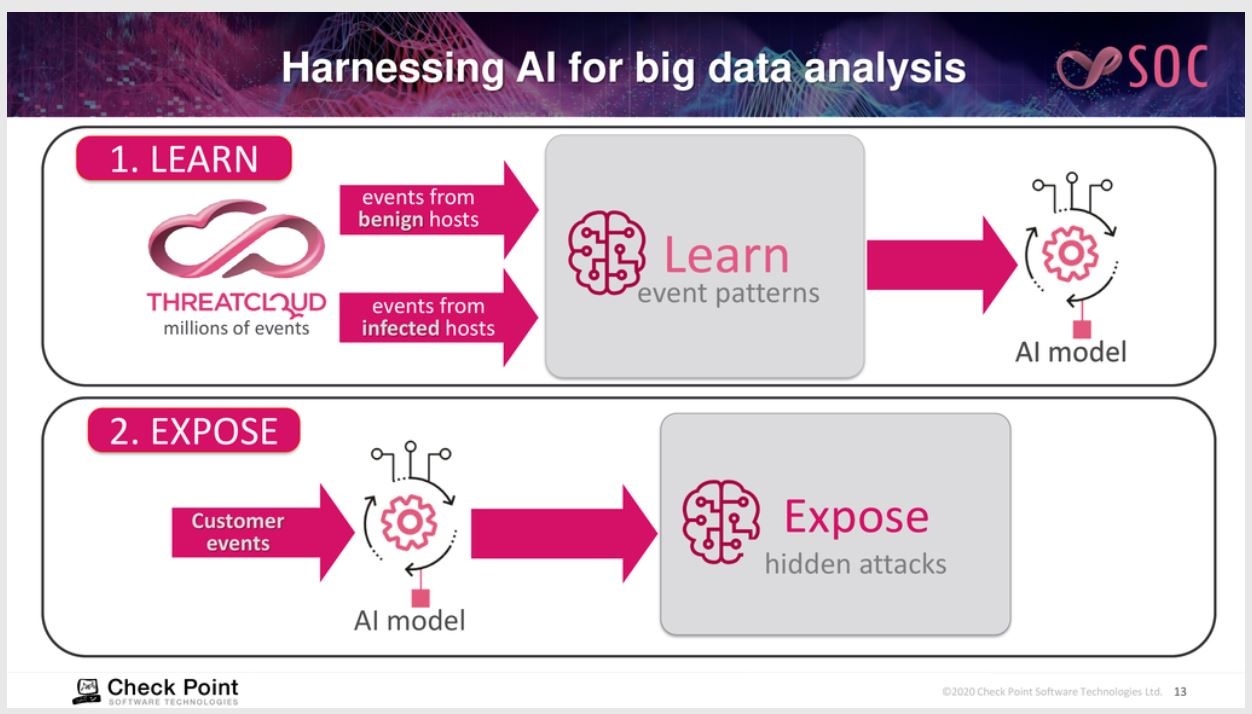

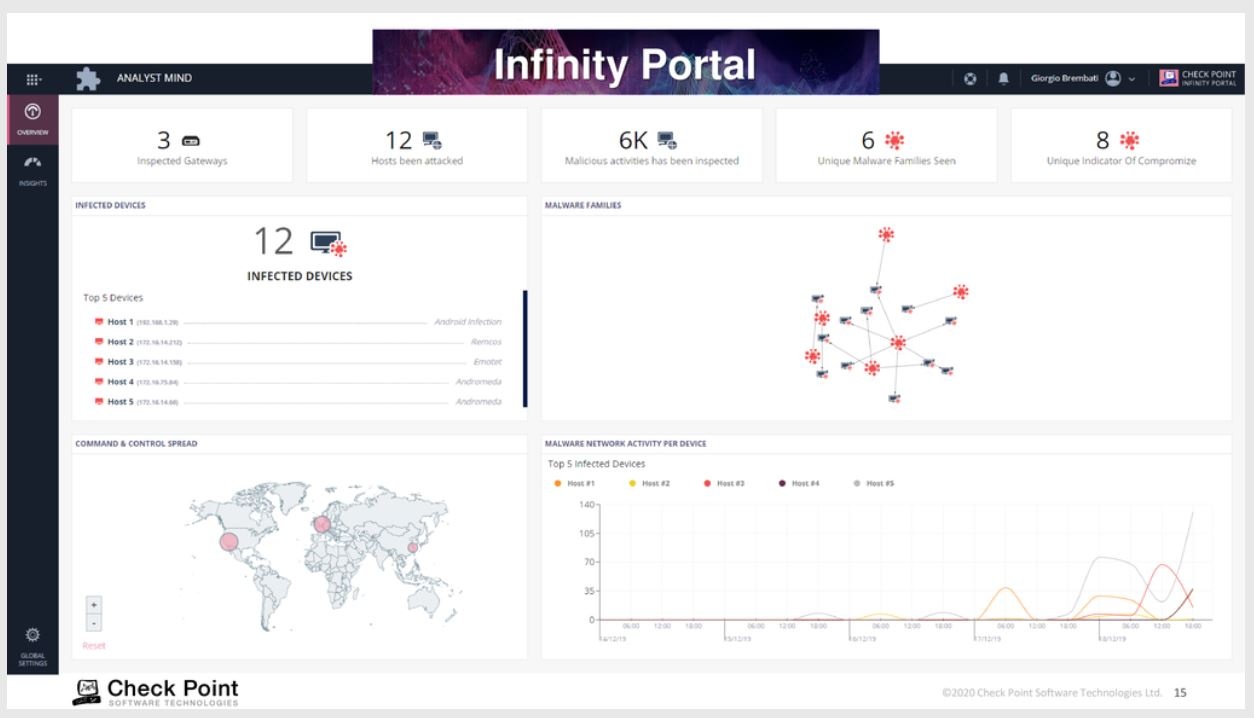

Tutte le informazioni raccolte vengono sottoposte alla correlazione dei log, con lo scopo di individuare gli eventi che non dovrebbero accadere. A questo punto subentra la gestione dei falsi positivi. Una Intelligenza Artificiale analizza le informazioni su tutti gli attacchi e applica il modello agli eventi del singolo cliente. Ne risulta un bassissimo rate di falsi positivi. Questo procedimento avviene in Analyst Mind, un software integrato nell'Infinity Portal, la piattaforma cloud per la gestione di tutti gli strumenti Check Point.

Lo step successivo è controllare se gli attacchi vengono veicolati fuori dall'azienda, colpendo i clienti. Immaginiamo un'azienda di ecommerce. Un attacco potrebbe coinvolgere azioni illegali condotte a nome dell'azienda stessa. Per scongiurare un rischio come questo, che causa gravi danni d'immagine, ci si può servire di ThreatCloud. È un altro strumento dell'Infinity Portal, che permette di controllare se esistono a livello globale domini sosia.

Lo step successivo è controllare se gli attacchi vengono veicolati fuori dall'azienda, colpendo i clienti. Immaginiamo un'azienda di ecommerce. Un attacco potrebbe coinvolgere azioni illegali condotte a nome dell'azienda stessa. Per scongiurare un rischio come questo, che causa gravi danni d'immagine, ci si può servire di ThreatCloud. È un altro strumento dell'Infinity Portal, che permette di controllare se esistono a livello globale domini sosia.

Un'altra componente è la verifica dei siti malevoli. Molte aziende fanno questo tipo di controlli mediante soluzioni gratuite open source. Il problema è che soluzioni diverse portano a risultati diversi. Infinity Portal mette a disposizione un'unica soluzione, semplice da usare quanto una ricerca in Google. Tiene conto di tutte le fonti di informazioni sia gratuite sia dedicate ai clienti Check Point. Beneficia anche di oltre 200 ricercatori che lavorano per cercare campagne di attacco e risalire la catena per conoscerne la provenienza.

Le informazioni così raccolte vengono correlate tramite IA e portano ad avere informazioni su azioni di phishing, malware DNA, eccetera. L'IA è anche in grado di analizzare porzioni di codice, in modo da identificare non solo le minacce note, ma anche quelle zero-day legate a famiglie di malware noti. Giorgio Brembati spiega che "questa informazione ci permette di bloccare 3000 nuovi malware e tentativi di attacco a settimana".

Le informazioni così raccolte vengono correlate tramite IA e portano ad avere informazioni su azioni di phishing, malware DNA, eccetera. L'IA è anche in grado di analizzare porzioni di codice, in modo da identificare non solo le minacce note, ma anche quelle zero-day legate a famiglie di malware noti. Giorgio Brembati spiega che "questa informazione ci permette di bloccare 3000 nuovi malware e tentativi di attacco a settimana".

Le tre componenti a cui si è fatto riferimento possono essere acquistate anche a sé stanti, come soluzioni modulari che si adattano alle esigenze sia delle piccole sia delle grandi aziende.

Occorrono nuovi strumenti per far fronte alle minacce. Fra questi c'è Infinity SOC di Check Point Software Solutions, un'architettura composta da una serie di prodotti che coprono il più ampio ventaglio possibile di vettori d'attacco. È un cappello di tutte le soluzioni SOC dell'azienda, che nativamente comunicano tra loro così da permettere una gestione della cyber sicurezza a 360 gradi e una difesa efficace da tutti gli attacchi.

Ne ha parlato la nostra collega Barbara Torresani con Giorgio Brembati, Security Engeneer, Check point Software technologies, nel webinar "è tempo di next generation SOC" appena concluso.

Brembati conferma i dati preoccupanti di Clusit: "negli ultimi anni l'incremento degli attacchi sta viaggiano con valori esponenziali. Avremo sempre più spesso centinaia di attacchi gravi a settimana che comportano un grosso rischio per le operazioni aziendali".

Per questo motivo è necessario disporre di soluzioni SOC, che consentono il monitoraggio automatico e l'analisi predittiva delle minacce. I SOC sono una tecnologia relativamente nuova, che sta già dando i suoi frutti e che per questo motivo attira molto l'interesse delle aziende. Brembati reputa che "in 5/7 anni raddoppierà il volume di SOC. L'80% delle organizzazioni sta pensando di adottare maggiori strumenti per le operazioni da mettere sotto il capello di SOC".

Per questo motivo è necessario disporre di soluzioni SOC, che consentono il monitoraggio automatico e l'analisi predittiva delle minacce. I SOC sono una tecnologia relativamente nuova, che sta già dando i suoi frutti e che per questo motivo attira molto l'interesse delle aziende. Brembati reputa che "in 5/7 anni raddoppierà il volume di SOC. L'80% delle organizzazioni sta pensando di adottare maggiori strumenti per le operazioni da mettere sotto il capello di SOC".Quella targata Check Point va sotto il nome di Infinity SOC. Risolve l'annoso problema dell'alto numero di falsi positivi e quello del numero troppo elevato di record da analizzare, che rende difficile isolare le informazioni necessarie per individuare un attacco. Questi inconvenienti sono dovuti alla necessità di svolgere molte operazioni manualmente. Infinity SOC, invece, è progettato per lavorare in automazione.

I punti di forza della soluzione sono fornire le informazioni per poter strutturare una risposta a fronte di un attacco. Usare l'automazione per monitorare l'attacco e accelerare le tempistiche d'intervento. Operare un lavoro di prevenzione degli attacchi.

Tutte le informazioni raccolte vengono sottoposte alla correlazione dei log, con lo scopo di individuare gli eventi che non dovrebbero accadere. A questo punto subentra la gestione dei falsi positivi. Una Intelligenza Artificiale analizza le informazioni su tutti gli attacchi e applica il modello agli eventi del singolo cliente. Ne risulta un bassissimo rate di falsi positivi. Questo procedimento avviene in Analyst Mind, un software integrato nell'Infinity Portal, la piattaforma cloud per la gestione di tutti gli strumenti Check Point.

Lo step successivo è controllare se gli attacchi vengono veicolati fuori dall'azienda, colpendo i clienti. Immaginiamo un'azienda di ecommerce. Un attacco potrebbe coinvolgere azioni illegali condotte a nome dell'azienda stessa. Per scongiurare un rischio come questo, che causa gravi danni d'immagine, ci si può servire di ThreatCloud. È un altro strumento dell'Infinity Portal, che permette di controllare se esistono a livello globale domini sosia.

Lo step successivo è controllare se gli attacchi vengono veicolati fuori dall'azienda, colpendo i clienti. Immaginiamo un'azienda di ecommerce. Un attacco potrebbe coinvolgere azioni illegali condotte a nome dell'azienda stessa. Per scongiurare un rischio come questo, che causa gravi danni d'immagine, ci si può servire di ThreatCloud. È un altro strumento dell'Infinity Portal, che permette di controllare se esistono a livello globale domini sosia.Un'altra componente è la verifica dei siti malevoli. Molte aziende fanno questo tipo di controlli mediante soluzioni gratuite open source. Il problema è che soluzioni diverse portano a risultati diversi. Infinity Portal mette a disposizione un'unica soluzione, semplice da usare quanto una ricerca in Google. Tiene conto di tutte le fonti di informazioni sia gratuite sia dedicate ai clienti Check Point. Beneficia anche di oltre 200 ricercatori che lavorano per cercare campagne di attacco e risalire la catena per conoscerne la provenienza.

Le informazioni così raccolte vengono correlate tramite IA e portano ad avere informazioni su azioni di phishing, malware DNA, eccetera. L'IA è anche in grado di analizzare porzioni di codice, in modo da identificare non solo le minacce note, ma anche quelle zero-day legate a famiglie di malware noti. Giorgio Brembati spiega che "questa informazione ci permette di bloccare 3000 nuovi malware e tentativi di attacco a settimana".

Le informazioni così raccolte vengono correlate tramite IA e portano ad avere informazioni su azioni di phishing, malware DNA, eccetera. L'IA è anche in grado di analizzare porzioni di codice, in modo da identificare non solo le minacce note, ma anche quelle zero-day legate a famiglie di malware noti. Giorgio Brembati spiega che "questa informazione ci permette di bloccare 3000 nuovi malware e tentativi di attacco a settimana".Le tre componenti a cui si è fatto riferimento possono essere acquistate anche a sé stanti, come soluzioni modulari che si adattano alle esigenze sia delle piccole sia delle grandi aziende.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX