Attacchi contro organizzazioni del settore industriale: ecco i malware per l’esfiltrazione dei dati

Uno studio approfondito di una serie di campagne contro il settore industriale sta portando alla luce una serie di strumenti inediti per l’esfiltrazione dei dati.

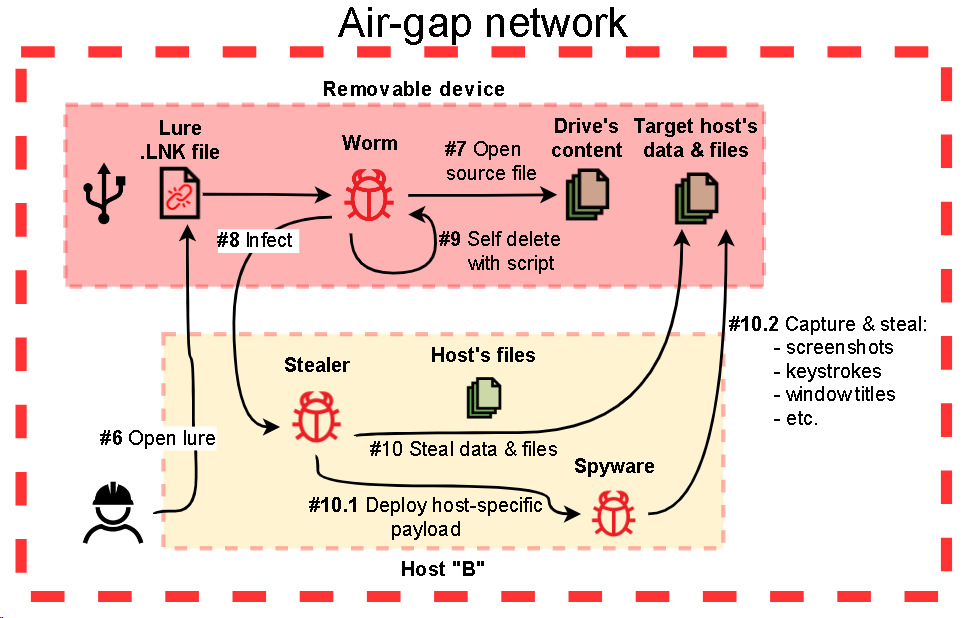

Nel 2022 l’ICS CERT di Kaspersky ha condotto uno studio approfondito dei TTP comuni di attacchi contro organizzazioni del settore industriale nell’Europa dell’Est. Nelle campagne in questione, gli attaccanti miravano a stabilire un canale permanente per l'esfiltrazione dei dati. Gli esperti hanno idealmente ripartito l'intero stack di impianti utilizzati negli attacchi in tre categorie, in base ai loro ruoli: impianti di primo stadio per l'accesso remoto persistente e la raccolta iniziale dei dati, impianti di secondo stadio per la raccolta di dati e file, anche da sistemi air-gapped, e impianti di terzo stadio con gli strumenti utilizzati per caricare i dati su server remoti di comando e controllo (C2).

Protagonista della prima categoria è FourteenHi, una famiglia di malware scoperta nel 2021 in una campagna soprannominata ExCone che è stata attiva da metà marzo 2021 contro enti governativi. Gli esperti hanno rintracciato vari esempi di FourteenHi (sia x64 che x86) significativamente diversi tra loro in termini di struttura del codice, ma con le stesse caratteristiche distintive principali, come il protocollo di comunicazione C2 e l'elenco dei comandi.

La seconda categoria è dedicata al malware di seconda fase, utilizzato per raccogliere dati sui sistemi infetti. In particolare, a maggio 2022 è stato scoperto un impianto dedicato alla raccolta di file locali che utilizza uno schema basato sulla tecnica di dirottamento DLL, in cui il loader DLL dannoso garantisce la persistenza creando un servizio denominato "WinSystemHost", decrittografando e iniettando il payload memorizzato come dati binari in un file separato nella memoria di un processo legittimo.

Le informazioni più recenti riguardano invece la terza fase dell’attività di esfiltrazione dei dati, che prevede una catena di esecuzione del malware anch’essa in tre step. In primo luogo si stabilisce la persistenza e si gestisce il posizionamento e l’avvio del modulo malware della seconda fase. Quest’ultima è responsabile del caricamento dei file raccolti su un server remoto con l’aiuto del modulo di terza fase. La complessa architettura consente all’attaccante di ricalibrare il flusso di esecuzione, sostituendo singoli moduli all’interno della catena. In alcuni casi, la catena potrebbe essere utilizzata per l’esfiltrazione dei dati da segmenti di rete isolati da Internet, creando un archivio intermedio/proxy per i dati rubati all’interno della rete delle vittime.

Nel panorama in evoluzione di questa campagna di cyberattacco, gli attaccanti hanno distribuito una catena di malware per accedere ai file della casella di posta elettronica di Outlook, per eseguire comandi remoti ed effettuare il caricamento di file “.rar” locali o remoti su Dropbox. Inoltre, la ricerca evidenzia l’uso di strumenti per il trasferimento manuale dei dati, fra cui uno progettato specificamente per spostare i file da e verso Yandex Disk, mentre un altro consente di caricare facilmente i file su 16 servizi di condivisione temporanea di file. Un terzo, scaricato da Yandex Disk, aveva la funzionalità di inviare i dati di log dell’esecuzione della catena di impianti agli account di posta elettronica Yandex.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici