È arrivato il ransomware "CoronaVirus"

Si chiama CoronaVirus il nuovo ransomware che crittografa i dati del PC. Si scarica automaticamente da un sito infetto.

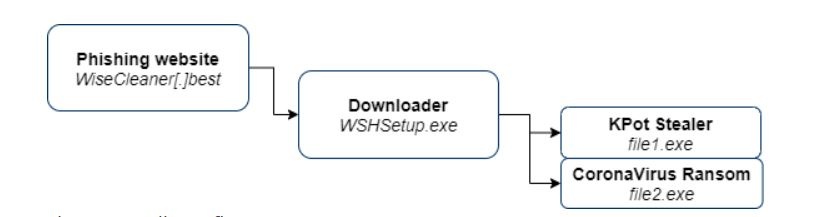

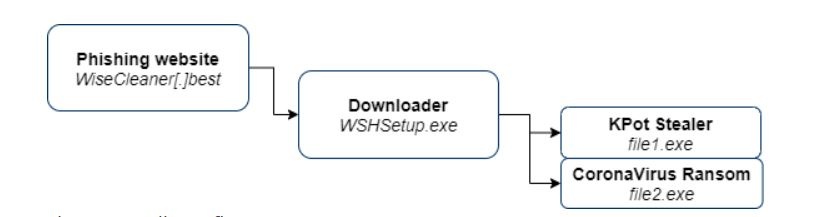

Il malware "CoronaVirus" è un nuovo tipo di ransomware scoperto dai ricercatori di CyberArk. Si diffonde attraverso il sito malevolo Web WiseCleaner[.]Best, un sosia di quello legittimo WiseCleaner.com. Il ransomware è distribuito insieme a un infostealer di nome KPot. Si tratta di un software che cattura istantanee dello schermo in formato JPEG e le invia a un server remoto. I cyber criminali lo usano per il furto di credenziali.

Chi visita il falso sito scarica automaticamente il downloader WSHSetup.exe. Occupa poco spazio ed è programmato per scaricare e avviare altri file dannosi, fra cui Kpot e il ransomware CoronaVirus. Quest'ultimo crittografa i dati della vittima e richiede un riscatto di 0,008 Bitcoin, circa 45 dollari. È un valore insolitamente basso per un ransomware.

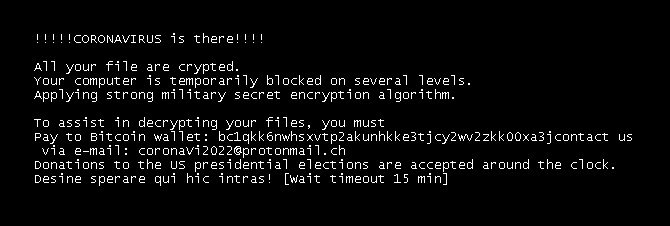

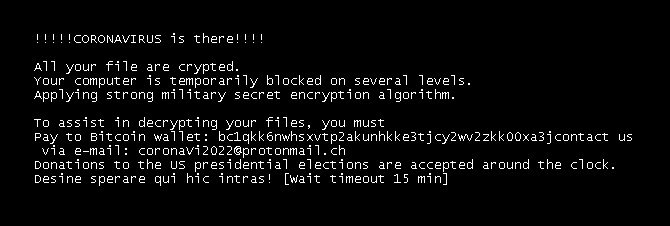

Il ransomware inoltre elimina le copie nascoste dei backup e cambia i loro nomi in coronaVi2022@protonmail.ch___%file_name%.%ext%. Quindi modifica la chiave BootExcute su HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Session Manager per visualizzare una richiesta di riscatto prima del caricamento di Windows. In ogni directory che contiene file crittografati, CoronaVirus crea un file TXT che contiene la nota di riscatto. Dopo aver crittografato tutti i file, CoronaVirus si elimina da solo e riavvia il PC.

Il ransomware inoltre elimina le copie nascoste dei backup e cambia i loro nomi in coronaVi2022@protonmail.ch___%file_name%.%ext%. Quindi modifica la chiave BootExcute su HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Session Manager per visualizzare una richiesta di riscatto prima del caricamento di Windows. In ogni directory che contiene file crittografati, CoronaVirus crea un file TXT che contiene la nota di riscatto. Dopo aver crittografato tutti i file, CoronaVirus si elimina da solo e riavvia il PC.

I ricercatori che hanno scoperto questo ransomware hanno anche verificato che l'Endpoint Privilege Manger è efficace al 100% nell'impedire a CoronaVirus di crittografare i file. Inoltre, le funzionalità di protezione dai furti di credenziali di Endpoint Privilege Manager hanno rilevato e bloccato KPot.

È importante notare che questo attacco non è basato sulle note tattiche di social engineering. È quindi importante non fare clic su URL sconosciuti. Come sempre, è buona norma disporre di backup aggiornati e conservati separatamente dal PC, e installare tutti gli aggiornamenti di sicurezza disponibili.

È importante notare che questo attacco non è basato sulle note tattiche di social engineering. È quindi importante non fare clic su URL sconosciuti. Come sempre, è buona norma disporre di backup aggiornati e conservati separatamente dal PC, e installare tutti gli aggiornamenti di sicurezza disponibili.

Chi visita il falso sito scarica automaticamente il downloader WSHSetup.exe. Occupa poco spazio ed è programmato per scaricare e avviare altri file dannosi, fra cui Kpot e il ransomware CoronaVirus. Quest'ultimo crittografa i dati della vittima e richiede un riscatto di 0,008 Bitcoin, circa 45 dollari. È un valore insolitamente basso per un ransomware.

Il ransomware inoltre elimina le copie nascoste dei backup e cambia i loro nomi in coronaVi2022@protonmail.ch___%file_name%.%ext%. Quindi modifica la chiave BootExcute su HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Session Manager per visualizzare una richiesta di riscatto prima del caricamento di Windows. In ogni directory che contiene file crittografati, CoronaVirus crea un file TXT che contiene la nota di riscatto. Dopo aver crittografato tutti i file, CoronaVirus si elimina da solo e riavvia il PC.

Il ransomware inoltre elimina le copie nascoste dei backup e cambia i loro nomi in coronaVi2022@protonmail.ch___%file_name%.%ext%. Quindi modifica la chiave BootExcute su HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Session Manager per visualizzare una richiesta di riscatto prima del caricamento di Windows. In ogni directory che contiene file crittografati, CoronaVirus crea un file TXT che contiene la nota di riscatto. Dopo aver crittografato tutti i file, CoronaVirus si elimina da solo e riavvia il PC.Tutti gli aggiornamenti di cyber sicurezza sul coronavirus sono raccolti nello speciale Coronavirus e sicurezza: proteggersi dal contagio digitale

I ricercatori che hanno scoperto questo ransomware hanno anche verificato che l'Endpoint Privilege Manger è efficace al 100% nell'impedire a CoronaVirus di crittografare i file. Inoltre, le funzionalità di protezione dai furti di credenziali di Endpoint Privilege Manager hanno rilevato e bloccato KPot.

È importante notare che questo attacco non è basato sulle note tattiche di social engineering. È quindi importante non fare clic su URL sconosciuti. Come sempre, è buona norma disporre di backup aggiornati e conservati separatamente dal PC, e installare tutti gli aggiornamenti di sicurezza disponibili.

È importante notare che questo attacco non è basato sulle note tattiche di social engineering. È quindi importante non fare clic su URL sconosciuti. Come sempre, è buona norma disporre di backup aggiornati e conservati separatamente dal PC, e installare tutti gli aggiornamenti di sicurezza disponibili.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX

Mag 07

TD SYNNEX Licensing & Technical Club 2025

Mag 08

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - CATANIA

Mag 08

Certification Day Parallels RAS