Regole di posta sfruttate come tecnica di attacco

Una delle tecniche in uso per perpetrare attacchi cyber contro le aziende è l’abuso delle regole delle caselle di posta elettronica.

I criminali informatici possono abusare delle regole delle caselle di posta elettronica di account compromessi per evitare di essere scoperti mentre trasferiscono informazioni al di fuori della rete aziendale. Con la stessa tecnica possono inoltre nascondere particolari email in arrivo, monitorare le attività della vittima e raccogliere informazioni sull’utente o sulla sua azienda, per scatenare per esempio attacchi BEC efficaci. Inoltre, gli attaccanti possono impedire alle vittime di vedere gli avvisi di sicurezza, archiviare determinati messaggi in cartelle nascoste, così che non si trovino facilmente, e cancellare messaggi dei mittenti reali per cui si spacciano nel tentativo di sottrarre denaro.

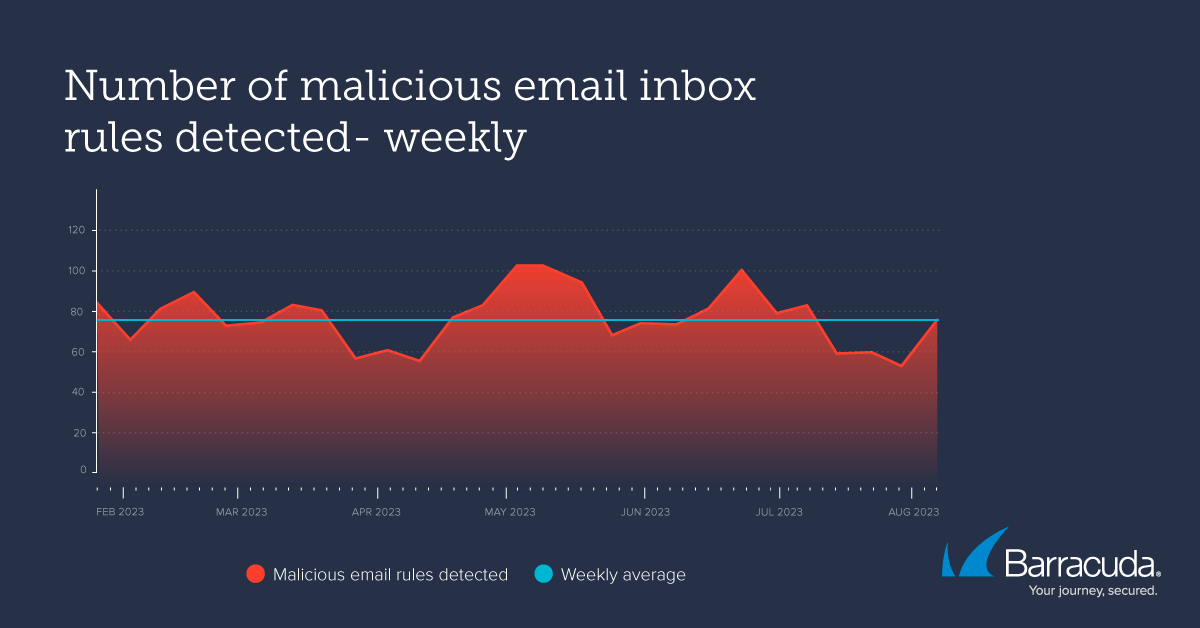

Le informazioni emergono da una nuova indagine condotta da Barracuda Networks, da cui emerge come di fatto l’uso malevolo delle regole delle caselle email sia una tattica di attacco consolidata ed efficace, nonostante la detection delle minacce via email abbia compiuto grandi passi avanti negli anni.

Tutto parte dalla violazione della casella email, per esempio mediante un messaggio di phishing, a seguito di furto delle credenziali, eccetera. A prescindere dalla strada intrapresa, una volta che l’attaccante riesce a mettere mano sulle impostazioni dell’account può anche agire sulle regole legittime per mantenere stabilmente l’accesso senza essere scoperto, e nel frattempo svolgere una serie di attività malevole.

Per esempio, i criminali possono banalmente impostare una regola per inoltrare a indirizzi esterni tutte le email contenenti parole chiave quali “pagamento”, "fattura" o “confidenziale”. Lo sviluppo dell’attacco è piuttosto logico da dedurre: una volta “padrone” della casella di sposta, l’attaccante studia la vittima cercando le informazioni che gli possono fruttare un tornaconto economico. Sfrutta le regole per segnare come già lette, cancellare o archiviare in una cartella poco usata i messaggi di allerta (per esempio e notifiche delle regole appena impostate) per non essere scoperto.

L’attaccante può sfruttare lo stesso trucco per nascondere comunicazioni legittime in cui è lui stesso a rispondere agli interlocutori per deviare pagamenti a proprio favore o entrare in possesso di informazioni riservate con la vecchia ma sempre efficace tecnica dell’attacco man-in-the-middle.

Fino a quando non vengono scoperte, le regole malevole restano in essere anche modificando la password della vittima, introducendo l’autenticazione multifattoriale o altre policy di accesso più restrittive. Lo stesso vale per un reset del sistema. Ecco perché questo tipo di attacco è molto insidioso e può comportare danni ingenti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici