TrickBot rdpScanDll sempre più minaccioso

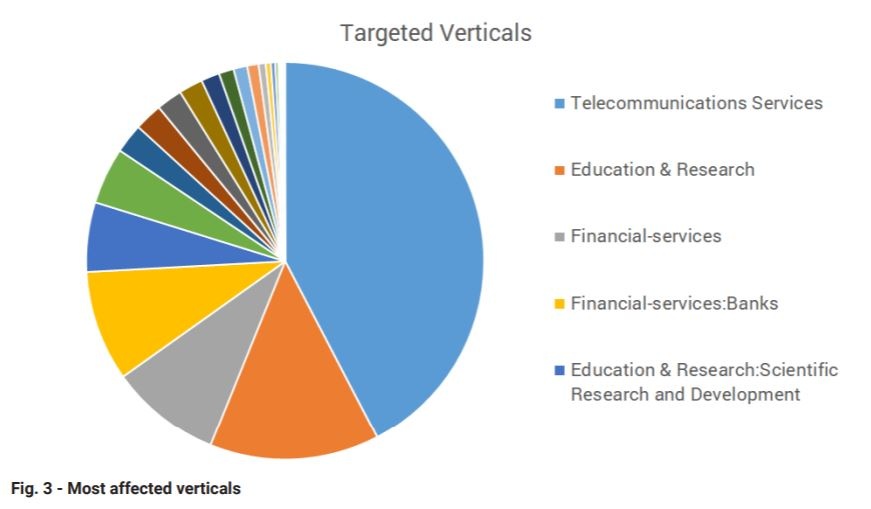

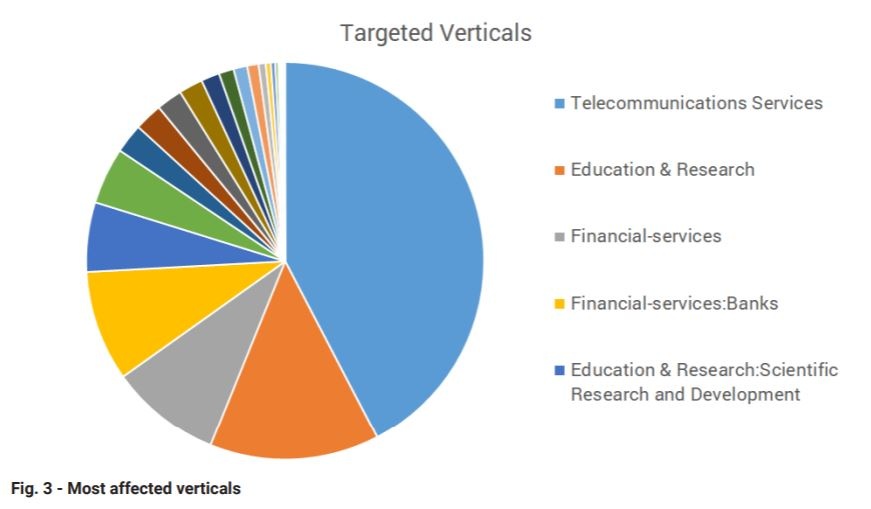

Sale la preoccupazione per la diffusione del TrickBot rdpScanDll, una minaccia che prende di mira telecomunicazioni, education e servizi finanziari.

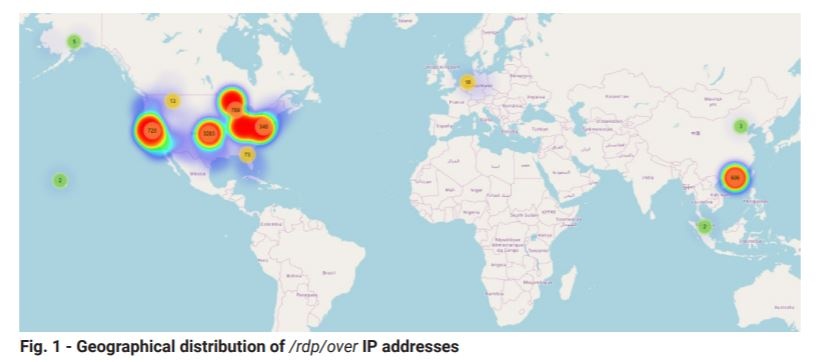

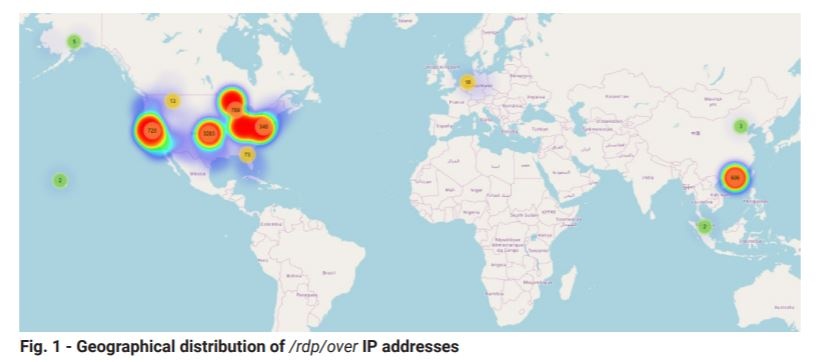

I ricercatori di Bitdefender hanno scoperto un nuovo TrickBot. Si tratta di un trojan rinnovato costantemente con nuove funzioni, che in questo caso è stato battezzato rdpScanDll. Ha lo scopo di eseguire attacchi brute force RDP su obiettivi selezionati, più che altro nell'ambito delle telecomunicazioni, dell'education e dei servizi finanziari. Al momento sta colpendo obiettivi principalmente negli Stati Uniti e a Hong Kong.

La sua diffusione finora è avvenuta principalmente attraverso campagne di spam. I ricercatori hanno però rilevato esempi di diffusione in associazione con Emotet per la distribuzione del ransomware Ryuk.

Come tutti i TrickBot, anche rdpScanDll ha un’architettura modulare. È flessibile e personalizzabile e può essere diffuso tramite diversi tipi di campagne. Questa versione è molto complessa e sofisticata, ben più evoluta di quella apparsa sulla scena nel 2016, che minacciava solo il furto di credenziali. A questo giro ha le caratteristiche per svolgere un'ampia gamma di attività criminali. In presenza di un plugin, può arrecare gravi danni.

Come tutti i TrickBot, anche rdpScanDll ha un’architettura modulare. È flessibile e personalizzabile e può essere diffuso tramite diversi tipi di campagne. Questa versione è molto complessa e sofisticata, ben più evoluta di quella apparsa sulla scena nel 2016, che minacciava solo il furto di credenziali. A questo giro ha le caratteristiche per svolgere un'ampia gamma di attività criminali. In presenza di un plugin, può arrecare gravi danni.

I recenti "aggiornamenti" apportati dai cyber criminali permettono di prendere mi mira un elenco specifico di vittime. Si appoggia a un'infrastruttura di C&C dinamica, con base in Russia, che aggiunge oltre 100 nuovi IP C&C ogni mese, con una durata media di circa 16 giorni.

I ricercatori hanno rilevato che rdpScanDll è ancora in fase di sviluppo. Il modulo infatti presenta una modalità di attacco interrotta, che dev'essere completata. Gli aggiornamenti a cui è sottoposto sono costanti, quindi potrebbe diventare ancora più insidioso.

I ricercatori hanno rilevato che rdpScanDll è ancora in fase di sviluppo. Il modulo infatti presenta una modalità di attacco interrotta, che dev'essere completata. Gli aggiornamenti a cui è sottoposto sono costanti, quindi potrebbe diventare ancora più insidioso.

La sua diffusione finora è avvenuta principalmente attraverso campagne di spam. I ricercatori hanno però rilevato esempi di diffusione in associazione con Emotet per la distribuzione del ransomware Ryuk.

Come tutti i TrickBot, anche rdpScanDll ha un’architettura modulare. È flessibile e personalizzabile e può essere diffuso tramite diversi tipi di campagne. Questa versione è molto complessa e sofisticata, ben più evoluta di quella apparsa sulla scena nel 2016, che minacciava solo il furto di credenziali. A questo giro ha le caratteristiche per svolgere un'ampia gamma di attività criminali. In presenza di un plugin, può arrecare gravi danni.

Come tutti i TrickBot, anche rdpScanDll ha un’architettura modulare. È flessibile e personalizzabile e può essere diffuso tramite diversi tipi di campagne. Questa versione è molto complessa e sofisticata, ben più evoluta di quella apparsa sulla scena nel 2016, che minacciava solo il furto di credenziali. A questo giro ha le caratteristiche per svolgere un'ampia gamma di attività criminali. In presenza di un plugin, può arrecare gravi danni.I recenti "aggiornamenti" apportati dai cyber criminali permettono di prendere mi mira un elenco specifico di vittime. Si appoggia a un'infrastruttura di C&C dinamica, con base in Russia, che aggiunge oltre 100 nuovi IP C&C ogni mese, con una durata media di circa 16 giorni.

I ricercatori hanno rilevato che rdpScanDll è ancora in fase di sviluppo. Il modulo infatti presenta una modalità di attacco interrotta, che dev'essere completata. Gli aggiornamenti a cui è sottoposto sono costanti, quindi potrebbe diventare ancora più insidioso.

I ricercatori hanno rilevato che rdpScanDll è ancora in fase di sviluppo. Il modulo infatti presenta una modalità di attacco interrotta, che dev'essere completata. Gli aggiornamenti a cui è sottoposto sono costanti, quindi potrebbe diventare ancora più insidioso.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS