Gestori di password vulnerabili, 5 app in test

I gestori di password sono comodi e in genere sicuri. Un test dell'Università di York tuttavia ha messo in luce una falla inaspettata, già corretta.

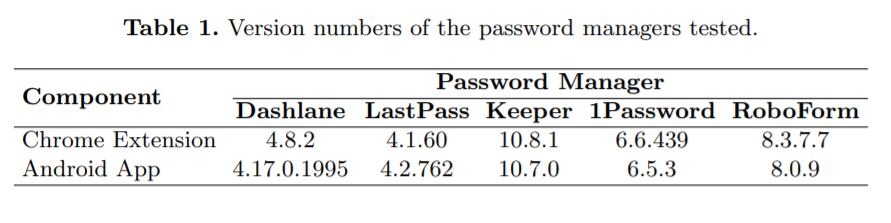

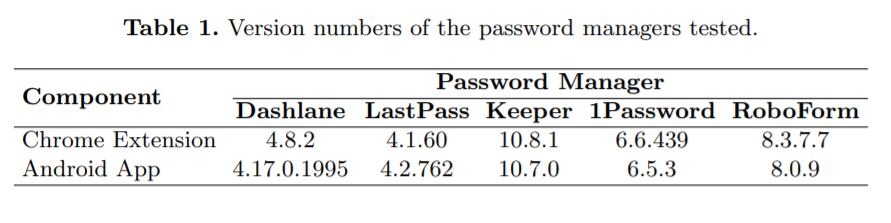

Ricordare password diverse e complesse per ogni servizio online e applicazione è complicato. Per questo sono molto utili i gestori di password. Memorizzano anche centinaia di password. Per accedervi, copiarle o inserirle con la funzione di auto compilazione basta ricordarsi quella principale che dà accesso al gestore. Sono molto facili da usare, tutto funziona bene se il gestore è sicuro. Per verificare questo aspetto, i ricercatori del Dipartimento di Informatica dell'Università di York hanno testato cinque dei gestori di password commerciali più popolari. Sono LastPass, Dashlane, Keeper, 1Password e RoboForm.

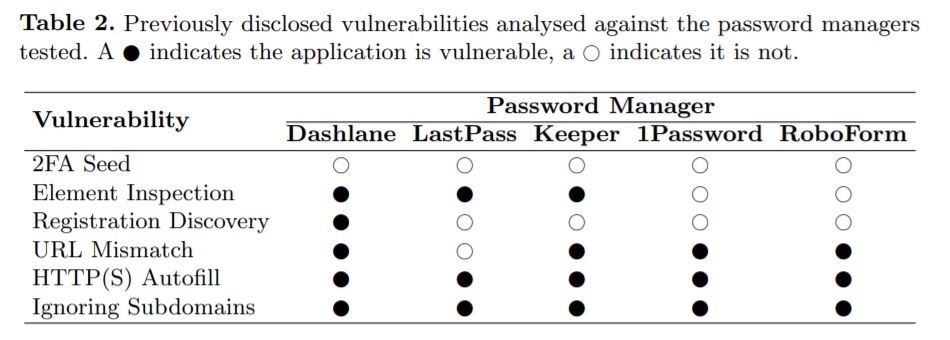

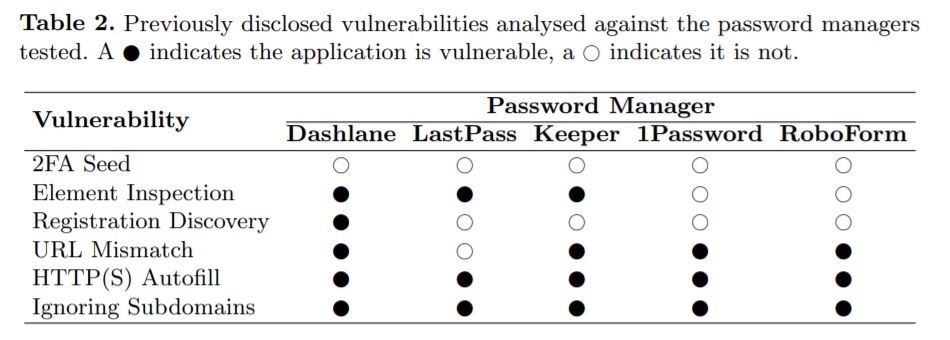

Quello condotto non è un test di uso comune. È una prova per scovare vulnerabilità di sicurezza già documentate, più quattro nuove vulnerabilità. I ricercatori hanno realizzato un'app Android proof-of-concept per i test. Una delle nuove vulnerabilità consentiva a un'app dannosa di passare per una legittima. Due dei cinque gestori di password testati hanno permesso di rubare una password quando veniva usata per accedere a un servizio.

Come funziona un gestore di password

Bisogna immaginare un gestore di password come una cassaforte, la cui chiave è un PIN o una password. I dati custoditi all'interno sono crittografati, quindi in caso di tentato scasso sarebbero inutilizzabili. In effetti i dati non vengono mai prelevati fisicamente. La password sblocca l'app, permettendo di "guardare" nella cassaforte per copiare le password dove necessario. È diffusa la funzione di compilazione automatica: quando un'app ne fa legittimamente richiesta, il gestore di password inserisce autonomamente le credenziali nel campo corretto.

Però i ricercatori hanno creato un'app dannosa che "impersonifica" un'app legittima. Usando questo stratagemma hanno ingannato due dei cinque gestori di password in test. Ovviamente il test era finalizzato a migliorare le difese delle app, quindi prima della pubblicazione i produttori sono stati avvisati. Con tutto il materiale di test alla mano, hanno avuto modo di chiudere le falle e rendere il loro prodotti più sicuri.

Cosa non ha funzionato

Il problema individuato dai ricercatori è che alcuni gestori di password usavano criteri deboli per identificare l'app che faceva richiesta delle credenziali d'accesso. Questa debolezza ha permesso di far passare come legittima un'app canaglia, che aveva lo stesso nome di quella vera.

Il professore Siamak Shahandashti, autore dello studio, spiega che "l'analisi rigorosa della sicurezza dei gestori di password è cruciale. Il nostro studio dimostra che un attacco di phishing da parte di un'app dannosa è altamente fattibile. Se una vittima installa un'app dannosa, questa sarà in grado di presentarsi come opzione legittima sul prompt di compilazione automatica. E avrà buone chance di successo. Alla luce delle vulnerabilità emerse dal nostro studio, suggeriamo ai produttori di applicare criteri di corrispondenza più rigorosi, che non si basino solo sul nome del presunto pacchetto di un'app".

Il professore Siamak Shahandashti, autore dello studio, spiega che "l'analisi rigorosa della sicurezza dei gestori di password è cruciale. Il nostro studio dimostra che un attacco di phishing da parte di un'app dannosa è altamente fattibile. Se una vittima installa un'app dannosa, questa sarà in grado di presentarsi come opzione legittima sul prompt di compilazione automatica. E avrà buone chance di successo. Alla luce delle vulnerabilità emerse dal nostro studio, suggeriamo ai produttori di applicare criteri di corrispondenza più rigorosi, che non si basino solo sul nome del presunto pacchetto di un'app".

È bene comunque sottolineare che la falla scoperta dai ricercatori non mette a rischio tutto il database delle password. Come sottolinea il portavoce di LastPass, il rischio che si presenta con un attacco come quello simulato riguarda solo le credenziali dell'app canaglia.

L'azienda comunque ha reagito con prontezza, e ha implementato le modifiche necessarie per fare che la versione Android di LastPass sia sicura. In particolare, dopo gli aggiornamenti del caso ora l'app richiede l'approvazione esplicita dell'utente prima di riempire qualsiasi campo di app sconosciute. Inoltre, è stata migliorata la sicurezza del database delle associazioni di app per ridurre al minimo il rischio che eventuali app false siano scambiate per quelle legittime.

L'azienda comunque ha reagito con prontezza, e ha implementato le modifiche necessarie per fare che la versione Android di LastPass sia sicura. In particolare, dopo gli aggiornamenti del caso ora l'app richiede l'approvazione esplicita dell'utente prima di riempire qualsiasi campo di app sconosciute. Inoltre, è stata migliorata la sicurezza del database delle associazioni di app per ridurre al minimo il rischio che eventuali app false siano scambiate per quelle legittime.

1Password precisa inoltre che, nel loro caso, non tutte le versioni dell'app erano sensibili al problema. Le versioni di 1Password testate risalgono a giugno e luglio 2017. Ora l'app non è più soggetta alla falla.

Altre vulnerabilità

I ricercatori hanno anche scoperto che alcuni gestori di password non ponevano un limite al numero di tentativi per inserire il PIN o la password principale del gestore. Questo esponeva le app ad attacchi di "forza bruta". Secondo i calcoli, per individuare un PIN di quattro cifre sarebbero bastate circa 2,5 ore.

Quello condotto non è un test di uso comune. È una prova per scovare vulnerabilità di sicurezza già documentate, più quattro nuove vulnerabilità. I ricercatori hanno realizzato un'app Android proof-of-concept per i test. Una delle nuove vulnerabilità consentiva a un'app dannosa di passare per una legittima. Due dei cinque gestori di password testati hanno permesso di rubare una password quando veniva usata per accedere a un servizio.

Come funziona un gestore di password

Bisogna immaginare un gestore di password come una cassaforte, la cui chiave è un PIN o una password. I dati custoditi all'interno sono crittografati, quindi in caso di tentato scasso sarebbero inutilizzabili. In effetti i dati non vengono mai prelevati fisicamente. La password sblocca l'app, permettendo di "guardare" nella cassaforte per copiare le password dove necessario. È diffusa la funzione di compilazione automatica: quando un'app ne fa legittimamente richiesta, il gestore di password inserisce autonomamente le credenziali nel campo corretto.Addio password, benvenuta biometria. È una soluzione immediata, semplice e più sicura, ma non imbattibile. L'anello debole restano le persone.Chi usa un gestore di password avrà notato che quando si apre un servizio che richiede le credenziali d'accesso, i campi si compilano autonomamente. Se n'è occupato il gestore di password, facendo risparmiare tempo. Ci sono gestori di password a sé stanti, oppure integrati nei browser, il funzionamento è analogo. Questo è il principio di partenza, e in linea di massima funziona.

Però i ricercatori hanno creato un'app dannosa che "impersonifica" un'app legittima. Usando questo stratagemma hanno ingannato due dei cinque gestori di password in test. Ovviamente il test era finalizzato a migliorare le difese delle app, quindi prima della pubblicazione i produttori sono stati avvisati. Con tutto il materiale di test alla mano, hanno avuto modo di chiudere le falle e rendere il loro prodotti più sicuri.

Cosa non ha funzionato

Il problema individuato dai ricercatori è che alcuni gestori di password usavano criteri deboli per identificare l'app che faceva richiesta delle credenziali d'accesso. Questa debolezza ha permesso di far passare come legittima un'app canaglia, che aveva lo stesso nome di quella vera. Il professore Siamak Shahandashti, autore dello studio, spiega che "l'analisi rigorosa della sicurezza dei gestori di password è cruciale. Il nostro studio dimostra che un attacco di phishing da parte di un'app dannosa è altamente fattibile. Se una vittima installa un'app dannosa, questa sarà in grado di presentarsi come opzione legittima sul prompt di compilazione automatica. E avrà buone chance di successo. Alla luce delle vulnerabilità emerse dal nostro studio, suggeriamo ai produttori di applicare criteri di corrispondenza più rigorosi, che non si basino solo sul nome del presunto pacchetto di un'app".

Il professore Siamak Shahandashti, autore dello studio, spiega che "l'analisi rigorosa della sicurezza dei gestori di password è cruciale. Il nostro studio dimostra che un attacco di phishing da parte di un'app dannosa è altamente fattibile. Se una vittima installa un'app dannosa, questa sarà in grado di presentarsi come opzione legittima sul prompt di compilazione automatica. E avrà buone chance di successo. Alla luce delle vulnerabilità emerse dal nostro studio, suggeriamo ai produttori di applicare criteri di corrispondenza più rigorosi, che non si basino solo sul nome del presunto pacchetto di un'app".È bene comunque sottolineare che la falla scoperta dai ricercatori non mette a rischio tutto il database delle password. Come sottolinea il portavoce di LastPass, il rischio che si presenta con un attacco come quello simulato riguarda solo le credenziali dell'app canaglia.

L'azienda comunque ha reagito con prontezza, e ha implementato le modifiche necessarie per fare che la versione Android di LastPass sia sicura. In particolare, dopo gli aggiornamenti del caso ora l'app richiede l'approvazione esplicita dell'utente prima di riempire qualsiasi campo di app sconosciute. Inoltre, è stata migliorata la sicurezza del database delle associazioni di app per ridurre al minimo il rischio che eventuali app false siano scambiate per quelle legittime.

L'azienda comunque ha reagito con prontezza, e ha implementato le modifiche necessarie per fare che la versione Android di LastPass sia sicura. In particolare, dopo gli aggiornamenti del caso ora l'app richiede l'approvazione esplicita dell'utente prima di riempire qualsiasi campo di app sconosciute. Inoltre, è stata migliorata la sicurezza del database delle associazioni di app per ridurre al minimo il rischio che eventuali app false siano scambiate per quelle legittime.1Password precisa inoltre che, nel loro caso, non tutte le versioni dell'app erano sensibili al problema. Le versioni di 1Password testate risalgono a giugno e luglio 2017. Ora l'app non è più soggetta alla falla.

Altre vulnerabilità

I ricercatori hanno anche scoperto che alcuni gestori di password non ponevano un limite al numero di tentativi per inserire il PIN o la password principale del gestore. Questo esponeva le app ad attacchi di "forza bruta". Secondo i calcoli, per individuare un PIN di quattro cifre sarebbero bastate circa 2,5 ore.Credenziali di accesso: cos'è il credential stuffing e come funziona. Non è solo il furto delle credenziali di accesso, ma una forma di attacco articolata.L'autore principale dello studio, Michael Carr, sottolinea che “sono necessarie ulteriori ricerche per sviluppare rigorosi modelli di sicurezza per i gestori di password. Nonostante questo, consigliamo comunque a privati e aziende di continuare a usarli poiché rimangono l'opzione più sicura e comoda".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS