La pandemia di Coronavirus sta condannando a morte la VPN

Lo smart working di massa per contenere la pandemia di COVID-19 causa un'impennata di connessioni VPN. Potrebbe sancire la definitiva morte di questa tecnologia ormai datata.

La VPN stava morendo, a favore di soluzioni più moderne. Però l'epidemia di COVID-19 ha generato l'improvvisa necessità di far lavorare da casa migliaia di dipendenti. L'impossibilità di implementare su due piedi nuove infrastrutture ha fatto sì che la VPN diventasse l'ancora di salvezza per le aziende che devono proseguire le attività lavorative da remoto.

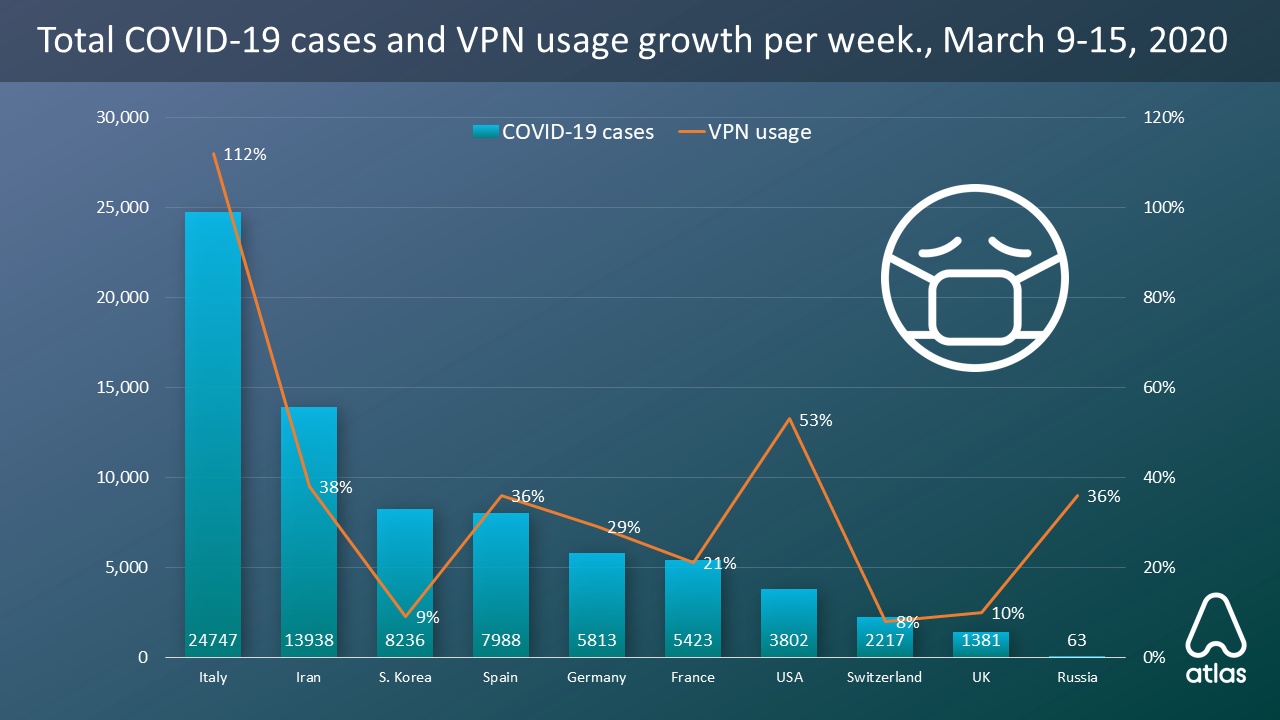

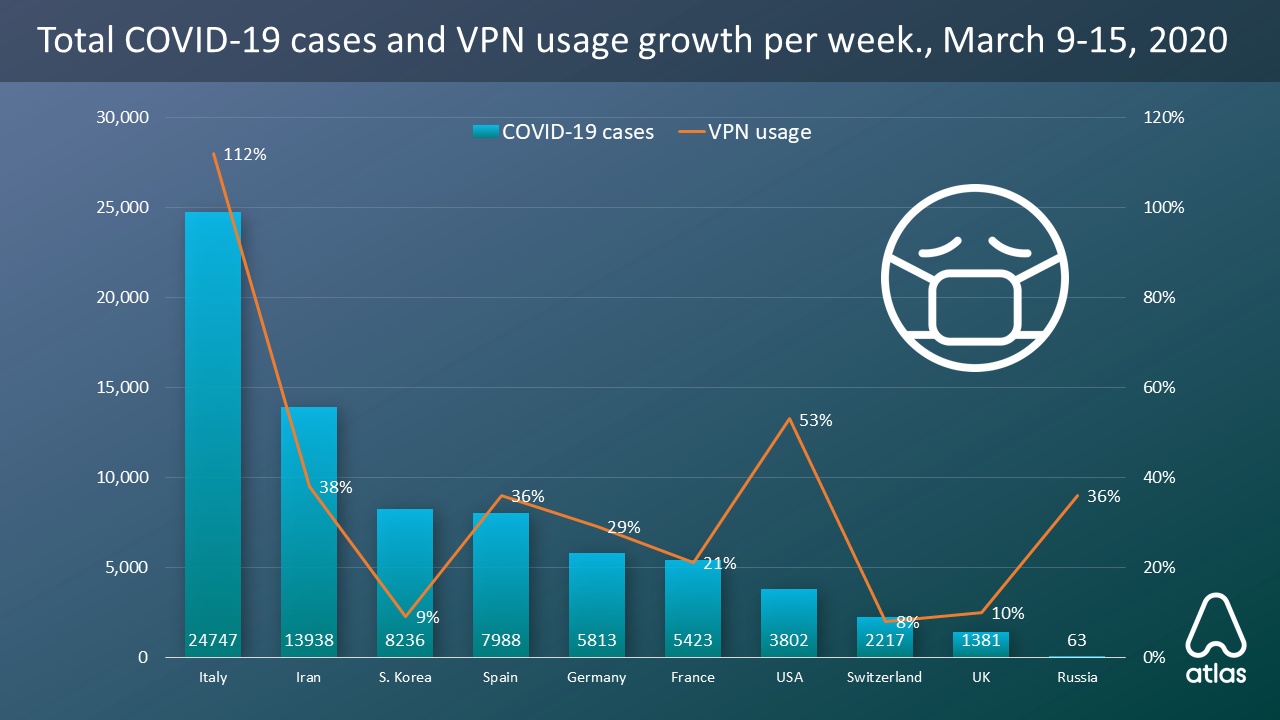

Una ricerca condotta dal fornitore di VPN Atlas mostra che l'utilizzo della VPN in Italia è aumentato del 112% nella settimana fra il 9 e il 15 marzo. Era usata per lo smart working occasionale. Improvvisamente è diventata la risposta "pronta all'uso" per far fronte all'emergenza di decine o centinaia di dipendenti.

Fra le applicazioni sopraccitate sono comprese le suite di produttività Microsoft Office 365 e Google G-Suite. I sistemi di videoconferenza in cloud, le piattaforme di comunicazione come Slack e molto altro.

Un bagno di realtà

Sfortunatamente la teoria non corrisponde alla realtà. La maggior parte delle aziende si affida alle VPN per garantire agli utenti l'accesso in remoto alle applicazioni. Anche se tali applicazioni vengono eseguite nel cloud. Perché obbligare gli utenti a connettersi con l'ufficio tramite VPN per accedere alle applicazioni cloud a cui è possibile accedere direttamente da casa? Il motivo è la sicurezza informatica strutturata con una concezione legacy ormai superata.

Firewall e i proxy controllano il traffico di rete nel transito tra utenti e Internet. Dato che sono fisicamente in azienda, per garantire connessioni sicure le connessioni vengono deviate e forzate a passare tramite le VPN prima di raggiungere la loro destinazione.Proxy e firewall

Le appliance di sicurezza di rete sono progettate per gestire volumi di traffico predeterminati. Quando si acquistano gli apparecchi per la gestione del traffico di rete, si scelgono modelli dimensionati alla larghezza di banda necessaria in azienda.

Ad esempio, se un ufficio ha 100 Mbps, gli amministratori di rete e della sicurezza compreranno dispositivi in grado di gestire "almeno" 100 Mbps, non molto di più. Quando l'ufficio necessita di una larghezza di banda di 200 Mbps, gli amministratori acquistano dispositivi per gestire l'aumento del volume di traffico.

Fino a quando i dipendenti lavorano in azienda, non ci sono problemi. Se pochi dipendenti per volta lavorano da casa, idem. Ma se tutti i dipendenti vengono obbligati a lavorare da casa, e viene chiesto loro di connettersi all'ufficio tramite VPN per accedere alle applicazioni cloud, le appliance di sicurezza non reggono il traffico.

Traffico e coronavirus

Per comprendere l'effetto domino che l'home working sta scatenando nelle aziende in cui sono in uso le VPN basta un banale conto matematico. È sufficiente moltiplicare il numero di utenti che lavorano in remoto per la larghezza di banda di quegli stessi utenti. Per esempio, se l'ufficio ha una connettività di 100 Mbps, ogni dipendente da casa può saturare l'intera larghezza di banda da solo. Con 1.000 utenti connessi alla VPN, l'infrastruttura viene bombardata da 100.000 Mbps in entrata.

Risultato: il collegamento di rete in ufficio viene immediatamente saturato. L'infrastruttura VPN collassa sotto al carico. Le appliance di sicurezza di rete responsabili della gestione di 100 Mbps di traffico cadono in ginocchio. Gli utenti restano appesi ad applicazioni pronte all'uso, ma irraggiungibili. L'azienda si ferma.

L'unica via d'uscita è uccidere la VPN e appoggiarsi a un sistema di gestione della sicurezza che non sia legacy. Si chiama cloud SaaS. Significa consentire ai dipendenti di connettersi alle applicazioni cloud inviando i loro dati direttamente al cloud, senza passare da nessuna VPN. In questo modo gli utenti possono connettersi e lavorare agilmente. E la sicurezza che fine fa? Non fa nessuna fine. Allo stesso modo in cui SaaS semplifica l'acquisizione e l'implementazione delle applicazioni, semplifica l'acquisizione e l'implementazione della sicurezza in cloud. In tal senso i servizi abbondano, bisogna sottoscriverli e configurarli.

Una ricerca condotta dal fornitore di VPN Atlas mostra che l'utilizzo della VPN in Italia è aumentato del 112% nella settimana fra il 9 e il 15 marzo. Era usata per lo smart working occasionale. Improvvisamente è diventata la risposta "pronta all'uso" per far fronte all'emergenza di decine o centinaia di dipendenti.

Tutti gli aggiornamenti di cyber sicurezza sul coronavirus sono raccolti nello speciale Coronavirus e sicurezza: proteggersi dal contagio digitaleQuesto uso diffuso e allargato potrebbe sancire definitivamente la morte della VPN. Farà emergere tutte le lacune di infrastrutture non funzionali e foriere di problemi. Che stanno di fatto ostacolando la produttività da casa. Per capire il problema partiamo dall'esempio virtuoso.

La soluzione ideale

La soluzione ideale in questo momento sarebbe il cloud SaaS. L'accesso e l'esecuzione di quasi ogni applicazione avviene direttamente nel cloud. Questo semplifica l'acquisizione e l'uso di tutte le applicazioni, alleggerisce i client e rende le aziende agili ed efficienti. Ancora più importante, permette agli utenti di essere produttivi da qualsiasi luogo, poiché l'accesso alle applicazioni non è legato ad alcun elemento fisico presente in ufficio.Fra le applicazioni sopraccitate sono comprese le suite di produttività Microsoft Office 365 e Google G-Suite. I sistemi di videoconferenza in cloud, le piattaforme di comunicazione come Slack e molto altro.

Un bagno di realtà

Sfortunatamente la teoria non corrisponde alla realtà. La maggior parte delle aziende si affida alle VPN per garantire agli utenti l'accesso in remoto alle applicazioni. Anche se tali applicazioni vengono eseguite nel cloud. Perché obbligare gli utenti a connettersi con l'ufficio tramite VPN per accedere alle applicazioni cloud a cui è possibile accedere direttamente da casa? Il motivo è la sicurezza informatica strutturata con una concezione legacy ormai superata.Perché la cybersecurity è un'arma vincente nell'emergenza covid-19. Impennata di cyber attacchi, esplosione di traffico dati e di servizi online, boom dell'ecommerce. L'emergenza coronavirus sta mettendo alla prova reti e utenti.I dati devono spostarsi tra utenti e applicazioni cloud, ma devono essere protetti dalle minacce che si interpongono tra gli utenti e le applicazioni. Per proteggere questi dati, viene applicata la VPN per garantire trasferimenti sicuri verso applicazioni cloud e Internet pubblico. Sfortunatamente, per ottenere questo tipo di sicurezza si devono superare proxy e firewall, che risiedono in ufficio.

Firewall e i proxy controllano il traffico di rete nel transito tra utenti e Internet. Dato che sono fisicamente in azienda, per garantire connessioni sicure le connessioni vengono deviate e forzate a passare tramite le VPN prima di raggiungere la loro destinazione.

Proxy e firewall

Le appliance di sicurezza di rete sono progettate per gestire volumi di traffico predeterminati. Quando si acquistano gli apparecchi per la gestione del traffico di rete, si scelgono modelli dimensionati alla larghezza di banda necessaria in azienda.Ad esempio, se un ufficio ha 100 Mbps, gli amministratori di rete e della sicurezza compreranno dispositivi in grado di gestire "almeno" 100 Mbps, non molto di più. Quando l'ufficio necessita di una larghezza di banda di 200 Mbps, gli amministratori acquistano dispositivi per gestire l'aumento del volume di traffico.

Fino a quando i dipendenti lavorano in azienda, non ci sono problemi. Se pochi dipendenti per volta lavorano da casa, idem. Ma se tutti i dipendenti vengono obbligati a lavorare da casa, e viene chiesto loro di connettersi all'ufficio tramite VPN per accedere alle applicazioni cloud, le appliance di sicurezza non reggono il traffico.

Traffico e coronavirus

Per comprendere l'effetto domino che l'home working sta scatenando nelle aziende in cui sono in uso le VPN basta un banale conto matematico. È sufficiente moltiplicare il numero di utenti che lavorano in remoto per la larghezza di banda di quegli stessi utenti. Per esempio, se l'ufficio ha una connettività di 100 Mbps, ogni dipendente da casa può saturare l'intera larghezza di banda da solo. Con 1.000 utenti connessi alla VPN, l'infrastruttura viene bombardata da 100.000 Mbps in entrata.Risultato: il collegamento di rete in ufficio viene immediatamente saturato. L'infrastruttura VPN collassa sotto al carico. Le appliance di sicurezza di rete responsabili della gestione di 100 Mbps di traffico cadono in ginocchio. Gli utenti restano appesi ad applicazioni pronte all'uso, ma irraggiungibili. L'azienda si ferma.

Covid-19: risorse di sicurezza gratuite per l'home working. Alcuni fornitori di servizi di sicurezza offrono gratuitamente i propri servizi per aiutare le aziende a proteggere le proprie reti durante l'emergenza sanitaria.È esattamente quello che sta accadendo a seguito del Decreto del Presidente del Consiglio dei Ministri per le misure di contenimento del contagio da COVD-19. Tutti i dipendenti hanno attivato la propria VPN per accedere alle loro applicazioni aziendali. Hanno avuto la brutta sorpresa di scoprire che le loro connessioni sono interrotte. O sono così lente da non poter lavorare con le applicazioni in cloud.

La morte della VPN

Tutto questo porta a una sola considerazione possibile. Non esistono larghezza di banda, infrastrutture fisicamente installabili in azienda, o VPN, che un'organizzazione possa acquistare per risolvere questo problema mantenendo un approccio legacy.L'unica via d'uscita è uccidere la VPN e appoggiarsi a un sistema di gestione della sicurezza che non sia legacy. Si chiama cloud SaaS. Significa consentire ai dipendenti di connettersi alle applicazioni cloud inviando i loro dati direttamente al cloud, senza passare da nessuna VPN. In questo modo gli utenti possono connettersi e lavorare agilmente. E la sicurezza che fine fa? Non fa nessuna fine. Allo stesso modo in cui SaaS semplifica l'acquisizione e l'implementazione delle applicazioni, semplifica l'acquisizione e l'implementazione della sicurezza in cloud. In tal senso i servizi abbondano, bisogna sottoscriverli e configurarli.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX