Attacchi ransomware: si possono fermare prima che inizino

Gli esperti di FireEye hanno notato una caratteristica comune a molti attacchi ransomware: restano silenti per giorni per crittografare i file. Un monitoraggio attento può bloccare i cyber criminali prima che attuino i loro piani.

Il ransomware è una delle peggiori minacce alla cyber sicurezza. Gli esperti di FireEye, tuttavia, danno una speranza. Almeno alle aziende più reattive. Sostengono che molti attacchi ransomware si possono fermare prima che si scatenino. L'idea parte dall'assunto che i gli attacchi stanno diventando sempre più sofisticati, e che i cyber criminali preferiscono gli attacchi mirati piuttosto che quelli casuali, disseminati a tappeto. Finora questo modo di agire è stato motivo di preoccupazione, perché arrecano maggiore danno agli obiettivi.

Ma spesso, proprio per mettere a segno attacchi mirati, i cyber criminali insinuano "gli strumenti" canaglia nella rete e li lasciano silenti per giorni. Il tempo che gli occorre per identificare i sistemi chiave da colpire con il ransomware. Quello che trascorre è un tempo preziosissimo, perché offre la possibilità alle vittime di individuare l'attività iniziale abbastanza rapidamente e di prendere provvedimenti prima che l'attacco venga messo in opera.

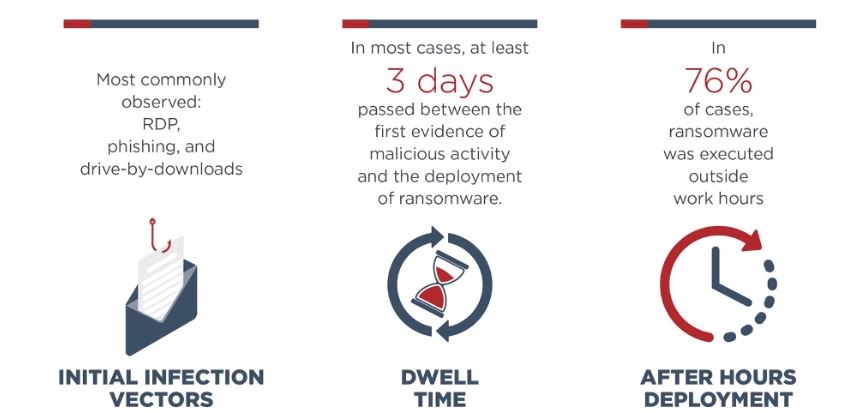

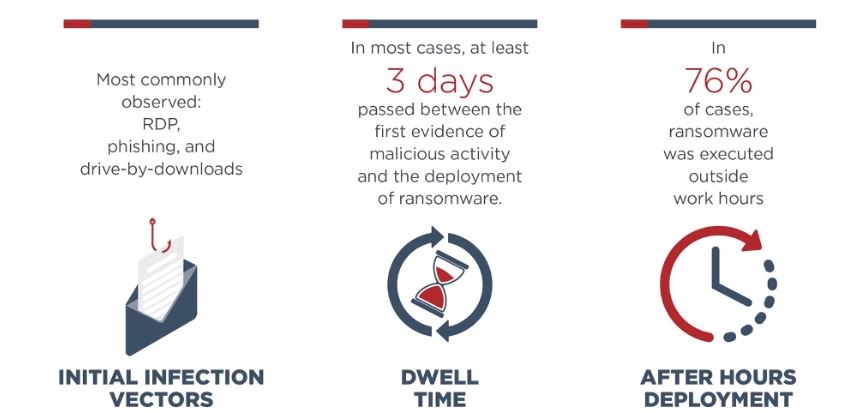

I ricercatori sono arrivati a questa conclusione passando al setaccio i dati sugli attacchi ransomware di oltre due anni. Cercavano delle tendenze, delle caratteristiche comuni ai vettori di intrusione iniziali. Fra questi c'era il tempo medio di permanenza degli aggressori su una rete compromessa, l'ora del giorno in cui i cyber criminali tendevano in genere a distribuire ransomware, e quella in cui gli attacchi stessi si verificavano.

I ricercatori sono arrivati a questa conclusione passando al setaccio i dati sugli attacchi ransomware di oltre due anni. Cercavano delle tendenze, delle caratteristiche comuni ai vettori di intrusione iniziali. Fra questi c'era il tempo medio di permanenza degli aggressori su una rete compromessa, l'ora del giorno in cui i cyber criminali tendevano in genere a distribuire ransomware, e quella in cui gli attacchi stessi si verificavano.

Lo studio ha mostrato che nella maggior parte degli incidenti, gli aggressori hanno atteso almeno tre giorni dopo essere entrati in una rete, prima di colpire i sistemi chiave. Questo modus operandi sta diventando sempre più popolare, perché è più dannoso per le vittime e quindi più redditizio per gli aggressori. Gli "strumenti del mestiere" impiegati in questo tipo di attività sono conoscenze note: Ryuk, Clop, Bitpaymer, Doppelpaymer, Lockergoga, Maze e Sodinokibi.

La tattica è geniale, ma lascia aperto uno spiraglio di speranza. Con gli strumenti giusti si può identificare il ransomware prima che colpisca, e impedirgli di crittografare i file.

A che ora è l'appuntamento con il ransomware?

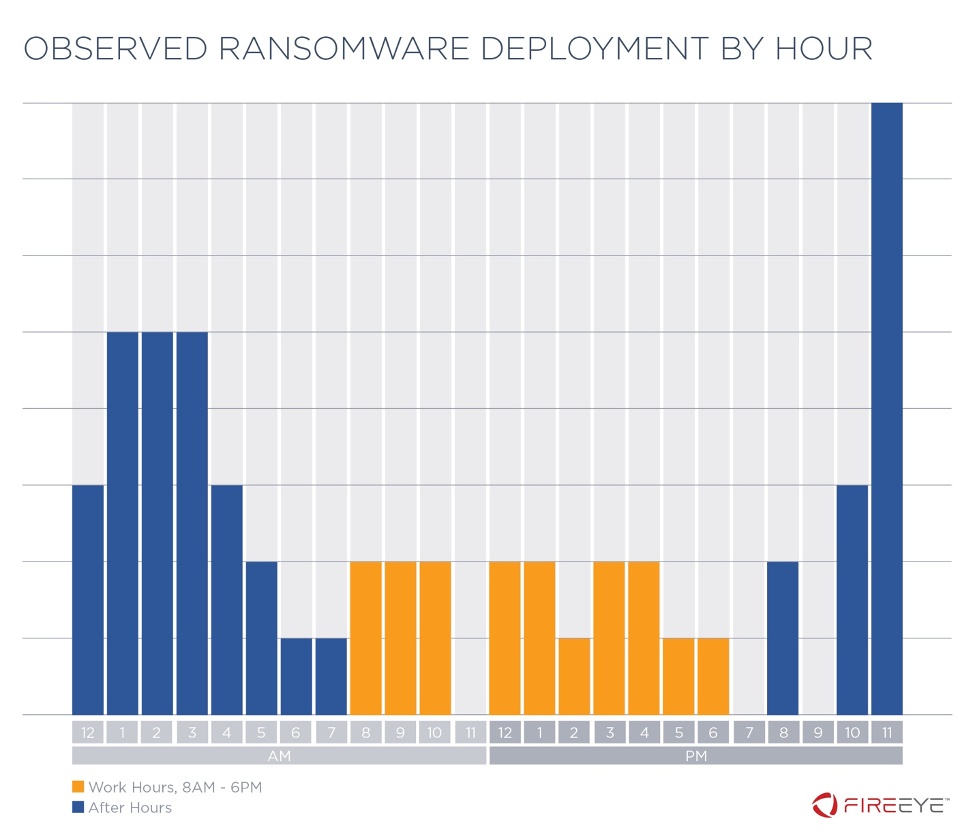

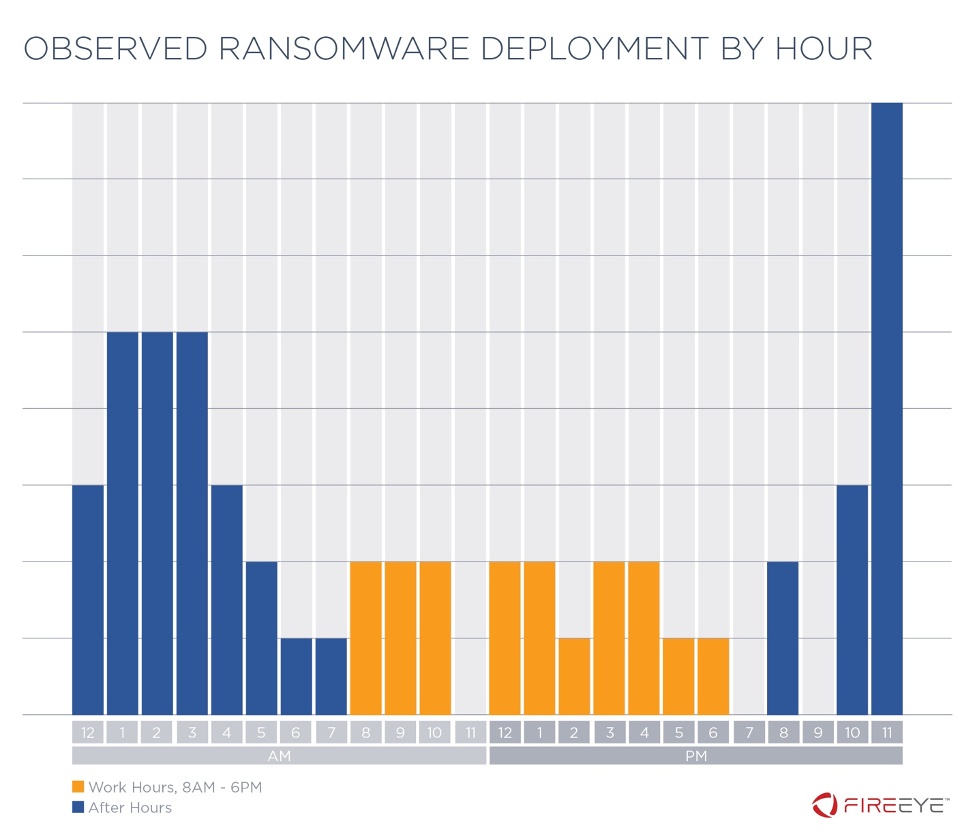

La ricerca di FireEye mostra che nel 76% dei casi esaminati, gli aggressori hanno introdotto il ransomware nella rete delle vittime fuori dall'orario d'ufficio. Il 27% degli attacchi si è verificato nel fine settimana. Circa la metà (49%) degli attacchi nei giorni feriali si è verificata prima delle 8:00 o dopo le 18:00. Quelli registrati in orario d'ufficio sono stati meno di un quarto (24%). Il motivo è fin troppo facile da intuire: quando gli uffici sono vuoti le risposte e gli interventi sono più lenti.

Ci sono poi i punti deboli. Drive-by-download, servizi Remote Desktop Protocol non protetti e phishing sono stati i maggiori vettori di infezione iniziale. In particolare, nel 2017 i più bersagliati sono stati i sistemi RDP, ora sono meno gettonati. Il protagonista resta il phishing.

Ci sono poi i punti deboli. Drive-by-download, servizi Remote Desktop Protocol non protetti e phishing sono stati i maggiori vettori di infezione iniziale. In particolare, nel 2017 i più bersagliati sono stati i sistemi RDP, ora sono meno gettonati. Il protagonista resta il phishing.

Ma spesso, proprio per mettere a segno attacchi mirati, i cyber criminali insinuano "gli strumenti" canaglia nella rete e li lasciano silenti per giorni. Il tempo che gli occorre per identificare i sistemi chiave da colpire con il ransomware. Quello che trascorre è un tempo preziosissimo, perché offre la possibilità alle vittime di individuare l'attività iniziale abbastanza rapidamente e di prendere provvedimenti prima che l'attacco venga messo in opera.

I ricercatori sono arrivati a questa conclusione passando al setaccio i dati sugli attacchi ransomware di oltre due anni. Cercavano delle tendenze, delle caratteristiche comuni ai vettori di intrusione iniziali. Fra questi c'era il tempo medio di permanenza degli aggressori su una rete compromessa, l'ora del giorno in cui i cyber criminali tendevano in genere a distribuire ransomware, e quella in cui gli attacchi stessi si verificavano.

I ricercatori sono arrivati a questa conclusione passando al setaccio i dati sugli attacchi ransomware di oltre due anni. Cercavano delle tendenze, delle caratteristiche comuni ai vettori di intrusione iniziali. Fra questi c'era il tempo medio di permanenza degli aggressori su una rete compromessa, l'ora del giorno in cui i cyber criminali tendevano in genere a distribuire ransomware, e quella in cui gli attacchi stessi si verificavano.Lo studio ha mostrato che nella maggior parte degli incidenti, gli aggressori hanno atteso almeno tre giorni dopo essere entrati in una rete, prima di colpire i sistemi chiave. Questo modus operandi sta diventando sempre più popolare, perché è più dannoso per le vittime e quindi più redditizio per gli aggressori. Gli "strumenti del mestiere" impiegati in questo tipo di attività sono conoscenze note: Ryuk, Clop, Bitpaymer, Doppelpaymer, Lockergoga, Maze e Sodinokibi.

Ransomware nel 2020: evoluzione, tattiche e richieste di riscatto. Cause della diffusione ed evoluzione dei ransomware, i motivi che spingono i cyber criminali a usarli e la difficile decisione sul pagamento del riscatto.Nel periodo silente che segue all'intrusione, i criminali cercano backup, segmenti di rete che archiviano dati preziosi, sistemi chiave che possono essere utilizzati per diffondere il ransomware in modo capillare. Così facendo gli aggressori non riescono solo a causare un danno, ma raccolgono dati che possono rivendere nel dark web o in base ai quali possono formulare un'estorsione più efficace.

La tattica è geniale, ma lascia aperto uno spiraglio di speranza. Con gli strumenti giusti si può identificare il ransomware prima che colpisca, e impedirgli di crittografare i file.

A che ora è l'appuntamento con il ransomware?

La ricerca di FireEye mostra che nel 76% dei casi esaminati, gli aggressori hanno introdotto il ransomware nella rete delle vittime fuori dall'orario d'ufficio. Il 27% degli attacchi si è verificato nel fine settimana. Circa la metà (49%) degli attacchi nei giorni feriali si è verificata prima delle 8:00 o dopo le 18:00. Quelli registrati in orario d'ufficio sono stati meno di un quarto (24%). Il motivo è fin troppo facile da intuire: quando gli uffici sono vuoti le risposte e gli interventi sono più lenti.È arrivato il ransomware "CoronaVirus". Si scarica automaticamente da un sito infetto.Significa che le aziende devono disporre di tecnologia e personale di sicurezza attivi 24 ore su 24, 7 giorni su 7. Devono inoltre disporre di piani di escalation chiari e ridondanti in modo che, quando si verifica un incidente, le parti interessate vengano informate il più rapidamente possibile.

Ci sono poi i punti deboli. Drive-by-download, servizi Remote Desktop Protocol non protetti e phishing sono stati i maggiori vettori di infezione iniziale. In particolare, nel 2017 i più bersagliati sono stati i sistemi RDP, ora sono meno gettonati. Il protagonista resta il phishing.

Ci sono poi i punti deboli. Drive-by-download, servizi Remote Desktop Protocol non protetti e phishing sono stati i maggiori vettori di infezione iniziale. In particolare, nel 2017 i più bersagliati sono stati i sistemi RDP, ora sono meno gettonati. Il protagonista resta il phishing.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS