ESET alza l’asticella della security e punta su AI, threat intelligence e MDR

Le minacce cyber crescono, gli attaccanti innovano a ritmi sempre più sostenuti. ESET raccoglie il guanto di sfida e risponde con Threat Intelligence, Intelligenza Artificiale e MDR.

Threat Intelligence, Intelligenza Artificiale e MDR sono la ricetta per la cybersecurity moderna che ESET ha presentato nella cornice di Atene in occasione della EMEA Regional Conference Tech for Good. L’impressione generale è che ESET stia alzando velocemente l’asticella, man mano che gli attaccanti incalzano con tecniche e tattiche sempre più raffinate, che richiedono strumenti avanzati per una difesa efficace. I motivi li ha riassunti il Chief Research Officer di ESET Roman Kovac nel panel iniziale dell’evento, quando ha descritto un andamento in crescita sia delle attività del cybercrime sia di quelle degli APT, in tutte le aree del mondo. I loro obiettivi siamo tutti noi, come utenti privati, come professionisti e come aziende, stretti nella morsa di avversari che innovano a ritmi sempre più alti, da fronteggiare con una capacità di innovare da parte dei difensori che sia parimenti veloce.

Le battaglie da combattere sono molte, su fronti multipli, e l’errore da non commettere è pensare di avere fatto abbastanza. Quello che è necessario mettere in campo è “una protezione al 100 percento, unita alla capacità di essere più innovativi degli attaccanti” rimarca Kovac. Da qui i primi due argomenti: threat intelligence e Intelligenza Artificiale.

Da destra: Roman Kovac, Chief Research Officer, Maria Trnkova, Chief Marketing Officer e Pavol Holeczy, President of ESET EMEA Region

Da destra: Roman Kovac, Chief Research Officer, Maria Trnkova, Chief Marketing Officer e Pavol Holeczy, President of ESET EMEA Region

Threat Intelligence

Oggi un vendor che propone soluzioni di cybersecurity di alto livello non può prescindere dal disporre di una threat intelligence di altissimo profilo. Per questo è iconica la scelta che ha fatto ESET per l’avvio dei lavori ad Atene: una full immersion nel lavoro di profilazione dei gruppi sponsorizzati dagli stati nazionali (APT) da parte dei suoi esperti, che è oggetto anche dell’ESET APT Activity Report aggiornato con i dati che vanno da aprile a settembre 2023.

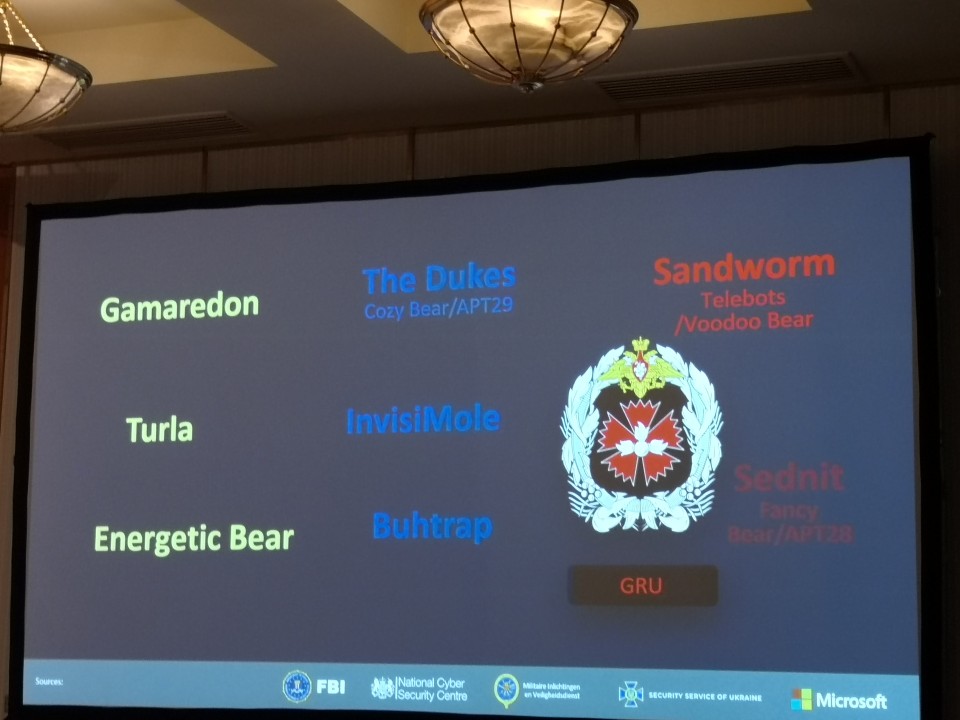

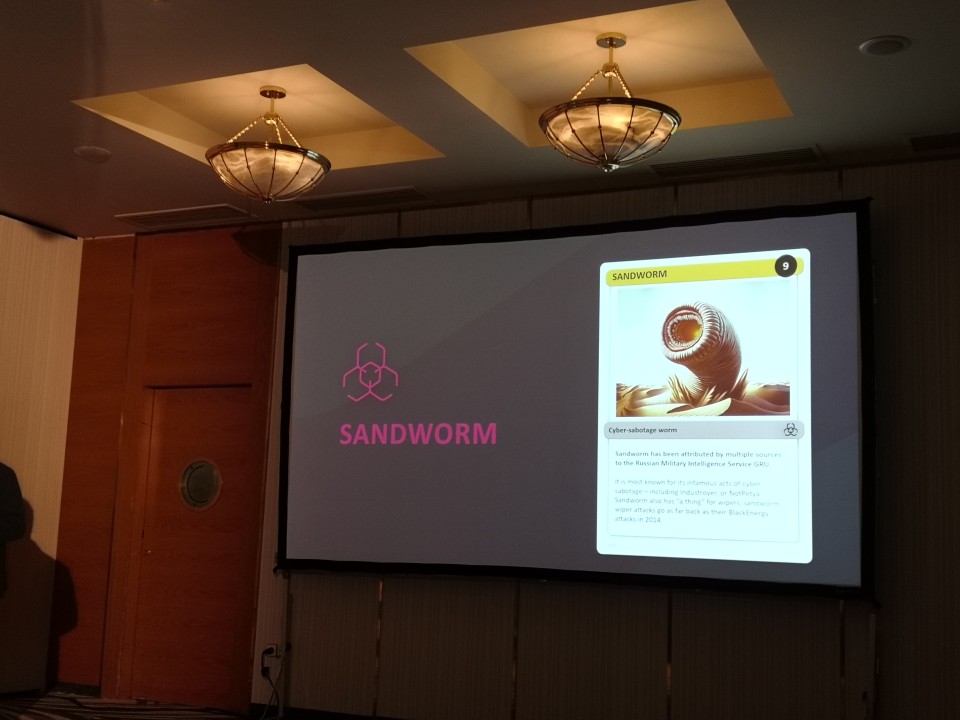

Robert Lipovský, Senior Manager of Malware Research/Principal Malware Research, ha presentato i risultati inerenti i gruppi sponsorizzati dal Cremlino mentre Jean-Ian Boutin, Director of ESET Threat Research, si è concentrato su quelli di matrice cinese che hanno scatenato attacchi contro l’area EMEA in particolare. Il fronte russo è popolato da nomi noti da tempo, fra cui spiccano The Dukes (noto anche come Cozy Bear o APT29), Sandworm, Turla, Gamaredon e Sednit (Fancy Bear o APT28). Il più aggressivo è senza dubbio Sandworm, celebre per i sabotaggi e gli attacchi alle centrali elettriche ucraine. La timeline dettaglia una lunga serie di attività che si sono intensificate prima dell’attacco contro l’Ucraina, a partire da ottobre 2022. Diversi malware con finalità devastanti sono state ricondotte a questo attore, fra tutte AcidRain, IsaacWiper, CaddyWiper, NikoWiper, impiegato per attaccare vari target fra cui aziende di logistica di Polonia e Ucraina.

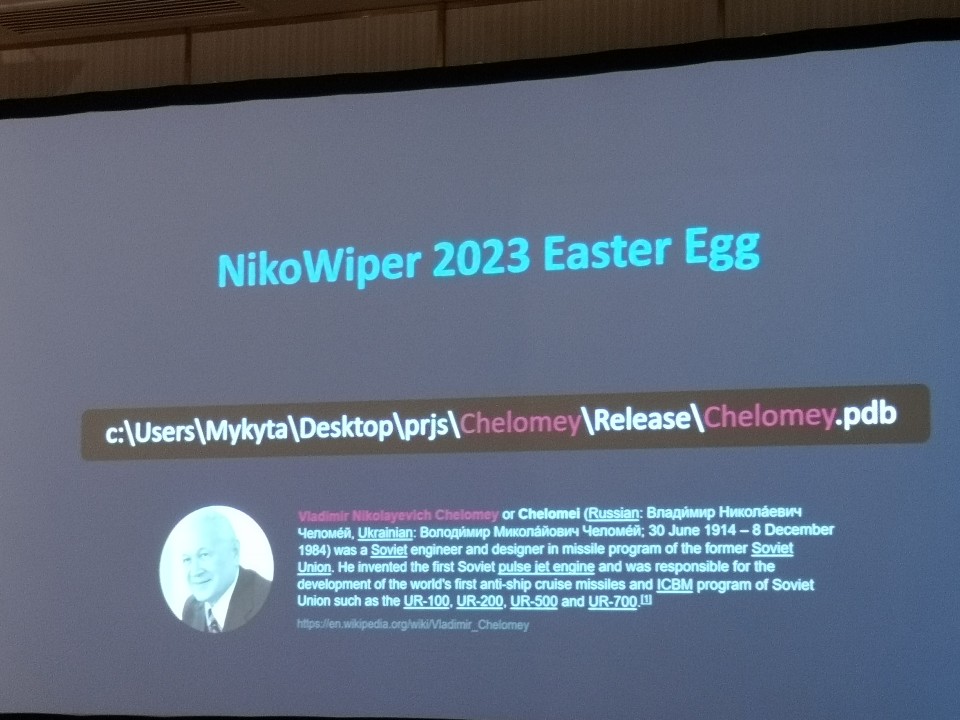

Quest’anno le attività di Sandworm hanno riscosso meno clamore mediatico, ma questo non significa che siano terminate o rallentate. Come ha evidenziato Lipovský, a gennaio 2023 sono stati avvistati nuovi wiper usati dal gruppo, fra cui Sdelete, e nuove tattiche. A giugno lo strumento d’elezione è stato RoarBat, impiegato contro i media ucraini, mentre a fine agosto NikoWiper è stato protagonista di un attacco contro organizzazioni governative e il settore delle energy company. In relazione a quest’ultima minaccia, i ricercatori hanno anche riscontrato un paio di curiosi easeter egg: un path contiene il nome Chelomey, senza dubbio un omaggio a Vladimir Nikolaevič Čelomej, ingegnere impiegato nel programma sovietico di missilistica. Un altro path fa invece riferimento a Mykyta, la versione ucraina del nome russo Nikita e di quello bielorusso Mikita, che significa “uomo capace di vincere qualsiasi sfida”, in pratica un vincente.

Guardando solo a Sandworm si potrebbe fare l’errore di credere che tutte le attività sponsorizzate dalla Russia abbiano obiettivi distruttivi. In realtà non è così e per averne prova basta considerare Gamaredon, che è ritenuto colluso con l’FSB (il Servizio federale per la sicurezza della Federazione Russa), svolge attività di spionaggio ed è specializzato in initial access. Non ha un impianto sofisticato, ma agisce in modo subdolo e gli esperti calcolano che nel tempo abbia mietuto oltre un milione di vittime. Sfrutta campagne di spear phishing mirate per compromettere account accuratamente scelti e impiega decine di tool finalizzati a esfiltrare file. I suoi target primari sono le organizzazioni e le istituzioni ucraine e polacche, e di recente ha dato da lavorare all’intelligence per la creazione e l’impiego di due nuovi tool che rubano cookie dai browser, e soprattutto che concentrano la propria ricerca di informazioni sulle applicazioni di messaggistica. Spesso queste attività passano sotto ai radar per via delle efficaci tecniche di offuscamento che gli permettono di evadere la detection.

Sul fronte cinese la specializzazione principale è il cyberspionaggio, con una serie di gruppi fra cui Ke3chang (noto anche come APT15), MustangPanda, Gallium e altri. A questo proposito Jean-Ian Boutin sottolinea un fatto ripreso anche da Roman Kovac nel panel principale: questi APT in particolare (Gallium su tutti) - e in parte anche quelli russi - sfruttano vulnerabilità note per colpire varie organizzazioni governative sia in Ucraina sia in EMEA. E sfruttando le falle di Exchange Server hanno esteso il proprio targeting dagli operatori di telecomunicazioni alle organizzazioni governative di tutto il mondo. Un successo in particolare della threat intelligence di ESET è stata la scoperta di tre gruppi inediti affiliati al Governo cinese: DigitalRecyclers, a cui sono da ricondurre reiterate compromissioni di un'organizzazione governativa nell'UE; TheWizards, che conduce attacchi advers-in-the-middle; e PerplexedGoblin, che ha preso di mira un'altra organizzazione governativa europea.

L’Intelligenza Artificiale

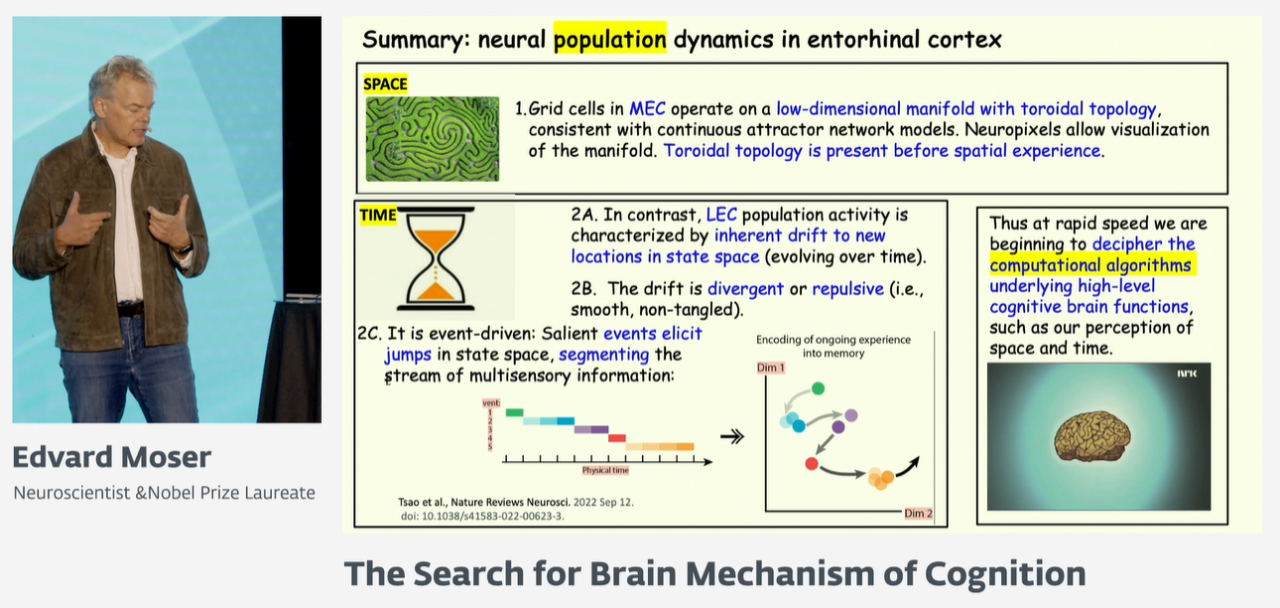

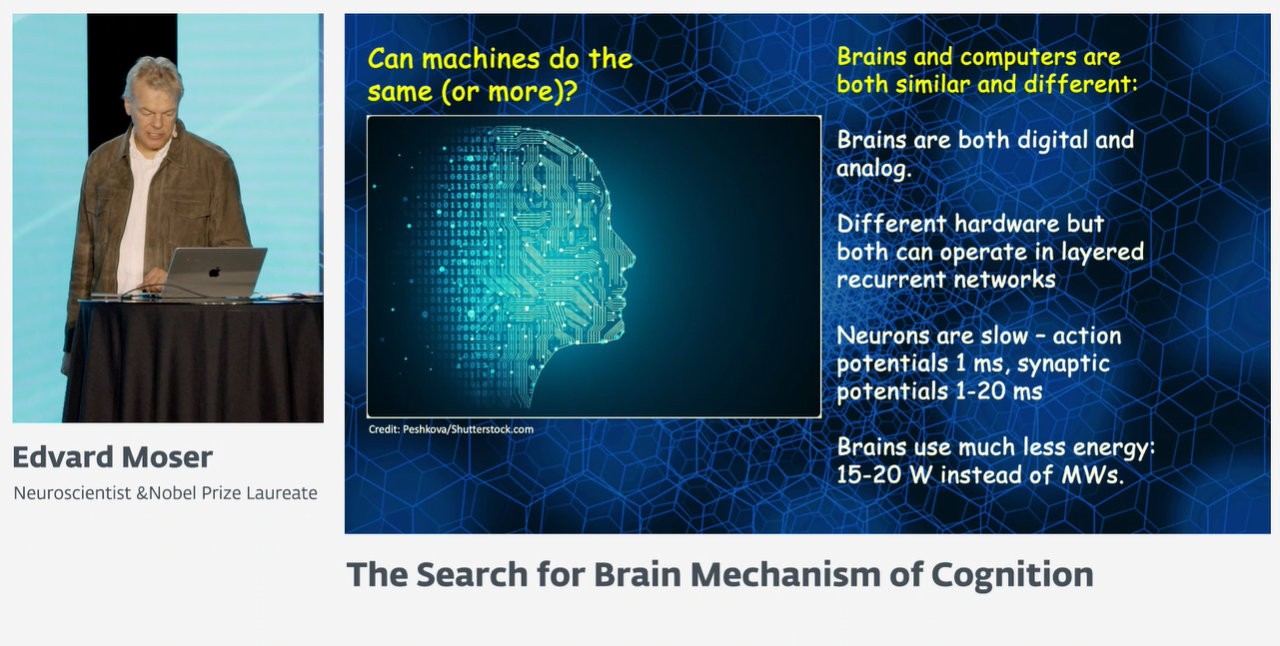

L’AI tiene banco da tempo ormai e non è una novità che le soluzioni di cyber difesa debbano impiegarla per poter garantire una serie di vantaggi, fra cui l’efficientamento della detection insieme all’abbassamento dello stress degli analisti, e il conseguente cost saving. ESET mette l’accento su questo concetto ospitando all’appuntamento europeo il neuroscienziato norvegese Edvard I. Moser, Premio Nobel per la fisiologia o medicina nel 2014, che ha passato in rassegna i progressi sui meccanismi cognitivi del cervello condotti nella storia e un estratto degli studi che gli sono valsi il prestigioso riconoscimento accademico.

Lo scienziato ha proposto in chiusura del suo intervento un interessante parallelo fra le conoscenze attuali sull’attività neurale e l’AI dei computer: computer e cervelli ovviamente sono profondamente differenti, ma entrambi possono operare in reti ricorrenti stratificate. Rispetto alla velocità di elaborazione di un computer, i neuroni sono più lenti, ma il cervello utilizza molta meno energia: 15-20 Watt contro una scala in megawatt dei sistemi informatici.

Il compito di tirare un filo conduttore fra l’intervento di Moser e le soluzioni per la cybersecurity è spettato a Juraj Malcho, Chief Technology Officer di ESET, che ha iniziato con alcuni numeri che chiariscono perché l’AI sia indispensabile ai fini di una cyber difesa efficace: mediamente ogni giorno vengono identificati 500mila file malevoli e 750mila sample di varianti e combinazioni di caratteristiche differenti, per un totale approssimativo di 60 milioni di metadati e 2 terabyte di dati. Nessun gruppo di analisti può passare in rassegna e valutare una simile quantità di dati.

L’Intelligenza Artificiale di ultima generazione supporta la detection creando una rappresentazione euristica dell’ambiente e verificando le incongruenze al fine di creare un modello predittivo. Questo approccio è efficace non solo per la sua velocità, ma anche perché gli attaccanti sfruttano proprio il mare magnum di informazioni benigne per mascherare un attacco. L’AI, invece, rileva qualsiasi cambiamento che viene apportato al modello stesso e lo riporta a gruppi di caratteristiche malevole che riconducono a un DNA specifico noto, così da non farsi sviare dalle decine di varianti in circolazione.

Juraj Malcho, Chief Technology Officer di ESET

Juraj Malcho, Chief Technology Officer di ESET

Managed Detection and Response

“Il terzo pilastro della strategia ESET riguarda i servizi MDR (Managed Detection and Response) ed è legato al discorso dell’AI. Ne abbiamo parlato con Fabio Buccigrossi, Country Manager di ESET Italia, che lo scorso novembre aveva annunciato l’apertura di un SOC interno a Milano, che eroga un servizio di security H24 in lingua italiana a supporto di partner e clienti aziendali - al momento segue decine di clienti enterprise. ESET sta lavorando, partendo dall’esperienza italiana, a una evoluzione dell’attuale MDR con un servizio chiamato MDR Core, basato sull'Intelligenza Artificiale. “Il vantaggio di un MDR supportato dall’Intelligenza Artificiale consiste nella possibilità di garantire ai clienti un monitoraggio H24 dei sistemi senza avere bisogno di un numero elevato di personale specializzato. Basandosi sulla tecnologia ESET, il servizio di security gestisce in automatico l’attività di monitoraggio e blocco delle minacce che vengono rilevate. A supporto, a richiesta del cliente, il nostro SOC potrà intervenire per gestire al meglio la fase di remediation e response, grazie alla collaborazione tra esperti che operano direttamente nella filiale locale e nei team internazionali. Si tratta di una soluzione che abbassa lo stress degli analisti, accelera i tempi di detection e al contempo permette di contenere i costi”.

Buccigrossi evidenzia inoltre un ulteriore vantaggio della soluzione MDR potenziata con l’AI, che investe l’argomento della fiducia: un MDR Core senza persone fisiche terze che accedono ai dati sensibili dell’azienda è fortemente trusted perché garantisce privacy e riservatezza ai massimi livelli, dato che di fatto nessuna persona esterna mette mano ai sistemi aziendali.

Fabio Buccigrossi, Country Manager di ESET Italia

Fabio Buccigrossi, Country Manager di ESET Italia

La soluzione si cala all’interno di una strategia che vede ESET sempre più impegnata nella vendita di servizi H24, in risposta al numero sempre più elevato di attacchi che hanno il potenziale per bypassare anche le soluzioni di sicurezza più efficienti. In questo paradigma il prodotto da solo è insufficiente se mancano delle persone che monitorano quello che sta succedendo, e che eventualmente bloccano l'eventuale attacco. Per questo sono in molti ad essere disposti a correre il rischio di esternalizzare la gestione della security pur di avere garanzie sulla tenuta delle difese informatiche.

Le novità consumer

Nel corso del panel principale si è parlato anche di utenza consumer. Majka Trnkova, Chief Marketing Officer, Pavol Holeczy, President of ESET EMEA Region e Roman Kovac hanno sottolineato l’importanza di una difesa a 360 gradi dagli attacchi cyber, che quindi non riguarda solo i clienti aziendali. Per questo l’azienda ha deciso di aggiungere alle soluzioni per i consumatori finali anche una identity protection e la connettività VPN. Emblematico l’intervento di Trnkova, che ha sottolineato come gli utenti debbano diventare “gli IT manager del proprio ecosistema domestico, che è ormai pari a quello di una realtà SMB”. Sempre Trnkova ha poi anticipato l’intenzione di valutare con le telco l’installazione di soluzioni apposite per le famiglie, a tutela dei minori e della vita digitale di tutti i cittadini, non solo i clienti ESET.

A questo proposito anche Buccigrossi ha dato qualche informazione relativa all’Italia, dove di recente è stato applicato “un repricing, dimezzando i prezzi per la parte consumer, che erano troppo elevati rispetto ai competitor”, pur mantenendo la stessa qualità dei prodotti e, anzi, aumentandone le caratteristiche.

ESET in Italia

L’evento europeo è stata l’occasione per fare anche il punto sull’andamento di ESET in Italia, che è operativa da quattro anni. Se il forecast per l’ultimo trimestre verrà confermato, nel 2023 ESET Italia segnerà un bilancio operativo superiore del 20% rispetto all’anno precedente, in linea con gli obiettivi. “Vuol dire che negli ultimi quattro anni siamo passati da 10 milioni a 20 milioni di euro” sintetizza Buccigrossi, puntualizzando che i risultati hanno premiato la strategia di affiancare il rivenditore nella vendita al cliente per poter garantire a quest’ultimo un servizio migliore e al partner stesso una maggiore profittabilità. Il modello si rifà sempre al concetto secondo cui la security non è un prodotto ma un servizio a valore che deve “partire da un'esigenza del cliente legata alla cyber security, per arrivare a costruire una soluzione ad hoc”. Un peso importante (20%) lo ha avuto il segmento del midmarket, in cui rientrano gli MSSP, che si sono caricati il fardello di mettere in sicurezza le piccole e medie imprese provviste di risorse e di budget verticali sulla security.

Nessuna novità è invece in preventivo sul fronte XDR, di cui ESET dispone da tempo, in versione chiusa. Una scelta in controtendenza rispetto a quella “open” di molti competitor, che Buccigrossi difende con una doppia argomentazione. La prima riguarda l’efficacia di una soluzione che recepisce input da prodotti interni su cui si hanno pieno controllo e ampie garanzie. In contrapposizione con gli input esterni, la cui affidabilità non è verificabile e che - come effetto collaterale - potrebbero portare a un innalzamento di falsi positivi. Il secondo argomento è relativo alla security come servizio: l’analista che usa la console XDR, per professionalità e garanzia di risultati deve necessariamente conoscere i prodotti e le tecnologie che vi sono agganciati, cosa che non può fare con un numero incontrollato di soluzioni di fornitori terzi. In conclusione, se il cliente si fida dell’XDR di ESET, per estensione si fida anche dell’EDR sviluppato dalla stessa azienda e con la stessa tecnologia, pertanto non ha motivo (nemmeno economico) di optare per una soluzione multibrand.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici