Patch Tuesday di novembre 2023: chiuse 58 falle, 5 zero-day

Quello di novembre è uno dei Patch Tuesday meno ricchi degli ultimi anni, ma non è da sottovalutare perché ci sono 5 vulnerabilità zero-day divulgate pubblicamente, tre sfruttate attivamente.

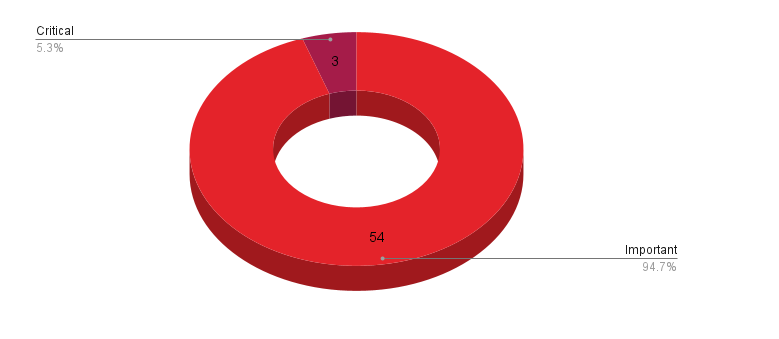

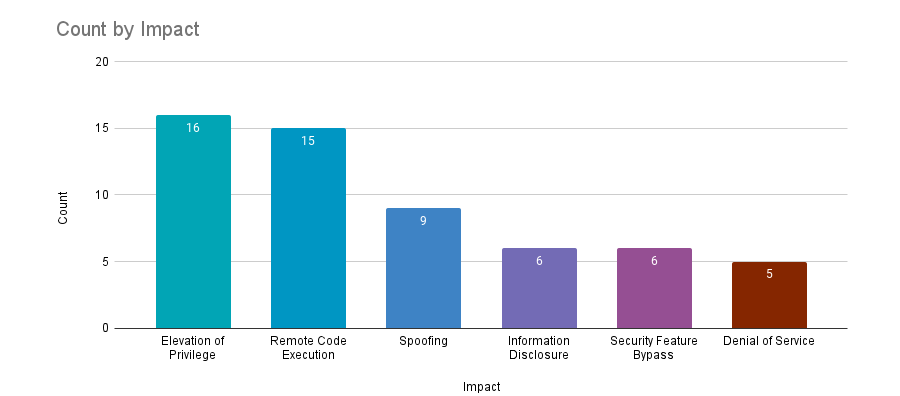

58 vulnerabilità chiuse di cui 5 falle zero-day (3 divulgate pubblicamente) e 15 RCE: è questo il bilancio del Patch Tuesday di novembre 2023, fra i meno ricchi dell’anno. Fra le falle chiuse, 54 sono considerate “importanti”, 16 riguardano vulnerabilità che consentono a un attaccante di attuare l’escalation di privilegi, 6 permettono invece il bypass delle funzionalità di sicurezza.

Cinque zero-day

Come sempre diamo rilevanza alle falle più critiche, che in questo caso sono quelle zero-day di cui tre sono già attivamente sfruttate negli attacchi. La prima di queste è monitorata con la sigla CVE-2023-36036, ha un punteggio CVSS di 7.8 ed è classificata come “importante”. Interessa Windows Cloud Files e, se sfruttata, consente l’escalation di privilegi agli attaccanti. Al momento non è noto come la falla sia stata sfruttata negli attacchi né quali fossero i gruppi criminali a farne uso.

Il secondo bug già attivamente sfruttato è monitorato con la sigla CVE-2023-36033. Ha lo stesso punteggio CVSS della precedente, la stessa classificazione di gravità e lo stesso obiettivo, ma interessa la Windows DWM Core Library.

Fonte: Tenable

Fonte: Tenable

La terza falla invece permette di bypassare le funzionalità di sicurezza di Windows SmartScreen. È identificata dalla sigla CVE-2023-36025, ha un punteggio CVSS di 8.8 e attaccante può sfruttarla inducendo l'utente preso di mira a fare clic su un collegamento Internet o un collegamento ipertestuale appositamente predisposto, che punta a un sito Web controllato dall’attaccante stesso. Se l’operazione riesce, i controlli di sicurezza in Windows Defender SmartScreen vengono disattivati.

Non sono ancora stati sfruttarti in attacchi documentati (ma potrebbero esserlo a breve perché sono divulgate pubblicamente) le altre falle importanti corrette, fra cui la CVE-2023-36038 che è una vulnerabilità di tipo Denial of Service (DoS) nel framework di applicazioni Web open source ASP.NET. Gli è stato assegnato un punteggio CVSS di 8.2 ed è stata valutata come importante. Microsoft la classifica come “Exploitation Less Likely” in base al Microsoft Exploitability Index. Sfruttandola un attaccante potrebbe attivare un'eccezione OutOfMemoryException, con conseguente condizione DoS.

Parimenti rischiosa è la vulnerabilità CVE-2023-36413 che causa un bypass della funzionalità di sicurezza di Microsoft Office. È valutata come “importante” sebbene abbia un punteggio CVSS di 6.5. Un attaccante può sfruttarla utilizzando tattiche di social engineering per convincere una vittima ad aprire un file Microsoft Office dannoso su un sistema vulnerabile. In caso di sfruttamento riuscito, le funzionalità di sicurezza di Microsoft Office, tra cui la Visualizzazione protetta, consentirebbero di aprire il file in modalità di modifica anziché in modalità protetta.

Fonte: Tenable

Fonte: Tenable

Attenzione a Exchange Server

Un occhio di riguardo è doveroso per le correzioni relative a Exchange Server, che in passato ha dimostrato di essere un pericoloso veicolo di infezione. In questo Patch Tuesday lo riguardano almeno quattro falle di categoria “importante” e con punteggio CVSS assegnato di 8.0. Si tratta della CVE-2023-36439 e delle CVE-2023-36035, CVE-2023-36039 e CVE-2023-36050. La prima è una falla di tipo RCE che consente a un attaccante autenticato in un Exchange Server di eseguire codice da remoto come NT AUTHORITY\SYSTEM nel back-end della mailbox. Questa vulnerabilità è classificata come “Exploitation More Likely”.

Le altre tre sono vulnerabilità di spoofing in Microsoft Exchange Server che potrebbero essere sfruttate da un attaccante in possesso di credenziali valide per un utente di Exchange. Potrebbe usarle in un'istanza vulnerabile di Exchange Server per accedere all'hash Net-NTLMv2 dell'account utente e impiegarlo negli attacchi NTLM Relay contro altri servizi.

Un elenco completo di tutte le altre vulnerabilità che Microsoft ha divulgato questo mese è disponibile sulla sua pagina di aggiornamento.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici