OT Zero Trust è il futuro della security nelle Operational Technology

TXOne Networks spiega l’evoluzione della cyber security in ambito OT e le soluzioni di ultima generazione per ottenere una protezione efficiente.

L'Industria 4.0 sta compiendo passi da gigante, anche grazie ai finanziamenti pubblici. Ai vantaggi irrinunciabili che apporta si contrappone uno svantaggio di cui è imperativo tenere conto: l’ampliamento della superficie di attacco. L’argomento è di grande attualità e ha molte sfaccettature: tutto parte dalla convergenza OT e IT che ha portato le minacce tipiche dell’IT a interessare l’ambito delle Operational Technologies. Tali minacce, tuttavia, sono difficili da fermare per moltissimi motivi, in primis il fatto che l’OT sia popolato da una serie di dispositivi che non sono nati per essere protetti e per essere collegati in rete. A questo si aggiungono poi problemi di inventario, di competenze, di approccio tecnologico, nella misura in cui non basta declinare in chiave OT le soluzioni IT.

Il discorso è complesso e per approfondirlo Security Open Lab ne ha parlato con Maurizio Milazzo, Responsabile Sud Europa di TXOne Networks, azienda creata nell'ambito di Trend Micro con l’obiettivo di realizzare soluzioni di sicurezza OT native. Milazzo ha subito messo l’accento sul fatto che “non ci sono altri sul mercato che offrono soluzioni OT native. C'è qualche qualcuno che tenta di aggiungere qualche protocollo del mondo operational alle soluzioni IT, ma è un approccio che non funziona, come ci hanno confermato i clienti che hanno provato a utilizzarlo”.

Maurizio Milazzo, Responsabile Sud Europa TXOne Networks

Maurizio Milazzo, Responsabile Sud Europa TXOne Networks

Il percorso di TXOne Networks

Nata come business unit interna di Trend Micro, nel 2022 TXOne Networks si sgancia e diventa una spinoff autonoma che in pochissimo tempo ha raccolto investimenti per 120 milioni di dollari, a testimonianza della necessità di una OT security nativa ed efficiente da parte delle aziende di tutto il mondo. Che cosa significa OT Security? Milazzo sintetizza che “la stragrande maggioranza delle soluzioni per l’OT in circolazione svolge attività di asset inventory e di asset visibility/detection. Non protegge. OT Security significa proteggere l’infrastruttura di rete e bloccare gli attacchi cyber che la riguardano. Significa anche fare threat detection al basso livello del Purdue Model (dal livello 3 al livello 0), quindi difendere l’impianto produttivo stesso, non il Manufacturing Execution System (MES) o gli applicativi”.

Un lavoro, questo, che TXOne Networks svolge anche collaborando con altre aziende, fra cui Nozomi, con cui è attiva una partnership che vede lavorare insieme i sensori Guardian di Nozomi Networks per la visibilità e il monitoraggio delle reti OT e IoT e l'OT Console EdgeOne di TXOne Networks, la console centralizzata per IPS e firewall di nuova generazione.

Dell’importanza di proteggere gli impianti industriali dal rischio cyber, Milazzo ne ha testimonianza quotidiana, con clienti in tutta l’area di sua competenza, comprese Grecia e Turchia. E lo testimoniano i numeri di successo: oltre 3.600 clienti nel Mondo al mese di agosto, che arriveranno a 4.000 per la fine dell’anno, un bilancio molto positivo per il 2022 e un 2023 in crescita.

Cybersecurity e OT

Abbiamo cercato di capire con Milazzo qual è lo scenario attuale della OT security e quali sono gli elementi che rendono difficoltosa la difesa delle infrastrutture produttive. “Il problema principale – argomenta Milazzo - è che la cyber security nel mondo dell'impianto di produzione non è mai entrata. In questo settore, anzi, storicamente dà fastidio perché non rientra nell’ambito culturale di chi vi opera”. Storicamente le figure di riferimento (il direttore dell'impianto, il direttore della produzione, il direttore della manutenzione) si occupano della disponibilità e della produttività degli asset industriali. “Qualsiasi variazione rispetto alla produzione tradizionale non è ben vista - sottolinea Milazzo – e questo fa sì che gli uomini dell'automazione siano indietro di almeno 10 anni rispetto agli uomini dell'IT Corporate. Questo gap culturale dev’essere colmato”.

L’altro problema è la digitalizzazione, che non è stata accompagnata da una protezione di sicurezza: “questo è quello che fa TXOne, mediante un algoritmo che rileva le anomalie sulla base dell’analisi del traffico e le blocca, per poi consentire le analisi del caso”. Una sorta di analisi comportamentale applicata alla macchina, condotta tramite tecniche di machine learning.

Il nodo della formazione

Raccogliere i dati in transito all’interno di una infrastruttura OT è di per sé piuttosto semplice. Quello che non è semplice è analizzarli, o meglio, trovare chi sia in grado di farlo. Milazzo chiama in causa un argomento di grande attualità, ossia la mancanza di esperti, che sono già difficili da trovare in ambito IT, lo sono ancora di più in quello OT. “Solo adesso i partner italiani hanno cominciato ad organizzarsi con team specializzati anche nel mondo delle operation. Compito per il quale vengono spesso scelti giovani stagisti che non possono rifiutare l’incarico, perché a quelli senior è un argomento non gradito per vari motivi”, primo fra tutti il fatto che il tecnico software non è ben visto dal personale addetto alla manutenzione degli impianti.

Tuttavia, la questione dev’essere affrontata in maniera strutturata ora che IT e OT convergono. Una prima soluzione, secondo Milazzo, è la formazione nelle università, a cui TXOne intende dare supporto con modalità che verranno rese note più avanti. Ma la questione non si riduce alla formazione del personale tecnico: deve coinvolgere tutto il personale di automazione. I motivi sono presto detti: Milazzo cita un sondaggio commissionato lo scorso anno da TXOne a Frost & Sullivan da cui emerse che il 66% delle vulnerabilità in un impianto industriale sono attribuibili al comportamento umano (volontario o involontario che sia). Un dato in linea con quello emerso da una ricerca del Sans Institute datata 2019, che conferma come in tre anni non sia cambiato nulla.

Tre famiglie tecnologiche

Milazzo spiega nel dettaglio che “TXOne svolge nell’ambito OT tre delle cinque funzioni previste dal NIST Cybersecurity Framework: Protezione, Rilevamento e Risposta. Partendo dal celebre assunto che non puoi proteggere quello che non conosci, noi nasciamo come azienda che si occupa della fase di Protezione, ma nel suo ambito svolgiamo attività di Intrusion Detection System e Intrusion Prevention Systems, e nell’ambito della fase di risposta attuiamo anche la protezione, o meglio la prevenzione”.

Come accennato, TXOne Networks fa uso del machine learning, che è attivo anche sugli endpoint industriali (per esempio le workstation), e da agosto 2023 sfrutta anche la threat detection con una attività identificata dalla sigla CPSDR (Cyber-Physical System Detection and Response). Quella della protezione degli endpoint è una parte critica perché i sistemi industriali funzionano ancora su Windows XP, Windows 7 e Windows 2000, e soprattutto le infrastrutture critiche non li possono cambiare per non far decadere tutto il pacchetto di applicazioni che vi si appoggia e che governa tutta la produzione.

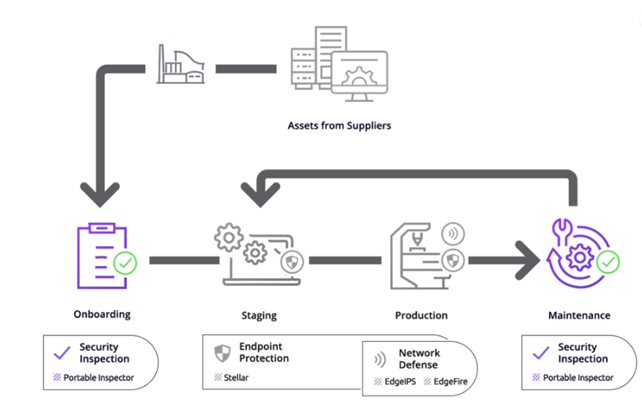

Dati questi presupposti, le tre famiglie di prodotti che fanno capo a TXOne sono: Stellar - Endpoint Protection per la protezione degli endpoint, Edge - Network Defense per la difesa della rete ed Element - Security Inspection, una chiavetta USB utile per valutare la salute degli endpoint airgapped o altri use case particolari che approfondiamo più avanti.

Milazzo spiega che “una rete industriale è composta dagli asset e dagli endpoint industriali, che raccolgono le informazioni sul funzionamento degli asset e le inviano ai MES e simili. Pertanto, le due attività di difesa necessarie per mettere in sicurezza una rete industriale sono quelle di protezione degli endpoint e della rete, intesi come i dati che transitano e la relazione fra gli endpoint e gli asset.”

Tipicamente – argomenta Milazzo - l'endpoint industriale è un prodotto Siemens o ABB, che può avere un sistema operativo vecchio (XP o Windows 7), oppure uno di nuova generazione. Non si possono installare software che chiedono un riavvio perché si bloccherebbe la linea di produzione. Per proteggerli TXOne propone Stellar, un Next Generation Antivirus e Anti Malware, che fa anche threat detection e che (come qualsiasi prodotto industriale) viene gestito manualmente dall’operatore. In altre parole, aggiornamenti e sincronizzazione delle signature non avvengono in background come nell’IT, ma quando l'operatore imposta un’attività di manutenzione programmata, che può essere una volta al mese, una volta a settimana, una volta all'anno. Include due agent in un’unica licenza per la massima compatibilità sia con i sistemi datati sia con quelli di nuova generazione che supportano anche Wi-Fi.

Fra le caratteristiche di Stellar c’è la funzionalità di lockdown. Il termine rievoca un periodo spiacevole della storia recente, con cui però non ha alcuna attinenza. Lockdown è una funzione di Stellar che – dopo essersi sincerato dell’assenza di infezioni – isola la macchina permettendo il transito del solo traffico in whitelist.

Sul fronte network, invece, TXOne propone le appliance di rete EdgeIPS certificate per il mondo industriale. Una peculiarità di EdgeIPS è la garanzia di continuità operativa, fondamentale in ambito OT. Si raggiunge con tre elementi: la funzionalità di bypass dei pacchetti che ne assicura il transito anche in condizioni di guasti o assenza di energia elettrica, la ridondanza che sfrutta la possibilità di impostare due appliance che siano l’una il backup dell’altra. E la capacità di instradare i dati in un percorso alternativo in caso di guasto a una porta. Esistono EdgeIPS di varie dimensioni, con i più piccoli che occupano pochi centimetri e possono essere collegati direttamente a un asset particolarmente critico, che bloccandosi comprometterebbe tutta la produzione.

Non mancano poi i firewall industriali EdgeFire che permettono di micro-segmentare la rete e applicare a ciascun segmento controlli di sicurezza granulari in modo da ridurre la superficie di attacco, mitigare l’impatto degli incidenti, filtrare i comandi in base al contesto operativo così da ridurre l’errore umano.

Il pendrive USB Portable Inspector è invece definito da Milazzo “una chicca” per la sua versatilità. Serve per fare audit sui PC industriali, completare l'asset inventory e l'asset visibility, verificare la presenza di malware su sistemi airgapped e bonificarli, trasferire file sicuri con cifratura AES 256. Non è necessario installare nulla sul sistema a cui si connette il pendrive, al termine dell’uso non vengono lasciati file di log o altro sul sistema. Interessante il fatto che sono supportati sistemi operativi Linux e Windows di ogni tipo, da XP in poi.

Previsioni per il 2024

Milazzo si concentra su quello che a suo avviso è il tema principale, ossia “l'accoglimento del cambiamento culturale, cioè il coinvolgimento dei piani alti (direttore generale, amministratore, eccetera) sui temi della sicurezza, che non è più una questione di affidabilità degli asset industriali legata unicamente alla mancata manutenzione, ma contempla anche l'incidente cyber”. Perché al di là di quel 66% citato sopra di incidenza umana, il resto è dovuto a com’è stato costruito il processo di produzione e agli asset che sono stati utilizzati. Il futuro si gioca quindi sulla comprensione da parte delle aziende della necessità di spendere per formare il personale di automation a operare in ottica di cyber security.

“Noi abbiamo una strategia – chiosa Milazzo - una visione strategica che è l'OT Zero Trust, di cui già anche altri cominciano a parlare. Nell'IT Zero Trust si parla di utenti che possono accedere, se autorizzati, ad alcune applicazioni. Nell’OT Zero Trust si parla di asset industriali che possono fare certe cose, non possono farne altre, quindi con un approccio del privilegio minimo applicato alla rete industriale. Sembra una banalità, ma dovendo difendersi dagli attacchi zero day è l’unica strada per potersi difendere”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici