Cyberspie cinesi sfruttano le falle di Cisco, Citrix e Zoho

Il gruppo cinese di cyber spionaggio APT41 sta attaccando dispositivi e applicazioni di Cisco, Citrix e Zoho. Coinvolte le aziende di molti settori in tutto il mondo.

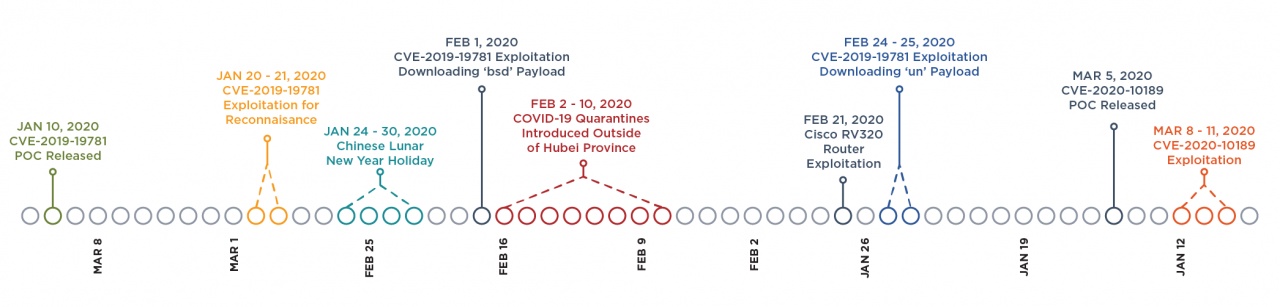

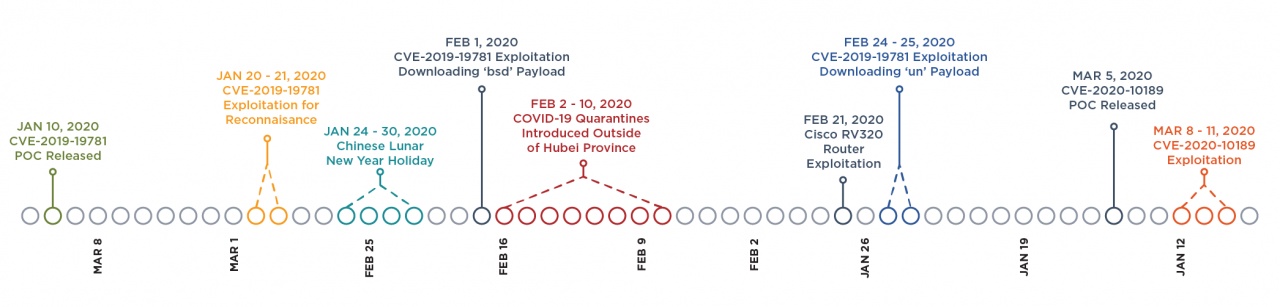

Un gruppo cinese di cyberspionaggio noto come APT41 ha attaccato organizzazioni di tutto il mondo sfruttando le vulnerabilità nelle applicazioni e dispositivi aziendali di marchi noti come Cisco, Citrix e Zoho. Le azioni sono state intercettate dai ricercatori della sicurezza di FireEye, che scrivono: "tra il 20 gennaio e l'11 marzo [...] APT41 ha tentato di sfruttare le vulnerabilità di Citrix NetScaler/ADC, router Cisco e Zoho ManageEngine Desktop Central di oltre 75 clienti FireEye".

Attacchi di questo tipo non sono una novità, ma in questo caso si tratta delle "campagne più ampie di gruppi di cyber spionaggio cinesi che abbiamo osservato negli ultimi anni". L'allerta quindi dev'essere massima, anche alla luce del fatto che l'emergenza sanitaria COVID-19 espone le aziende a rischi maggiori. Il personale IT lavora in remoto, ed è concentrato nel consentire a tutti i dipendenti di lavorare in smart working. Questo potrebbe comportare tempi di reazione più dilatati e una maggiore esposizione delle applicazioni aziendali.

Attacchi di questo tipo non sono una novità, ma in questo caso si tratta delle "campagne più ampie di gruppi di cyber spionaggio cinesi che abbiamo osservato negli ultimi anni". L'allerta quindi dev'essere massima, anche alla luce del fatto che l'emergenza sanitaria COVID-19 espone le aziende a rischi maggiori. Il personale IT lavora in remoto, ed è concentrato nel consentire a tutti i dipendenti di lavorare in smart working. Questo potrebbe comportare tempi di reazione più dilatati e una maggiore esposizione delle applicazioni aziendali.

Chi è APT41?

APT41 è un gruppo di cyber spionaggio sofisticato, probabilmente sponsorizzato dallo Stato, che opera almeno dal 2012. Le sue azioni sembrano in linea con i piani quinquennali di sviluppo economico della Cina. Nel settore della sicurezza il gruppo è noto anche con i nomi di Barium o Winnti. In passato è stato coinvolto nella raccolta di informazioni strategiche rubate ad aziende di molti settori. Ha inoltre perpetrato attacchi di matrice finanziaria, principalmente ai danni dell'industria del gioco online. Alcuni esperti reputano che agisca come appaltatore e abbia ai suoi comandi più team con obiettivi differenti.

In passato, APT41 si è specializzata in attacchi alla supply chain software. Il gruppo ha violato gli ambienti di sviluppo di numerosi produttori di software. Ha iniettato codice dannoso negli strumenti a firma digitale che sono stati poi stati distribuiti ai clienti attraverso i canali convenzionali.

Ne è un esempio l'attacco del 2017 contro CCleaner, che ha portato alla distribuzione di 2,2 milioni di versioni contaminate della popolare utility. Si ritiene inoltre che il gruppo sia responsabile dell'attacco a ShadowPad, sempre nel 2017. Colpendo la supply chain software, furono distribuite versioni dannose di uno strumento di gestione server chiamato Xmanager.

Ne è un esempio l'attacco del 2017 contro CCleaner, che ha portato alla distribuzione di 2,2 milioni di versioni contaminate della popolare utility. Si ritiene inoltre che il gruppo sia responsabile dell'attacco a ShadowPad, sempre nel 2017. Colpendo la supply chain software, furono distribuite versioni dannose di uno strumento di gestione server chiamato Xmanager.

In passato gli esperti di FireEye avevano spiegato che APT41 sfrutta un arsenale di oltre 46 diverse famiglie di malware e strumenti criminali. Fra questi figurano utility disponibili pubblicamente, malware comuni anche ad altre operazioni di spionaggio cinese, e strumenti peculiari del gruppo.

La caratteristica di APT41 è che identifica e compromette rapidamente i sistemi che forniscono accesso a infrastrutture segmentate. In un attacco, il gruppo è riuscito a compromettere centinaia di sistemi su più segmenti di rete e in diverse aree geografiche in appena due settimane.

Alla luce di quanto appreso finora, i ricercatori hanno concluso che il gruppo dispone di risorse ingenti e di personale altamente qualificato, creativo e versatile. Si adatta rapidamente a qualsiasi tentativo dei suoi obiettivi di contrastare le infezioni. Le azioni perpetrate da APT41 sono generalmente diffuse e molto persistenti, e questo le rende particolarmente insidiose.

Le campagne APT41 recenti

Quest'anno APT41 ha preso di mira aziende di molti settori tra cui finanziarie, governative, militari, sanitarie, di alta tecnologia, petrolifere, farmaceutiche, delle telecomunicazioni. I paesi bersagliati sono stati USA, Regno Unito, Australia, Canada, Danimarca, Finlandia, Francia, India, Italia, Giappone, Malesia, Messico, Filippine, Polonia, Qatar, Arabia Saudita, Singapore, Svezia, Svizzera e Emirati Arabi Uniti.

Con il tempo il gruppo ha evoluto la metodologia di attacco. In passato usava email di phishing e tecniche di social engeneerin per la diffusione di malware e trojan. Nell'ultimo anno i suoi attacchi hanno invece preso di mira sistemi e dispositivi vulnerabili che erano direttamente esposti a Internet.

Uno degli exploit utilizzati ha sfruttato una vulnerabilità nel Citrix Application Delivery Controller (ADC), precedentemente nota come NetScaler ADC. Una falla nel Citrix Gateway, precedentemente nota come NetScaler Gateway, e l'appliance Citrix SD-WAN WANOP. La vulnerabilità, identificata come CVE-2019-19781, è stata divulgata a dicembre. Entro fine gennaio era già inclusa nell'arsenale APT41. Gli attacchi hanno portato all'esecuzione di un comando shell che ha scaricato una backdoor su FTP.

FireEye fa notare che inizio anno tutti gli attacchi sono stati perpetrati solo ai danni di dispositivi Citrix. Questo suggerisce che APT41 avesse sottomano un elenco di prodotti vulnerabili. Bisogna attendere fine febbraio per vedere un attacco che ha compromesso un router Cisco RV320. Era in funzione presso un'azienda di telecomunicazioni e gli aggressori vi hanno installato di un file binario dannoso. Non è stato possibile determinare con precisione quale exploit sia stato utilizzato. Il sospetto è che siano stati usati un difetto di command injection (CVE-2019-1652) e un problema di divulgazione di informazioni (CVE-2019-1653) le cui patch sono state pubblicate successivamente.

FireEye fa notare che inizio anno tutti gli attacchi sono stati perpetrati solo ai danni di dispositivi Citrix. Questo suggerisce che APT41 avesse sottomano un elenco di prodotti vulnerabili. Bisogna attendere fine febbraio per vedere un attacco che ha compromesso un router Cisco RV320. Era in funzione presso un'azienda di telecomunicazioni e gli aggressori vi hanno installato di un file binario dannoso. Non è stato possibile determinare con precisione quale exploit sia stato utilizzato. Il sospetto è che siano stati usati un difetto di command injection (CVE-2019-1652) e un problema di divulgazione di informazioni (CVE-2019-1653) le cui patch sono state pubblicate successivamente.

A partire dall'8 marzo si sono poi verificati attacchi di APT41 rivolti contro il ManageEngine Desktop Central di Zoho. Gli attacchi sono iniziati tre giorni dopo che un ricercatore di sicurezza aveva pubblicato un codice di prova per una vulnerabilità legata all'esecuzione di codice in modalità remota che interessava proprio le versioni Desktop Central precedenti alla 10.0.474. Zoho ha pubblicato la patch definitiva.

Gli exploit Desktop Central sono stati utilizzati per installare un payload che ha scaricato una versione di prova di Cobalt Strike Beacon. Cobalt Strike è uno strumento di test di penetrazione. Il suo componente Beacon è una backdoor utilizzata per l'esfiltrazione dei dati e la distribuzione di payload aggiuntivi.

Come mitigare gli attacchi di APT41

La prima cosa da fare è installare tutte le patch disponibili il prima possibile. L'organizzazione criminale è particolarmente rapida nello sfruttare le vulnerabilità appena scoperte. Se è impossibile farlo per le attuali leggi di contenimento da COVID-19, bisogna almeno proteggere i dispositivi isolandoli dal resto della rete o mettendoli offline. Ove sia possibile, è consigliabile implementare delle alternative, perché i prodotti in questione potrebbero già essere stati compromessi.

Attacchi di questo tipo non sono una novità, ma in questo caso si tratta delle "campagne più ampie di gruppi di cyber spionaggio cinesi che abbiamo osservato negli ultimi anni". L'allerta quindi dev'essere massima, anche alla luce del fatto che l'emergenza sanitaria COVID-19 espone le aziende a rischi maggiori. Il personale IT lavora in remoto, ed è concentrato nel consentire a tutti i dipendenti di lavorare in smart working. Questo potrebbe comportare tempi di reazione più dilatati e una maggiore esposizione delle applicazioni aziendali.

Attacchi di questo tipo non sono una novità, ma in questo caso si tratta delle "campagne più ampie di gruppi di cyber spionaggio cinesi che abbiamo osservato negli ultimi anni". L'allerta quindi dev'essere massima, anche alla luce del fatto che l'emergenza sanitaria COVID-19 espone le aziende a rischi maggiori. Il personale IT lavora in remoto, ed è concentrato nel consentire a tutti i dipendenti di lavorare in smart working. Questo potrebbe comportare tempi di reazione più dilatati e una maggiore esposizione delle applicazioni aziendali.Tutti gli aggiornamenti di cyber sicurezza sul coronavirus sono raccolti nello speciale Coronavirus e sicurezza: proteggersi dal contagio digitale

Chi è APT41?

APT41 è un gruppo di cyber spionaggio sofisticato, probabilmente sponsorizzato dallo Stato, che opera almeno dal 2012. Le sue azioni sembrano in linea con i piani quinquennali di sviluppo economico della Cina. Nel settore della sicurezza il gruppo è noto anche con i nomi di Barium o Winnti. In passato è stato coinvolto nella raccolta di informazioni strategiche rubate ad aziende di molti settori. Ha inoltre perpetrato attacchi di matrice finanziaria, principalmente ai danni dell'industria del gioco online. Alcuni esperti reputano che agisca come appaltatore e abbia ai suoi comandi più team con obiettivi differenti.In passato, APT41 si è specializzata in attacchi alla supply chain software. Il gruppo ha violato gli ambienti di sviluppo di numerosi produttori di software. Ha iniettato codice dannoso negli strumenti a firma digitale che sono stati poi stati distribuiti ai clienti attraverso i canali convenzionali.

Ne è un esempio l'attacco del 2017 contro CCleaner, che ha portato alla distribuzione di 2,2 milioni di versioni contaminate della popolare utility. Si ritiene inoltre che il gruppo sia responsabile dell'attacco a ShadowPad, sempre nel 2017. Colpendo la supply chain software, furono distribuite versioni dannose di uno strumento di gestione server chiamato Xmanager.

Ne è un esempio l'attacco del 2017 contro CCleaner, che ha portato alla distribuzione di 2,2 milioni di versioni contaminate della popolare utility. Si ritiene inoltre che il gruppo sia responsabile dell'attacco a ShadowPad, sempre nel 2017. Colpendo la supply chain software, furono distribuite versioni dannose di uno strumento di gestione server chiamato Xmanager.In passato gli esperti di FireEye avevano spiegato che APT41 sfrutta un arsenale di oltre 46 diverse famiglie di malware e strumenti criminali. Fra questi figurano utility disponibili pubblicamente, malware comuni anche ad altre operazioni di spionaggio cinese, e strumenti peculiari del gruppo.

La caratteristica di APT41 è che identifica e compromette rapidamente i sistemi che forniscono accesso a infrastrutture segmentate. In un attacco, il gruppo è riuscito a compromettere centinaia di sistemi su più segmenti di rete e in diverse aree geografiche in appena due settimane.

Alla luce di quanto appreso finora, i ricercatori hanno concluso che il gruppo dispone di risorse ingenti e di personale altamente qualificato, creativo e versatile. Si adatta rapidamente a qualsiasi tentativo dei suoi obiettivi di contrastare le infezioni. Le azioni perpetrate da APT41 sono generalmente diffuse e molto persistenti, e questo le rende particolarmente insidiose.

Guerra digitale a 360 gradi, dagli stati alle aziende La guerra digitale non coinvolge più solo gli Stati, ma anche le aziende. A fare gola sono i dati, le proprietà intellettuali e la supremazia tecnologica.

Le campagne APT41 recenti

Quest'anno APT41 ha preso di mira aziende di molti settori tra cui finanziarie, governative, militari, sanitarie, di alta tecnologia, petrolifere, farmaceutiche, delle telecomunicazioni. I paesi bersagliati sono stati USA, Regno Unito, Australia, Canada, Danimarca, Finlandia, Francia, India, Italia, Giappone, Malesia, Messico, Filippine, Polonia, Qatar, Arabia Saudita, Singapore, Svezia, Svizzera e Emirati Arabi Uniti.Con il tempo il gruppo ha evoluto la metodologia di attacco. In passato usava email di phishing e tecniche di social engeneerin per la diffusione di malware e trojan. Nell'ultimo anno i suoi attacchi hanno invece preso di mira sistemi e dispositivi vulnerabili che erano direttamente esposti a Internet.

Uno degli exploit utilizzati ha sfruttato una vulnerabilità nel Citrix Application Delivery Controller (ADC), precedentemente nota come NetScaler ADC. Una falla nel Citrix Gateway, precedentemente nota come NetScaler Gateway, e l'appliance Citrix SD-WAN WANOP. La vulnerabilità, identificata come CVE-2019-19781, è stata divulgata a dicembre. Entro fine gennaio era già inclusa nell'arsenale APT41. Gli attacchi hanno portato all'esecuzione di un comando shell che ha scaricato una backdoor su FTP.

FireEye fa notare che inizio anno tutti gli attacchi sono stati perpetrati solo ai danni di dispositivi Citrix. Questo suggerisce che APT41 avesse sottomano un elenco di prodotti vulnerabili. Bisogna attendere fine febbraio per vedere un attacco che ha compromesso un router Cisco RV320. Era in funzione presso un'azienda di telecomunicazioni e gli aggressori vi hanno installato di un file binario dannoso. Non è stato possibile determinare con precisione quale exploit sia stato utilizzato. Il sospetto è che siano stati usati un difetto di command injection (CVE-2019-1652) e un problema di divulgazione di informazioni (CVE-2019-1653) le cui patch sono state pubblicate successivamente.

FireEye fa notare che inizio anno tutti gli attacchi sono stati perpetrati solo ai danni di dispositivi Citrix. Questo suggerisce che APT41 avesse sottomano un elenco di prodotti vulnerabili. Bisogna attendere fine febbraio per vedere un attacco che ha compromesso un router Cisco RV320. Era in funzione presso un'azienda di telecomunicazioni e gli aggressori vi hanno installato di un file binario dannoso. Non è stato possibile determinare con precisione quale exploit sia stato utilizzato. Il sospetto è che siano stati usati un difetto di command injection (CVE-2019-1652) e un problema di divulgazione di informazioni (CVE-2019-1653) le cui patch sono state pubblicate successivamente.A partire dall'8 marzo si sono poi verificati attacchi di APT41 rivolti contro il ManageEngine Desktop Central di Zoho. Gli attacchi sono iniziati tre giorni dopo che un ricercatore di sicurezza aveva pubblicato un codice di prova per una vulnerabilità legata all'esecuzione di codice in modalità remota che interessava proprio le versioni Desktop Central precedenti alla 10.0.474. Zoho ha pubblicato la patch definitiva.

Gli exploit Desktop Central sono stati utilizzati per installare un payload che ha scaricato una versione di prova di Cobalt Strike Beacon. Cobalt Strike è uno strumento di test di penetrazione. Il suo componente Beacon è una backdoor utilizzata per l'esfiltrazione dei dati e la distribuzione di payload aggiuntivi.

Come mitigare gli attacchi di APT41

La prima cosa da fare è installare tutte le patch disponibili il prima possibile. L'organizzazione criminale è particolarmente rapida nello sfruttare le vulnerabilità appena scoperte. Se è impossibile farlo per le attuali leggi di contenimento da COVID-19, bisogna almeno proteggere i dispositivi isolandoli dal resto della rete o mettendoli offline. Ove sia possibile, è consigliabile implementare delle alternative, perché i prodotti in questione potrebbero già essere stati compromessi.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX