Router sotto attacco, bisogna aggiornare le password

Bitdefender ha registrato una campagna di attacco contro i router domestici Linksys. Dopo avere forzato le password i cyber criminali reindirizzano il traffico verso siti malevoli.

I router domestici Linksys sono a rischio di un attacco informatico che modifica le impostazioni DNS e reindirizza il traffico verso un sito Web malevolo. L'allarme arriva dagli esperti di sicurezza di Bitdefender. Hanno appurato che il reindirizzamento comporta il download di malware e dell'infostealer Oski.

Quello che accade, nel dettaglio, è una serie di avvenimenti a catena che ha lo scopo di infettare i dispositivi e diffondere malware. Andando per ordine, gli aggressori scandagliano il web alla ricerca di router vulnerabili. Una volta individuati, scatenano attacchi brute force per forzare le passoword. L'obiettivo è di accedere alla console di gestione del router, nata per consentire agli utenti di connettersi in remoto alla propria rete domestica tramite browser o dispositivo mobile. Liquidato questo passaggio, modificano le impostazioni DNS.

Non appena gli utenti premono "download" scaricano un malwareL'azione è grave perché le impostazioni DNS funzionano per il router come la rubrica telefonica per gli utenti. Ogni volta che gli utenti digitano l'URL di un sito Web, i servizi DNS lo collegano all'indirizzo IP che serve quel particolare nome di dominio. È un po' come digitare nella rubrica del telefono il nome di un contatto e attivare la chiamata al numero corrispondente.

Non appena gli utenti premono "download" scaricano un malwareL'azione è grave perché le impostazioni DNS funzionano per il router come la rubrica telefonica per gli utenti. Ogni volta che gli utenti digitano l'URL di un sito Web, i servizi DNS lo collegano all'indirizzo IP che serve quel particolare nome di dominio. È un po' come digitare nella rubrica del telefono il nome di un contatto e attivare la chiamata al numero corrispondente.

Il cambio degli IP DNS consente ai cyber criminali di reindirizzare qualsiasi richiesta verso le pagine Web che controllano. L'elenco parziale dei domini target che vengono reindirizzati include Aws.amazon.com, Washington.edu, Disney.com, Tidd.ly e altri.

Quando si tenta di raggiungere uno di questi domini, gli utenti vengono effettivamente reindirizzati verso un indirizzo IP che visualizza un falso messaggio addebitato all'Organizzazione mondiale della sanità. Le insidie che nasconde questo modus operandi sono molte. Innanzi tutto, gli utenti credono di essersi collegati a una pagina web legittima. Pochi si accorgono che corrisponde a un indirizzo IP diverso da quello desiderato. Anche perché il nome di dominio visualizzato nella barra degli indirizzi del browser è quello corretto.

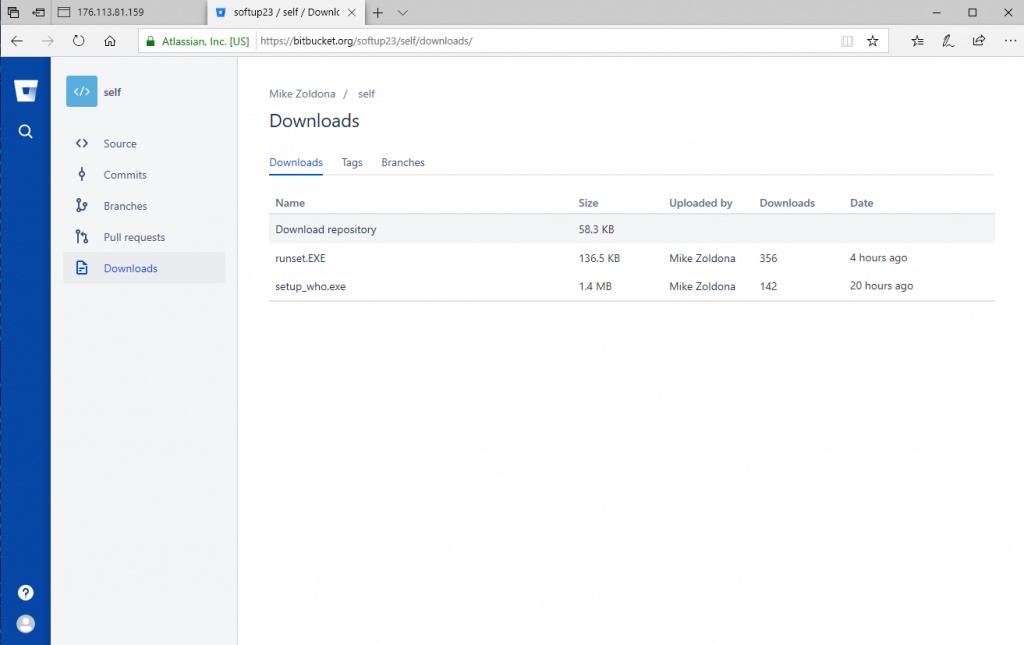

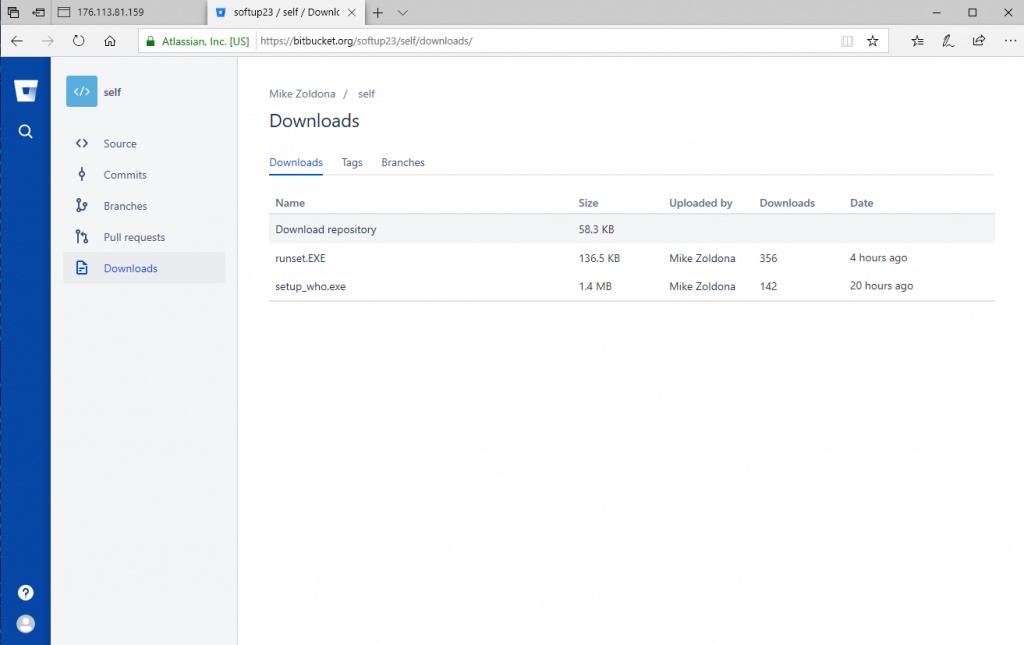

L'altro punto critico è che l'operazione fraudolenta è difficile da individuare. I criminali informatici si servono di URL abbreviate con TinyURL per impedire di individuare il link dannoso ai quattro repository Bitbucket. Fra gli altri, viene scaricato Oski, uno strumento in circolazione da fine 2019. Può estrarre le credenziali del browser e le password memorizzate nei database SQL dei vari browser e nel registro di Windows.

Come detto, i più soggetti a questo attacco sembrano essere i router Linksys. Tracciando il numero di download dai repository Bitbucket, Bitdefender stima che le potenziali vittime degli ultimi giorni siano circa un migliaio. Il numero è in crescita. I Paesi più bersagliati sono Germania, Francia e Stati Uniti, che insieme rappresentano oltre il 73 percento del totale.

Come detto, i più soggetti a questo attacco sembrano essere i router Linksys. Tracciando il numero di download dai repository Bitbucket, Bitdefender stima che le potenziali vittime degli ultimi giorni siano circa un migliaio. Il numero è in crescita. I Paesi più bersagliati sono Germania, Francia e Stati Uniti, che insieme rappresentano oltre il 73 percento del totale.

Si esortano tutti i proprietari a rafforzare le credenziali di gestione remota. Auspicando che gli utenti non abbiano lasciato invariate le credenziali predefinite, è consigliabile modificare quelle esistenti con password lunghe, complesse e difficili da forzare con un attacco brute force. Il consiglio vale per l'accesso all'account cloud Linksys o a qualsiasi account di gestione remota per i router.

È inoltre necessario sincerarsi che il router disponga della versione firmware più aggiornata. In caso contrario, è necessario procedere con l'aggiornamento. Ultimo ma non meno importante, bisogna assicurarsi che tutti i dispositivi connessi al router dispongano di una soluzione di sicurezza che impedisca l'accesso a siti Web fraudolenti e l'installazione di malware.

Quello che accade, nel dettaglio, è una serie di avvenimenti a catena che ha lo scopo di infettare i dispositivi e diffondere malware. Andando per ordine, gli aggressori scandagliano il web alla ricerca di router vulnerabili. Una volta individuati, scatenano attacchi brute force per forzare le passoword. L'obiettivo è di accedere alla console di gestione del router, nata per consentire agli utenti di connettersi in remoto alla propria rete domestica tramite browser o dispositivo mobile. Liquidato questo passaggio, modificano le impostazioni DNS.

Non appena gli utenti premono "download" scaricano un malwareL'azione è grave perché le impostazioni DNS funzionano per il router come la rubrica telefonica per gli utenti. Ogni volta che gli utenti digitano l'URL di un sito Web, i servizi DNS lo collegano all'indirizzo IP che serve quel particolare nome di dominio. È un po' come digitare nella rubrica del telefono il nome di un contatto e attivare la chiamata al numero corrispondente.

Non appena gli utenti premono "download" scaricano un malwareL'azione è grave perché le impostazioni DNS funzionano per il router come la rubrica telefonica per gli utenti. Ogni volta che gli utenti digitano l'URL di un sito Web, i servizi DNS lo collegano all'indirizzo IP che serve quel particolare nome di dominio. È un po' come digitare nella rubrica del telefono il nome di un contatto e attivare la chiamata al numero corrispondente.Il cambio degli IP DNS consente ai cyber criminali di reindirizzare qualsiasi richiesta verso le pagine Web che controllano. L'elenco parziale dei domini target che vengono reindirizzati include Aws.amazon.com, Washington.edu, Disney.com, Tidd.ly e altri.

Quando si tenta di raggiungere uno di questi domini, gli utenti vengono effettivamente reindirizzati verso un indirizzo IP che visualizza un falso messaggio addebitato all'Organizzazione mondiale della sanità. Le insidie che nasconde questo modus operandi sono molte. Innanzi tutto, gli utenti credono di essersi collegati a una pagina web legittima. Pochi si accorgono che corrisponde a un indirizzo IP diverso da quello desiderato. Anche perché il nome di dominio visualizzato nella barra degli indirizzi del browser è quello corretto.

L'altro punto critico è che l'operazione fraudolenta è difficile da individuare. I criminali informatici si servono di URL abbreviate con TinyURL per impedire di individuare il link dannoso ai quattro repository Bitbucket. Fra gli altri, viene scaricato Oski, uno strumento in circolazione da fine 2019. Può estrarre le credenziali del browser e le password memorizzate nei database SQL dei vari browser e nel registro di Windows.

Come detto, i più soggetti a questo attacco sembrano essere i router Linksys. Tracciando il numero di download dai repository Bitbucket, Bitdefender stima che le potenziali vittime degli ultimi giorni siano circa un migliaio. Il numero è in crescita. I Paesi più bersagliati sono Germania, Francia e Stati Uniti, che insieme rappresentano oltre il 73 percento del totale.

Come detto, i più soggetti a questo attacco sembrano essere i router Linksys. Tracciando il numero di download dai repository Bitbucket, Bitdefender stima che le potenziali vittime degli ultimi giorni siano circa un migliaio. Il numero è in crescita. I Paesi più bersagliati sono Germania, Francia e Stati Uniti, che insieme rappresentano oltre il 73 percento del totale.Si esortano tutti i proprietari a rafforzare le credenziali di gestione remota. Auspicando che gli utenti non abbiano lasciato invariate le credenziali predefinite, è consigliabile modificare quelle esistenti con password lunghe, complesse e difficili da forzare con un attacco brute force. Il consiglio vale per l'accesso all'account cloud Linksys o a qualsiasi account di gestione remota per i router.

È inoltre necessario sincerarsi che il router disponga della versione firmware più aggiornata. In caso contrario, è necessario procedere con l'aggiornamento. Ultimo ma non meno importante, bisogna assicurarsi che tutti i dispositivi connessi al router dispongano di una soluzione di sicurezza che impedisca l'accesso a siti Web fraudolenti e l'installazione di malware.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX