Ransomware: attenzione alla cifratura remota

Il ricorso al ransomware remoto è aumentato del 62% in un anno.

La cifratura remota rappresenta una minaccia in costante crescita nel panorama dei ransomware, con gruppi come Akira, ALPHV/BlackCat, LockBit, Royal e Black Basta che adottano deliberatamente questa tecnica per rendere i loro attacchi più efficaci. L’argomento è analizzato in maniera approfondita nel report CryptoGuard: An Asymmetric Approach to the Ransomware Battle di Sophos, da cui emerge l'evoluzione di questa pericolosa pratica.

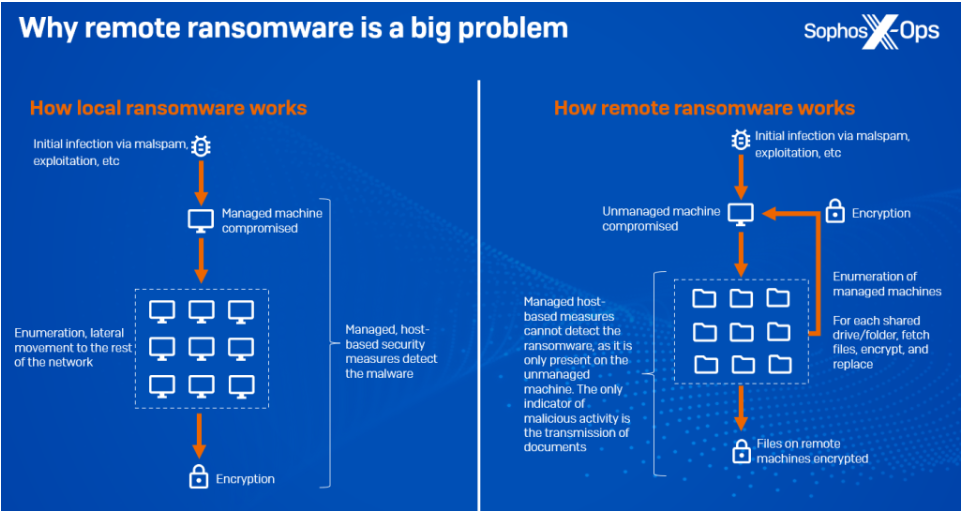

Il precursore della tecnica in questione fu CryptoLocker nel 2013, impiegando la crittografia asimmetrica. Da allora i cybercriminali hanno sfruttato le vulnerabilità nelle aziende e l'uso diffuso delle criptovalute per diffondere il ransomware. A differenza degli attacchi tradizionali, la cifratura dei file avviene da remoto, complicando ulteriormente il lavoro dei difensori, i cui metodi tradizionali anti-ransomware non riescono a vedere i file pericolosi né le relative attività.

Secondo Mark Loman, vice president della threat research di Sophos, la cifratura remota è una minaccia destinata a radicarsi ulteriormente nel panorama della cybersicurezza. Lo stesso Loman approfitta per rilanciare la tecnologia CryptoGuard acquisita insieme all’omonima società nel 2015, che sfrutta un approccio differente alla neutralizzazione del ransomware, funzionale anche nel caso della cifratura da remoto.

In sintesi, CryptoGuard non cerca il codice illecito nei file binari o in fase di esecuzione, ma analizza i contenuti dei file per controllare eventuali azioni di cifratura dei dati. Così facendo intercetta le attività ransomware su qualsiasi dispositivo collegato alla rete, anche qualora su tale dispositivo non sia presente del malware. Per sua natura, auesta tecnologia anti-ransomware entra in azione solo quando viene attivata da un cybercriminale in una fase successiva dell'attacco, quindi non ha obiettivi preventivi, tuttavia è di comprovata efficacia in quanto riesce a neutralizzare le attività anche su dispositivi non infetti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici