Tentativi di attacchi informatici saliti del 104% nel 2023

Per ridurre la superficie di rischio, i team di sicurezza devono dare priorità all’installazione delle patch e allo svecchiamento delle dotazioni informatiche.

Le tensioni geopolitiche aggravano il panorama della cybersecurity, la tecnologia obsoleta ostacola il lavoro dei professionisti della cybersecurity, le aziende faticano a stabilire le priorità e a rimediare efficacemente alle vulnerabilità. Sono tre aspetti che emergono dal report The Anatomy of Cybersecurity: A Dissection of 2023's Attack Landscape di Armis sulla base dei dati collezionati nel 2023 dalla sua piattaforma.

L’informazione più preoccupante, tuttavia, riguarda il fatto che complessivamente i tentativi di attacchi a livello globale sono più che raddoppiati nel 2023, con un aumento del 104%. Non è una sorpresa, semmai una conferma di un trend che prosegue da tempo e che dev’essere combattuto con formazione, investimenti in persone oltre che prodotti, e che deve partire da un cambio di atteggiamento rispetto alla cybersecurity, che non dev’essere vista come un costo ma come un investimento.

Armis segnala che secondo i dati in suo possesso i settori più a rischio risultano essere le Utilities (aumento di oltre il 200%) e il manifatturiero (aumento del 165%). Non a caso, mediamente si tratta di settori con dotazioni datate, poche competenze in ambito IT e sovraesposizione al rischio informatico dovuta alla Industria 4.0. Le utilities, poi, rientrano fra le infrastrutture critiche per le quali il rischio di attacchi cyber è maggiore. Nulla di nuovo nemmeno sotto l’aspetto delle tempistiche: gli attaccanti sono stati più attivi nel mese di luglio, quando inizia il turnover delle vacanze e il presidio delle strutture diminuisce.

A proposito di manifatturiero, Armis segnala che almeno il 30% degli attacchi subiti mensilmente sono riallacciati alla situazione geopolitica, dato che provengono da domini .cn e .ru. La matrice politica è spesso dietro anche agli attacchi contro i servizi educativi e della pubblica amministrazione.

Dotazione obsoleta

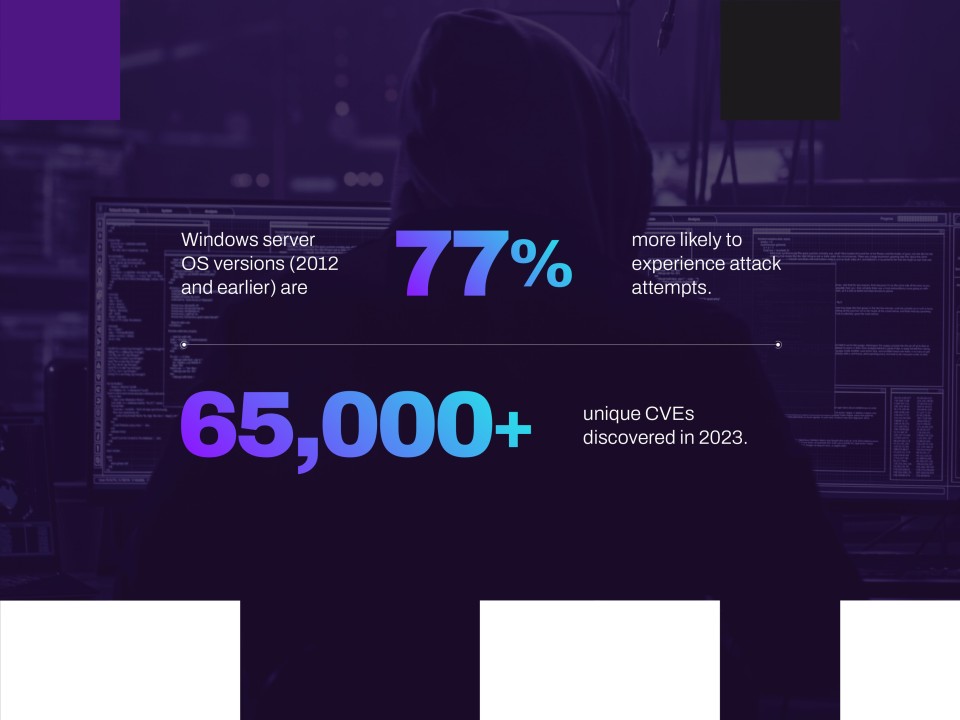

Armis rimarca che le vecchie versioni del sistema operativo Windows Server (2012 e precedenti) hanno il 77% di probabilità in più di subire tentativi di attacco rispetto alle nuove versioni di Windows Server. Il settore dei servizi educativi ha una percentuale significativamente più alta di server (41%) con vulnerabilità ed esposizioni comuni (CVE) senza patch, rispetto alla media generale del 10%.

L’education non è l’unico settore sulla graticola: fra quelli che primeggiano per l’uso di sistemi operativi a fine vita (EoL) o EoS che non sono più attivamente supportati o coperti da patch per vulnerabilità e problemi di sicurezza dal produttore, figurano anche retail trade (14%), sanità (12%), manifatturiero (11%) e pubblica amministrazione (10%).

Le patch queste sconosciute

Nonostante i molteplici appelli della comunità di security, l’installazione delle patch di sicurezza continua ad essere discontinua e insufficiente. Fra i motivi addotti da Armis c’è la mancanza di capacità da parte delle aziende di definire delle priorità sulle falle da chiudere. Un discorso immancabilmente connesso con lo skillgap e con la mancanza di personale adeguatamente formato nelle imprese.

Un esempio di mancato patching su tutti è che un terzo di tutti i dispositivi non sono stati aggiornati con un patch per Log4Shell, che ha avuto ampia eco mediatica ed era associata a un indice di gravità di 10 su 10. Indipendentemente dalla gravità della CVE e dal suo sfruttamento, le organizzazioni si trovano costantemente alle prese con tassi di patch del 62% per le vulnerabilità non armate e del 61% per quelle armate, che sono numeri bassissimi.

Il vendor esorta pertanto le imprese italiane a sfruttare i dati contenuti nel report a scopo difensivo, in modo da colmare le lacune di cybersecurity esistenti e mitigare il rischio.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici