Patch Tuesday: Microsoft chiude 76 falle, due sono zero-day

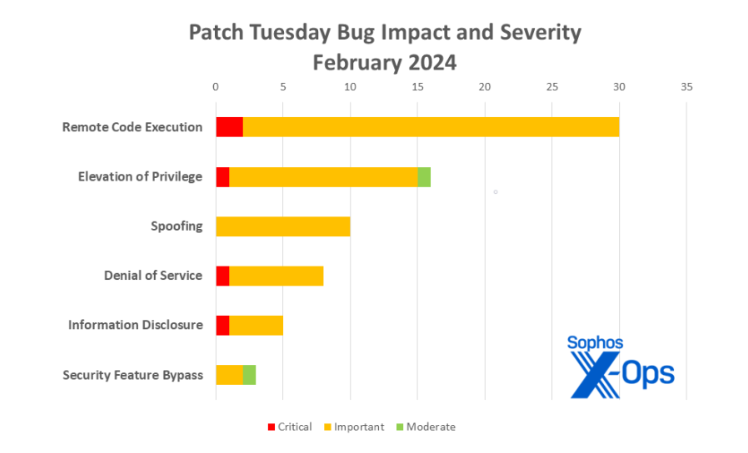

Poche falle critiche chiuse nel Patch Tuesday di febbraio, ma molte legate all’esecuzione di codice da remoto.

Nel secondo appuntamento del 2024 con il Patch Tuesday l’azienda di Redmond ha chiuso un totale di 73 vulnerabilità, di cui due zero-day attivamente sfruttare. Il conteggio comprendere cinque vulnerabilità critiche, 16 di escalation di privilegi, tre di bypass delle misure di sicurezza e 30 RCE.

Come d’abitudine, nel resoconto diamo spazio ai problemi più gravi, che in questo caso sono i bug zero-day. Il primo è monitorato con la sigla CVE-2024-21351 ed è una falla che, se correttamente sfruttata, può consentire di aggirare le funzionalità di sicurezza di Windows SmartScreen. Microsoft spiega che l’attacco dovrebbe iniziare con l’invio alla vittima di un file dannoso. Si pensa quindi a un attacco di phishing o smishing con ingegneria sociale per persuadere la vittima ad aprire tale file.

Come sempre i dettagli scarseggiano per tutelare gli utenti fino a quando non avranno installato la patch, quindi non è stata volutamente diffusa l’informazione su come la falla sia stata abusata negli attacchi o da quale threat actor.

Il secondo zero-day è il bug monitorato con la sigla CVE-2024-21412, che consiste in una vulnerabilità di bypass della funzione di sicurezza dei file degli Internet Shortcut File. Sfruttandola, un attaccante può aggirare gli avvisi di Mark of the Web (MoTW) in Windows.

A scoprire questa falla è stato Peter Girnus della Zero Day Initiative di Trend Micro, che ha pubblicato un report su come è stata attivamente sfruttata dal gruppo APT DarkCasino (Water Hydra) in una campagna contro i trader finanziari.

Altre vulnerabilità a cui prestare attenzione

Gli analisti di Sophos accendono poi i riflettori su 15 falle del driver ODBC Microsoft WDAC (CVE-2024-21350, CVE-2024-21352, CVE-2024-21358, CVE-2024-21359, CVE-2024-21360, CVE-2024-21361, CVE-2024-21365, CVE-2024-21366, CVE-2024-21367, CVE-2024-21368, CVE-2024-21369, CVE-2024-21370, CVE-2024-21375, CVE-2024-21391 (15 CVE)) che condividono, oltre al nome, una gravità (Importante), un impatto (RCE) e un punteggio CVSS elevato (8.8). Sono complessivamente chiuse da una patch aggiuntiva che condivide tutto tranne il numero e il nome: CVE-2024-21353.

La CVE-2024-21410 è invece una falla relativa all’escalation di privilegi in Microsoft Exchange Server, a cui è associato un CVSS di 9.8. Potrebbe consentire a un attaccante di inoltrare l'hash Net-NTLMv2 rubato da un utente a un Exchange Server vulnerabile e di autenticarsi come utente. Interessa un miscuglio di versioni Exchange Server 2016 aggiornamento cumulativo 23; Exchange Server 2019 aggiornamento cumulativo 13; e Exchange Server 2019 aggiornamento cumulativo 14. Ulteriori informazioni sono disponibili sul blog del team Exchange di Microsoft.

Un’altra vulnerabilità che si ritiene possa essere sfruttata entro 30 giorni è la CVE-2024-21378, relativa all'esecuzione di codice da remoto in Microsoft Outlook. Ha un punteggio CVSS di 8.0.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici