Cynet: tutta l’esperienza IR in una piattaforma XDR e MDR avanzata

Un know-how di alto livello sviluppato nelle attività di Incident Response si valorizza in una piattaforma XDR e MDR efficiente, capace di proteggere anche ambienti industriali diversificati.

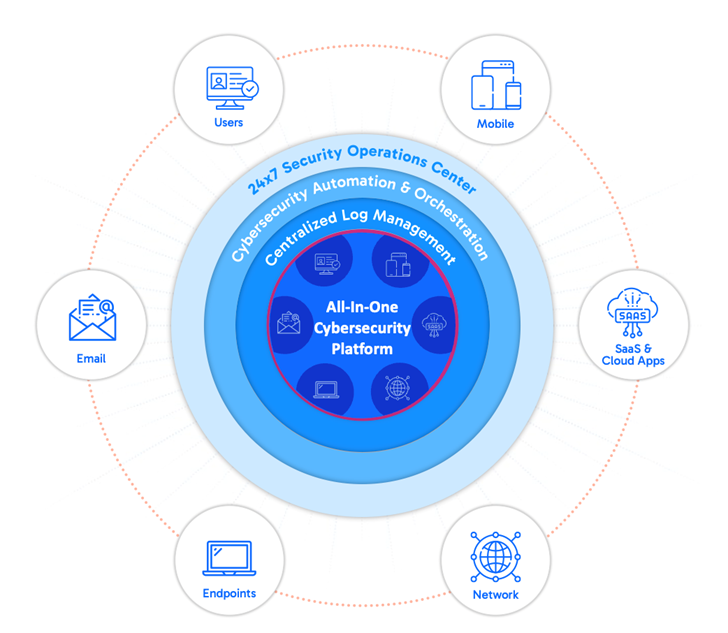

È raro trovare un’azienda specializzata in Incident Response (IR) che amplia i propri servizi proponendo una piattaforma unica con funzioni sia XDR che MDR. È quello che fa Cynet Security, azienda israeliana spinoff di BugSec, a lungo considerata la Mandiant del Medio Oriente. Fondata nel 2015, continua a svolgere attività di IR sul territorio italiano, ma oggi la sua attività è legata per lo più alla piattaforma Cynet 360 che combina, appunto, l’XDR con un servizio MDR attivo 7 giorni su 7, 24 ore su 24. Per presentare l’azienda e la sua offerta SecurityOpenLab ha intervistato Marco Lucchina, Country Manager Italia, Spagna e Portogallo di Cynet Security.

L’approccio di Cynet

Quello degli XDR è un mercato affollato, in cui è difficile distinguersi senza un’analisi approfondita. Cynet ha alcuni assi nella manica, dovuti alla grande esperienza nell’ambito IR e alle competenze della propria divisione di Threat Intelligence. Cynet, infatti, ha messo a frutto la propria esperienza nell’ambito dell’IR per realizzare soluzioni che proteggano fattivamente i sistemi e permettano l’automazione della risposta. La sua soluzione XDR raccoglie metadati e di telemetrie, li esamina e applica un protocollo automatizzato di risposta. “Cynet si attiva nella seconda fase del Cyber Security Framework – spiega Lucchina - ossia quella della protezione dell’infrastruttura, in cui vengono rilevate tutte le anomalie e successivamente analizzate in quella che è identificata come la fase di detect”, per poi attivare una response. Un sistema, argomenta Lucchina, che di fatto concretizza il concetto di resilienza by design, in cui a fronte di una serie di policy di sicurezza, ogni parametro che non soddisfa le policy stesse attiva un’attività di detection.

Marco Lucchina, Country Manager Italia, Spagna e Portogallo di Cynet Security

Marco Lucchina, Country Manager Italia, Spagna e Portogallo di Cynet Security

“È un approccio peculiare – argomenta Lucchina – che ha senso a partire dal 2017, quando gli attacchi cyber sono diventati finanziariamente motivati e l’utilità dell’antivirus è diventata secondaria. Un conto è bloccare un oggetto dichiaratamente malevolo, altra cosa è bloccare attività complesse che non sono inquadrabili come malware, ma che sono in grado di causare danni anche superiori. In questo frangente Cynet offre una soluzione di grande valore, di tipo XDR e MDR”.

XDR e MDR

Sotto l’aspetto tecnico, la piattaforma di Cynet crea una telemetria a partire da tutti i dati generati dai sistemi terzi presenti all’interno dell’infrastruttura: endpoint, firewall, cloud, active directory, eccetera. Tali informazioni vengono collezionate e successivamente analizzate. L’analisi porta alla luce le eventuali anomalie, che il sistema può gestire in automatico in funzione del livello di automazione concordato con il cliente.

L’analisi automatizzata è affidata ovviamente all’intelligenza artificiale, che in questo contesto consiste in un algoritmo predittivo basato sull’analisi comportamentale. In buona sostanza, spiega Lucchina, “degli algoritmi stabiliscono, su base storica, il comportamento di utenti ed entità indipendentemente da quale sia la fonte e generano un modello predittivo. Quello che non rientra in tale modello viene segnalato come anomalia”.

La parte interessante di questo passaggio è l’addestramento dell’AI, che avviene mediante due canali paralleli: il comportamento degli attaccanti e le policy definite dal cliente. Il primo elemento viene definito in base alle Tecniche, Tattiche e Procedure universalmente riconosciute del framework MITRE ATT&CK. Le policy includono invece tutte quelle impostazioni relative alla scadenza delle password, all’autenticazione, ai permessi e molto altro, impostate dai clienti. Il mix di queste due informazioni costituisce un profilo comportamentale unico che permette all’AI di identificare eventuali comportamenti degli attaccanti e porvi rimedio. Lucchina vanta per la piattaforma XDR di Cynet “una percentuale di falsi positivi solo del 3%, che è un numero molto basso di cui andare fieri”.

L’implementazione della piattaforma così come descritta porta a un primo risultato: se le policy sono state implementate male, se ci sono delle misconfigurazioni o se gli standard internazionali e le best practice di cybersecurity sono disattesi, si attiverà una serie di allarmi che evidenzierà al cliente i problemi di sicurezza attivi. Con questo approccio Cynet difende i quattro tipici domini del mondo cyber: endpoint, identità, directory e cloud.

Chi sono i clienti Cynet

Cynet opera principalmente sui settori verticali e in generale in tutto il mondo manifatturiero, di cui si occupa di mettere in sicurezza sia la parte industrial, sia quelle office e cloud. Disporre di una soluzione unificata per tutti questi ambiti permette ai clienti di accedere a funzionalità, qualità e tipologia di servizi che sarebbero altrimenti inaccessibili senza sostenere spese elevate dovute a tutte le competenze che sono necessarie. Lucchina precisa che questo approccio garantisce “semplicità non perché sia semplice la tecnologia in sé, ma per la gestione unificata di tutta l’infrastruttura nel suo complesso”, incluse anche le reti micro-segmentate.

Un altro settore che Cynet sta iniziando a presidiare è quello sanitario, particolarmente bersagliato dagli attacchi e particolarmente vulnerabile per i motivi che ben conosciamo. Si candida particolarmente a beneficiare delle soluzioni Cynet, considerati gli ambienti operativi differenti e la dotazione di epoche diverse che convivono all’interno delle stesse infrastrutture, ampliando la superficie di rischio.

La console di Cynet 360

La console di Cynet 360

La threat intelligence

Una parte molto importante del lavoro di Cynet riguarda la Threat Intelligence, una componente fondamentale della cybersecurity che, di pari passo con i prodotti e le soluzioni, si deve evolvere nel tempo per tenere il passo degli attaccanti. Nel caso di Cynet il team europeo di Threat Intelligence risiede proprio in Italia, è gestito in italiano e consiste in diverse figure specializzate distribuite sul territorio.

Il fatto che Cynet operi tuttora nel campo della IR permette un doppio vantaggio, come spiega Lucchina: “le persone che si occupano di Incident Response e che lavorano sulla detection contribuiscono ad arricchire la parte di Research. Di fatto il polmone della Threat Intelligence sono le sonde della nostra piattaforma e le attività che svolgiamo sul mercato, che forniscono i dati con i quali ricostruire le Tecniche, Tattiche e Procedure utilizzate dagli attaccanti. Una volta ricostruite le confrontiamo e condividiamo con il framework MITRE”. Non solo: il team di ricerca svolge tutte le analisi rispetto alla Cyber Threat Intelligence e riporta quanto appreso sugli attacchi in regole per la piattaforma, aumentandone l’efficienza.

La condivisione è alla base dell’attività di ricerca di Cynet che, conferma Lucchina, “crede molto nel concetto di open source, inteso come interscambio di informazioni. La piattaforma di Cynet integra YARA Scan, che è a disposizione dei nostri clienti. Permette anche di caricare le YARA Rules, che sono fondamentali per l’ambiente in cui operiamo: nei distretti industriali spesso gli stessi fornitori servono più aziende, e gli attaccanti tendono a capitalizzare gli sforzi attuando attacchi alla supply chain. Grazie all’ampio uso delle YARA Rules riusciamo a risalire al fornitore usato per diffondere gli attacchi e bloccarli”.

L’evoluzione degli attacchi

Lucchina sostiene che la Threat Intelligence di qualche tempo fa stia diventando obsoleta. È un concetto forte, che merita una spiegazione. Tutto parte dal modo in cui finora è stata gestita la condivisione delle informazioni nell’ambito della cybersecurity, ossia mediante il concetto della Open Source Intelligence (OSINT): si tratta di una intelligence frutto della selezione e analisi di informazioni da fonti aperte al pubblico. Secondo Lucchina l'informazione non è più open, quindi presto non sarà più possibile ragionare su base OSINT.

Tutta colpa dell’industrializzazione del cybercrime, che ha portato a un cambio di paradigma degli attacchi e della gestione dei dati. Malware, infostealer e altri prodotti malevoli vengono forniti per lo più dietro abbonamento. Gran parte del business è incentrato sul mercato delle credenziali, inclusa la parte MFA. I ransomware saranno sempre più direzionati contro i sistemi cloud agganciati ai dispositivi, più che contro i dispositivi stessi. Ai fini delle indagini assumeranno maggiore peso le tecniche di infiltrazione che si stanno portando avanti in collaborazione con l’FBI e le autorità europee con cui collabora anche Cynet. Infiltrazione che non riguarda il dark web ma il white web, come spiega Lucchina: “i gruppi ransomware, come target di esfiltrazione, acquistano server e servizi su cloud pubblici. Il target di esfiltrazione non è pertanto il dark web, che si può bloccare con una semplice regola del firewall. Analogamente, i server host non sono collocati in Russia, ma in uno stato considerato amico, così da bypassare tutte le regole IP”. In questo scenario le informazioni OSINT manterranno una certa importanza sotto al profilo della reputazione, ma non saranno più determinanti per la detection, perché si riuscirà a entrare in possesso di un dato con un ritardo di tempo che il più delle volte lo renderà inutile.

Cynet, da parte sua, condivide tutte le informazioni e gli Indicatori di Compromissione tramite il già citato progetto YARA e VirusTotal, però ciascun vendor ha i suoi IoC, che sono proprietà intellettuale quindi vengono gestiti con policy differenti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici