LockBit sfrutta anche l’auto propagazione e funzionalità adattive

La capacità di replicarsi autonomamente e di adattarsi alle configurazioni specifiche dell'architettura aziendale della vittima sono due nuove caratteristiche di LockBit che destano preoccupazione.

Negli attacchi più recenti, LockBit ha mostrato un ransomware modificato e tecniche inedite che hanno consentito l’auto propagazione del malware e un conseguente effetto valanga incontrollato, con host infetti che tentano di diffondere ulteriormente il malware all'interno della rete della vittima. Sono alcune delle informazioni diffuse dal team Kaspersky Global Emergency Response in relazione a una indagine approfondita condotta su recenti attacchi del ben noto gruppo criminale, avvenuti in Africa occidentale e in particolare in Guinea-Bissau, ma sono stati rilevati anche in Russia, Cile e Italia.

Considerato che LockBit è uno dei gruppi più attivi, le informazioni sugli sviluppi dei suoi attacchi sono di grande importanza al fine della threat intelligence. In particolare, gli esperti di Kaspersky hanno diffuso tre tecniche che segnano rilevanti passi avanti negli attacchi. Il primo riguarda la impersonificazione: sfruttando le credenziali acquisite in modo illecito, gli attaccanti si fingono l'amministratore di sistema con privilegi, così da poter portare avanti l'attacco e ottenere l’accesso alle aree più sensibili dell'infrastruttura aziendale.

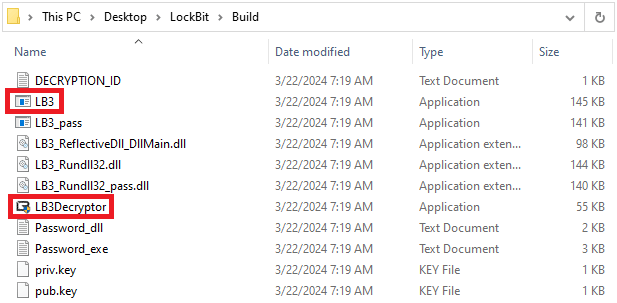

File generati da LockBit - Fonte: Kaspersky blog

File generati da LockBit - Fonte: Kaspersky blog

La seconda tecnica indicata, che è anche quella più preoccupante, è relativa appunto all’auto-diffusione. Gli analisti di Kaspersky riportano che il ransomware personalizzato può anche diffondersi autonomamente all’interno della rete utilizzando credenziali ad elevato livello di privilegi e condurre attività dannose, come la disabilitazione di Windows Defender, la cifratura delle condivisioni di rete e la cancellazione di Windows Event Logs per cifrare i dati e nascondere le proprie attività. Il comportamento del malware si traduce nello scenario in cui ogni host violato cerca di infettare altri host all'interno della rete.

C’è infine il capitolo relativo alle funzionalità adattive: grazie a file di configurazione personalizzati a capacità adattive, il malware usato da LockBit negli attacchi analizzati ha saputo adattarsi alle configurazioni specifiche dell'architettura aziendale della vittima. Per esempio, l'aggressore può impostare il ransomware per infettare solo file specifici, come tutti i documenti .xlsx e .docx o solo un gruppo di sistemi specifici.

I ricercatori di Kaspersky hanno inoltre scoperto che gli attaccanti hanno utilizzato lo script SessionGopher per individuare e ottenere le password salvate per le connessioni remote nei sistemi colpiti. Maggiori dettagli tecnici sono inclusi nel blog ufficiale di Kaspersky.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici