Gyala: la cybersecurity "Made in Italy" nata dalla Difesa

Con una consolidata esperienza in campo Difesa, Gyala ora porta le sue tecnologie di cybersecurity anche al pubblico più ampio delle imprese.

Dalle esperienze tecnologiche maturate in ambito Difesa spesso nascono servizi e prodotti di rilievo anche per il mondo civile. Questa dinamica di "contaminazione" è molto evidente in diverse nazioni - in primis gli Stati Uniti, tanto per fare un esempio chiave - e negli ultimi anni ha riguardato sempre più spesso la cybersecurity, per ovvi motivi.

Questa è in sintesi anche la storia della nascita di Gyala, neo-società italiana che debutta nel 2016 avendo però già alle spalle una esperienza ventennale: quella dei suoi fondatori, che vengono appunto dagli ambiti Difesa, IT, cybersecurity. Nel 2017 Gyala accede ai fondi del PNRM (Piano Nazionale di Ricerca Militare) e avvia un progetto di ricerca per lo sviluppo di un sistema automatizzato di cyber difesa. La piattaforma derivata da questo sviluppo - Agger - viene ora proposta anche alle imprese.

Gyala si è aperta al mercato civile attraverso a un round di finanziamento di CDP Venture Capital, Azimut Libera impresa ed Italian Angels for Growth (IAG). L'impostazione di fondo della società comunqe non è cambiata e resta incentrata su tre principali capisaldi: l'integrazione tra IT e OT, l'attenzione alla privacy intesa in generale come la protezione di qualsiasi tipo di dato in tutto il suo ciclo di vita digitale, la tutela della sovranità digitale delle tecnologie di cyber security.

Approccio "glocal" e integrato

Il tema della sovranità digitale è ovviamente di primo piano per un'azienda che nasce nel mondo Difesa ma sta diventando, anche, importante per le imprese. Le quali ormai sanno bene che cybersecurity e geopolitica si intersecano sempre più spesso e che i dati delle aziende sono "appetibili" di certo per la criminalità, ma anche per gli Stati esteri.

Così l'idea di avere aziende e tecnologie di cybersecurity del tutto "Made in Italy" si fa sempre più interessante. Un concetto che, in effetti, è stato ribadito da una recente indagine di Gyala e della Fondazione per la Sostenibilità Digitale.

Percentuali preponderanti del campione di CIO e CISO hanno infatti indicato che i Paesi devono investire in cybersecurity favorendo gli attori nazionali (il 60% del campione è stato d'accordo con questa affermazione), che le aziende fornitrici di soluzioni di cybersecurity devono essere indipendenti da ingerenze di Stati esteri (57%), che l’accesso ai dati può essere compromesso da forzature sui fornitori stranieri (49%).

Dal sondaggio arrivano conferme anche per la validità dell'approccio integrato IT/OT di Gyala. Il 57% del campione ha ad esempio indicato che per garantire la sicurezza delle infrastrutture la parte OT si deve poter gestire quanto la parte IT, mentre il 51% ritiene che la gestione di infrastrutture resilienti richiede un altissimo livello di integrazione tra IT ed OT.

L'approccio di Agger

L'approccio alla cybersecurity che Gyala ha concretizzato in Agger si caratterizza per il suo grado di integrazione ed automazione. Due aspetti che poi sono direttamente collegati, in fondo, perché l'automazione serve a colmare i gap della catena di cybersecurity e quindi ad arrivare ad una gestione davvero integrata della sicurezza.

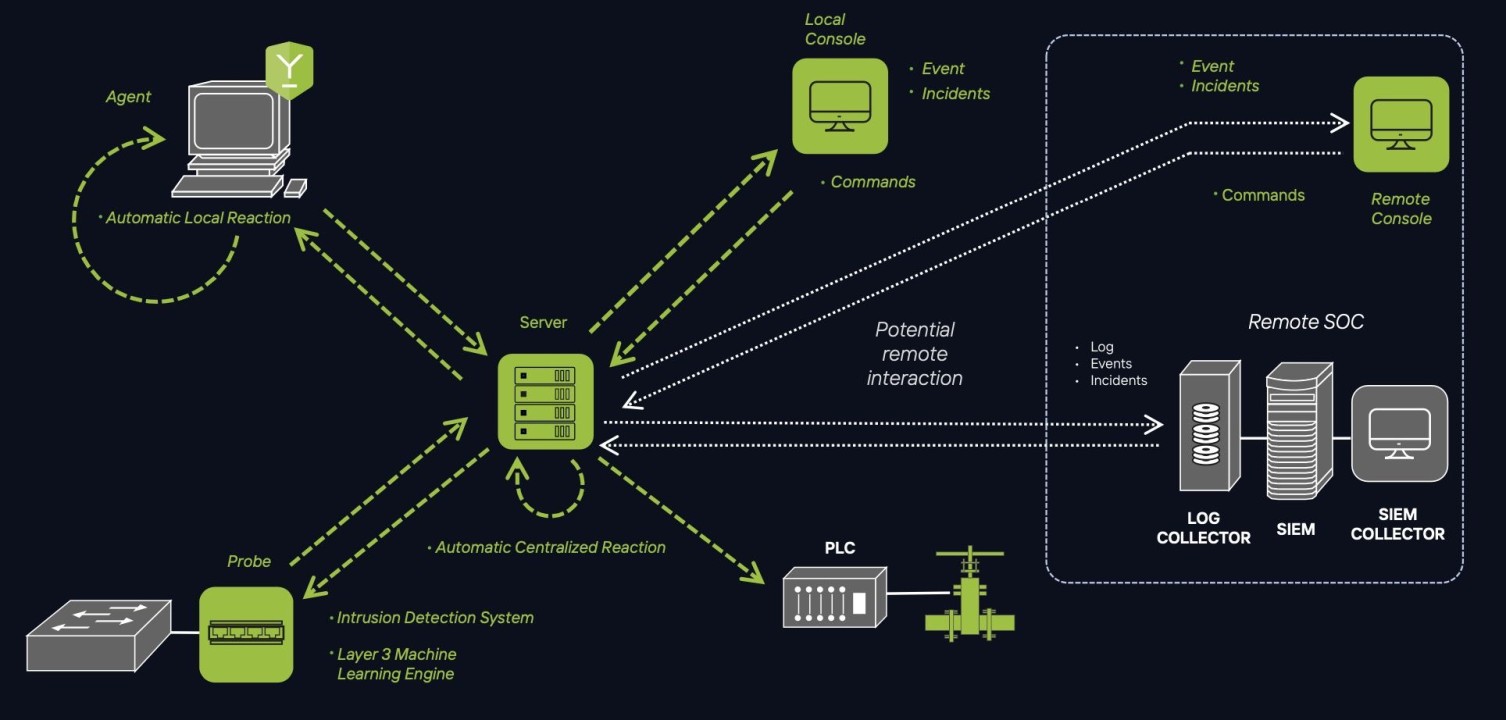

Agger si presenta come una piattaforma trasversale di sicurezza IT/OT, basata su una architettura a più livelli. Alla base c'è una rete di agent distribuiti, installati in tutti device che hanno abbastanza capacità elaborativa da supportarli. Scopo degli agent non è solo rilevare attacchi o vulnerabilità ma soprattutto "delocalizzare" il più possibile le componenti di automazione e machine learning, per definire il comportamento baseline dei singoli sistemi e per aumentare le capacità di reazione "vicino" alla superficie di attacco.

A monte degli agent periferici si posizionano Network Security Appliance che monitorano e analizzano il traffico IT e OT. Anche qui algoritmi di machine learning delineano i modelli comportamentali di base dell'infrastruttura, permettendo di rilevare eventuali anomalie - segno di un probabile attacco - e di intervenire il prima possibile.

Le appliance, tra l'altro, hanno anche il ruolo di monitorare e proteggere i device che non possono ospitare direttamente a bordo gli agent di Agger. In questo senso specifico, Agger ha anche un modulo specifico di OT Defence che può controllare da remoto oggetti poco "smart" come i PLC, per verificarne costantemente la disponibilità e l’integrità e, quando necessario, per ripristinarne il firmware e le configurazioni originali.

Le analisi e i dati raccolti alla periferia convergono poi in quella che per l'utente è la piattaforma Agger vera e propria: una console in cui un motore di correlazione analizza tutti gli eventi generati dai moduli Agger - per attivare, se è il caso, specifici allarmi e procedure di intervento - e una componente di Risk Management mantiene un modello dell’infrastruttura IT/OT, collegando la probabilità e la portata di ogni potenziale minaccia con l’impatto che avrebbero sulla operatività dei servizi.

È qui che Agger si apre anche al resto dell'infrastruttura di cybersecurity che l'utente, con ogni probabilità, già ha. La console è infatti in grado sia di recepire informazioni da altre piattaforme, sia di esportare le sue informazioni verso SIEM di altri vendor. Inoltre, è dalla console che l'utente può personalizzare il funzionamento di Agger e le azioni di risposta a specifici comportamenti anomali, anche a livello di singolo agent.

Dietro tutto questo c'è ovviamente una componente rilevante di threat intelligence, che assume una sempre maggiore importanza perché il numero e la varietà delle possibili minacce e delle forme di attacco non fa che aumentare. Da questo punto di vista Gyala cerca di raccogliere più informazioni possibili da fonti molto diversificate, in modo da avere - e quindi fornire ai clienti - una visione trasversale dello scenario della cybersecurity.

Dalla Difesa all'Enterprise

L'integrazione IT/OT che è nel DNA di Gyala ne definisce anche i primi mercati di riferimento nel nuovo "salto" verso il mercato. Oggi la cybersecurity company italiana si propone in primo luogo al Manufacturing, alle strutture ospedaliere, alle Utility e al Navale. Tutti comparti in cui l'OT si sta velocemente integrando con l'IT e in cui la gestione della cybersecurity deve comprendere sempre più "oggetti" di natura non strettamente informatica.

Sono inoltre ambiti in cui la cybersecurity è critica ma gestirla non è certamente il core business delle imprese utenti, quindi ambiti in cui le funzioni di automazione di Agger possono dare un particolare valore aggiunto, riducendo la necessità di persone e competenze specifiche per la protezione delle infrastrutture.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici