Un exploit Outlook da 1,5 milioni di euro

In vendita sul Dark Web un exploit zero-day per la violazione dei sistemi Outlook, con garanzia di successo al 100%

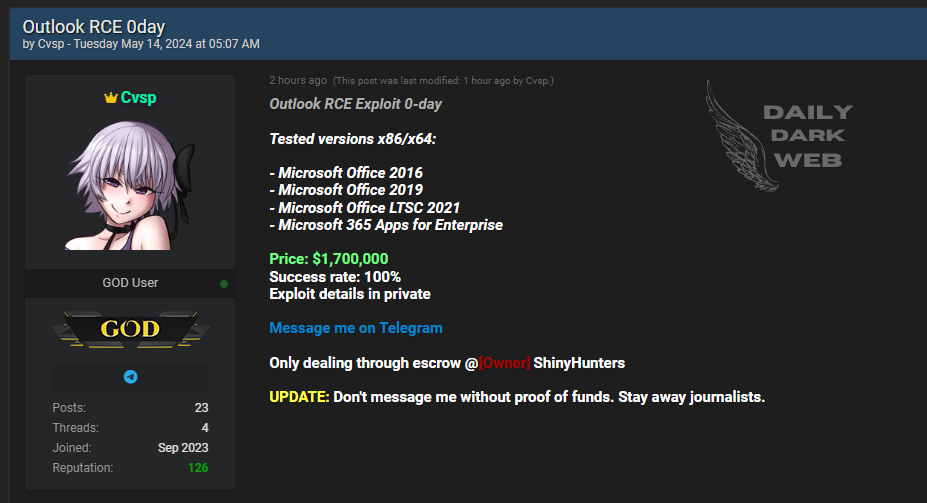

Se vale il vecchio detto secondo cui ottieni per quanto paghi, il (forse) nuovo exploit messo in vendita sul Dark Web per chi vuole violare sistemi Oulook deve essere veramente efficace. Un threat actor che si presenta come Cvsp ha infatti messo in vendita per ben 1,7 milioni di dollari un presunto exploit zero-day progettato per colpire varie versioni di Microsoft Office su architetture x86 e x64. Se veramente efficace, l'exploit permette l'esecuzione di codice da remoto sui sistemi colpiti e rappresenta quindi una minaccia significativa per la sicurezza degli utenti.

Secondo il "venditore", l'exploit è stato sottoposto a test specifici su più versioni di Microsoft Office, tra cui Office 2016, 2019, LTSC 2021 e Microsoft 365 Apps for Enterprise. Cvsp dichiara per l'exploit una percentuale di successo addirittura del 100%. Il che giustificherebbe il costo molto elevato di oltre 1,5 milioni di euro (per la precisione 1.574.960 al cambio attuale) ma che sarebbe tutto da provare. Maggiori dettagli, però, Cvsp è disposto a darli solo a chi lo contatterà.

Cvsp intende usare, per eventuali pagamenti, i servizi di deposito forniti da ShinyHunters, il che gli darebbe maggiore credibilità e affidabilità. ShinyHunters è infatti un gruppo di hacker ostili molto noto, nato probabilmente nel 2020, che è ritenuto responsabile di molte azioni di esflitrazioni di dati.

Non è certo la prima volta che Outlook viene messo nel mirino da parte dei gruppi hacker ostili. L'attacco di rilievo segnalato più recente riguarda - secondo Microsoft - il gruppo cinese Storm-0558. Questo avrebbe violato i sistemi Outlook di diverse aziende e per diversi mesi, sfruttando una sfortunata sequenza di coincidenze e falle nelle procedure di sviluppo e debug dei sistemi di posta di Redmond.

L'analisi di questo incidente condotta dal Cyber Safety Review Board che fa capo alla CISA del Governo USA è stata particolarmente critica verso Microsoft. "Il Board ritiene che questa intrusione fosse evitabile - recita il report - e non avrebbe mai dovuto verificarsi. Il Board conclude inoltre che la cultura della sicurezza di Microsoft era inadeguata e richiede una revisione, in particolare alla luce della centralità dell'azienda nell'ecosistema tecnologico e del livello di fiducia che i clienti ripongono nell'azienda per la protezione dei loro dati e delle loro operazioni".

L'accanimento dei gruppi hacker ostili su Outlook - piattaforma di riferimento nelle imprese - e in generale sulla posta elettronica non stupisce. La buona vecchia email resta sempre il vettore più efficace per molti tipi di attacchi, perché utenti consumer e business sono sempre troppo propensi a cliccare su link malevoli. E magari, in azienda, anche troppo poco formati in merito.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici