Patch Tuesday di maggio: Microsoft chiude 61 falle, 3 zero-day

Microsoft ha diffuso l’aggiornamento mensile di maggio. Risolve 61 vulnerabilità di cui due sono attivamente sfruttate e una è divulgata pubblicamente.

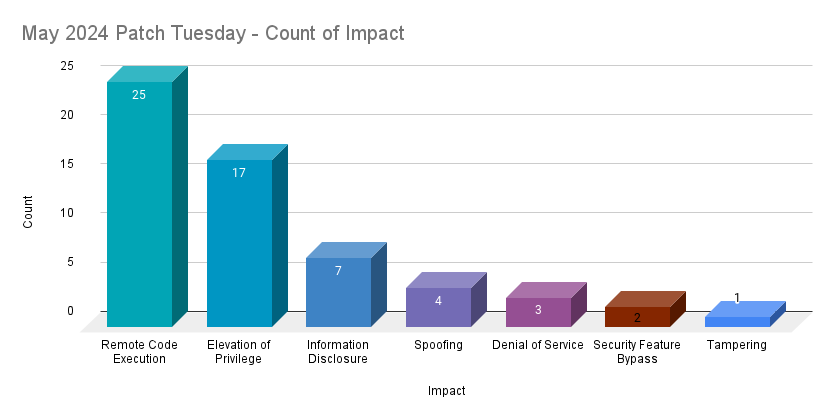

Nell’appuntamento di maggio 2024 con il Patch Tuesday Microsoft ha pubblicato aggiornamenti di sicurezza che chiudono 61 vulnerabilità di cui solo una è classificata come critica. Di queste, tre sono di tipo zero-day (quindi attivamente sfruttate o divulgate pubblicamente), 17 sono relative all'escalation di privilegi, 27 sono riconducibili all'esecuzione di codice da remoto.

Come sempre ci concentriamo sulle falle più gravi, che sono le due zero-day attivamente sfruttate. La prima, monitorata con al sigla CVE-2024-30040, è una falla di bypass della funzionalità di sicurezza della piattaforma Windows MSHTML, ha una gravità “importante” e un codice CVSS di 8.8. Come argomenta Tenable, un attaccante non autenticato può sfruttare questa vulnerabilità servendosi di tattiche di social engineering all’interno di una email, di un post sui social media o di un messaggio istantaneo per convincere le potenziali vittime a scaricare un documento malevolo sul sistema vulnerabile, abilitando così l’esecuzione di codice sul sistema di destinazione.

La seconda falla zero-day già sfruttata è la CVE-2024-30051 e riguarda l’escalation di privilegi nella libreria DWM di Windows. Lo sfruttamento con successo di questo bug permette all’attaccante di ottenere i privilegi di SYSTEM. Anche in questo caso la classificazione di gravità è “importante”, ma il punteggio CVSS assegnato è più basso della precedente: 7.8. A scoprire la falla sono stati i ricercatori di Google Threat Analysis Group, Google Mandiant e Kaspersky, che hanno trovato traccia dello sfruttamento in recenti attacchi di phishing orchestrati con il malware Qakbot.

Gli esperti sollecitano inoltre la correzione della vulnerabilità monitorata con al sigla CVE-2024-30051, che è la terza zero-day. è relativa ad attacchi di tipo DoS contro Visual Studio e, sebbene sia stata divulgata pubblicamente, ha un punteggio CVSS di 5.9 perché ritenuta da Microsoft "Exploitation Less Likely". In sostanza, l’attaccante dovrebbe "investire tempo in ripetuti tentativi di sfruttamento" mediante l'invio di "dati costanti o intermittenti" a un sistema target per riuscire nell’intento.

Vale la pena ricordare che, a dispetto del punteggio CVSS assegnato e delle criticità ricnosciuta ufficialmente, tutte le vulnerabilità possono essere insidiose e, quando sfruttate, causare danni ai sistemi. È pertanto consigliata un’attenta attività di verifica dei propri sistemi e un calcolo appropriato del rischio.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici