EDR neutralizzati con driver vulnerabili: un caso di attacco BYOVD

Sono degne di approfondimento le tecniche sofisticate messe in campo nell’ambito di una campagna di cryptojacking.

Una nuova campagna di cryptojacking sfrutta driver vulnerabili per disabilitare le soluzioni EDR (Endpoint Detection and Respose) e contrastare il rilevamento di un attacco di tipo Bring Your Own Vulnerable Driver (BYOVD). La campagna in questione, finalizzata al mining di criptovalute, è stata identificata con il nome in codice REF4578 dai ricercatori di Elastic Security Labs e Antiy e distribuisce un payload dannoso chiamato GhostEngine.

La singolarità di questa campagna è nella natura sofisticata dell’attacco, rispetto a quelli usuali con lo stesso obiettivo, finalizzata a garantire la persistenza del miner XMRig (un software utilizzato per il mining della valuta criptata Monero, in circolazione da maggio 2017).

GhostEngine

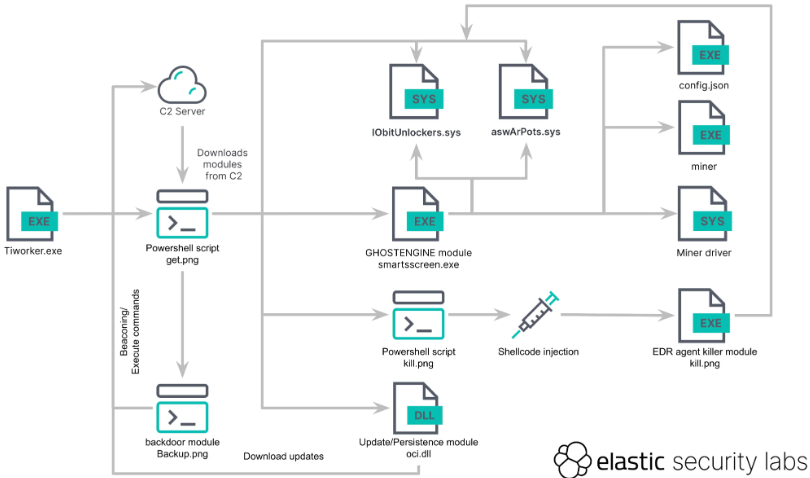

L'attacco inizia con l'esecuzione di un file denominato Tiworker.exe che si maschera da file Windows legittimo. È in realtà il payload per GhostEngine che viene usato per eseguire uno script di PowerShell offuscato che si maschera da immagine PNG (get.png), che a sua volta scarica moduli aggiuntivi e le relative configurazioni. Tali moduli (aswArPot.sys, IObitUnlockers.sys, curl.exe, smartsscreen.exe, oci.dll, backup.png e kill.png) - vengono avviati sull'host infetto.

Inoltre, il malware tenta di disabilitare Microsoft Defender Antivirus, di cancellare diversi canali del registro eventi di Windows e assicurarsi che il disco C:\ disponga di almeno 10 MB di spazio libero per scaricare i file, che vengono quindi nascosti nella cartella C:\Windows\Fonts. Qualora lo spazio non fosse disponibile, cercherà di cancellare i file di grandi dimensioni per farsi spazio.

Lo script di PowerShell è inoltre progettato per eseguire una DLL dannosa ogni 20 minuti (per garantire la persistenza del malware e scaricare gli aggiornamenti dai server C2), per avviarsi tramite uno script batch ogni ora e per eseguire smartsscreen.exe ogni 40 minuti. Il payload principale della catena di attacco è proprio smartsscreen.exe, che ha la funzione principale di disattivare i processi di sicurezza utilizzando il driver Avast vulnerabile ("aswArPot.sys"), completare l'infezione iniziale ed eseguire il miner.

Il file binario dell'agent di sicurezza viene eliminato da IObit ("iobitunlockers.sys") per mezzo di un altro driver vulnerabile, dopodiché il programma di mining del client XMRig viene scaricato dal server C2 ed eseguito. Inoltre, lo script Powershell "backup.png" funge da backdoor per consentire l'esecuzione di comandi remoti sul sistema, mentre lo script di PowerShell "kill.png" è una misura di ridondanza, dato che ha funzionalità simili a quelle di smartsscreen.exe.

Un attacco BYOVD

La catena di attacco sopra descritta fa perno sul download di due driver vulnerabili: Avast e IObit. È la connessione con la sopraccitata tecnica di attacco nota come Bring Your Own Vulnerable Driver (BYOVD), utilizzata sempre più spesso dagli attaccanti per compromettere i sistemi target bypassando le soluzioni di sicurezza e risparmiando la fatica di scrivere exploit da zero. Semplificando al massimo, in un attacco di questo tipo i criminali informatici impiegano driver legittimi e firmati, affetti da vulnerabilità note, così da poterne sfruttarne le falle al fine di ottenere l'escalation dei privilegi o – come nel caso di GhostEngine – di disabilitare le soluzioni di sicurezza in esecuzione sul sistema target.

I ricercatori non sono ancora riusciti a fare un’attribuzione di queste attività e non hanno condiviso dettagli su obiettivi e/o vittime. Però hanno condiviso strumenti utili come le regole Yara per identificare le attività malevole legate a GhostEngine e le TTP di MITRE ATT&CK.

Gli esperti esortano inoltre a prestare attenzione all'esecuzione sospetta di PowerShell e ad analizzare con sospetto la creazione di servizi in modalità kernel associati alla distribuzione di driver. Meglio ancora bloccare la creazione di file da driver quali aswArPots.sys e IobitUnlockers.sys.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici