Campagne di spionaggio russe in Europa, le novità di APT28

Spionaggio, furto di credenziali, influenza geopolitica sono gli obiettivi principali di APT28, un threat actor al servizio del Cremlino che sta colpendo obiettivi in Europa.

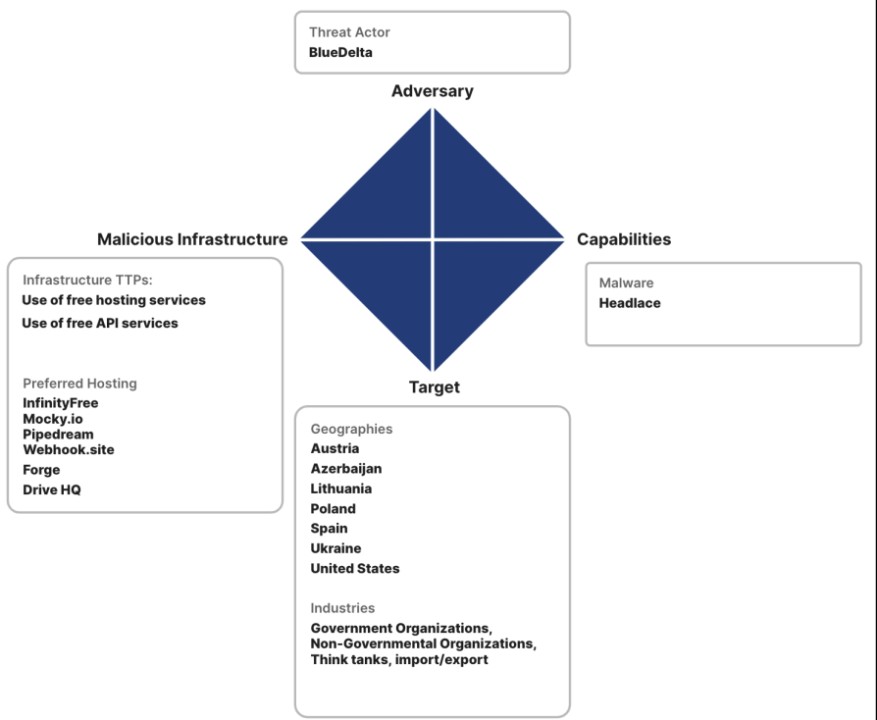

È attiva in Europa una complessa campagna di spionaggio ad opera del gruppo APT28, noto anche come Fancy Bear, Pawn Storm, Sofacy Group, Sednit, BlueDelta e STRONTIUM e colluso con il GRU, l’unità di intelligence militare strategica russa. Gli obiettivi degli attaccanti sono principalmente quattro: furto di informazioni e di credenziali, influenza geopolitica e attacchi di phishing per aumentare l’efficacia degli attacchi e infiltrarsi nelle reti target.

A scoprire quanto sta accadendo sono stati i ricercatori di Insikt Group, che in un report dettagliato hanno riportato i risultati del loro lavoro di monitoraggio. Le attività malevole rilevate si sono svolte fra aprile e dicembre 2023, quando APT28 ha distribuito il malware Headlace in tre fasi distinte, servendosi di tecniche di geofencing per colpire le reti in tutta Europa, con particolare attenzione all'Ucraina (in cui si è registrato il 40% delle attività di APT28).

La tecnica di distribuzione del malware è la classica email di phishing, con il testo che in alcuni casi ha imitato comunicazioni legittime. APT28 BlueDelta sfrutta servizi internet legittimi (Legitimate Internet Services, LIS) e LOLBins (Living off the Land Binaries, strumenti di sistema legittimi) per confondere la propria attività con il traffico di rete ordinario. Una tattica, quella appena esposta, che rende difficile il rilevamento delle attività malevole.

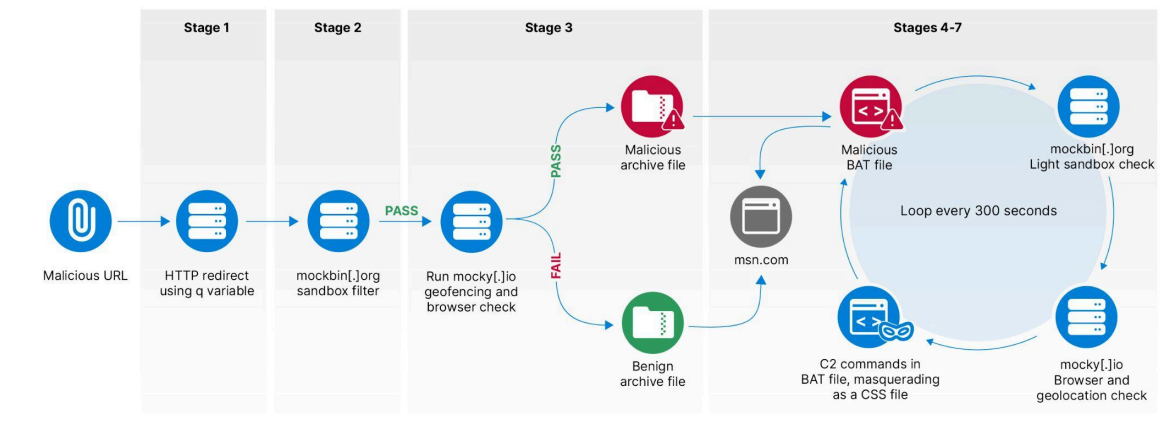

Le fasi di infezione della catena di attacco (fonte: Recorded Future)

Le fasi di infezione della catena di attacco (fonte: Recorded Future)

L’attività più interessante rilevata dagli esperti riguarda l’attività di furto delle credenziali, per la quale il gruppo ha creato pagine di raccolta avanzate, capaci di intercettare l’autenticazione a due fattori e di vincere le sfide CAPTCHA, così da rendere più efficace la propria azione. Queste tecniche sono state impiegate in attività recenti contro il ministero della Difesa ucraino, le società ucraine di importazione ed esportazione di armi, infrastrutture ferroviarie europee e un think tank con sede in Azerbaigian. In relazione a quest’ultimo Paese, fa pensare l'interesse degli APT per il suo Centro per lo Sviluppo Economico e Sociale, che suggerisce la volontà di comprendere e possibilmente influenzare le politiche regionali di quell’area geografica.

La catena di attacco messa in atto da questo attore politicamente motivato è decisamente sofisticata e consta su sette fasi di infrastruttura distinte, che gli permettono di bypassare le sandbox e di escludere dai sistemi colpiti quelli incompatibili o in una lingua che identifica Paesi amici (geofencing). Chi non risponde al profilo della vittima scarica un file innocuo che reindirizza al portale Web di Microsoft, gli altri scaricano uno script dannoso di Windows BAT che collega a un servizio API gratuito impiegato per eseguire comandi di shell.

Tutti i dati tecnici utili all’individuazione delle attività e alla prevenzione, inclusi gli Indicatori di Compromissione, sono inclusi nel report.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici