Evoluzione del phishing ai tempi del coronavirus

Mail con link che sembrano legittimi, siti HTTPS e certificati SSL falsi. Si moltiplicano le insidie per trarre in inganno le vittime.

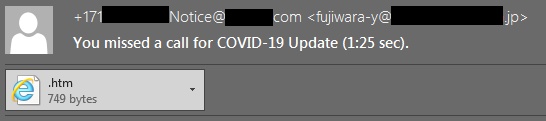

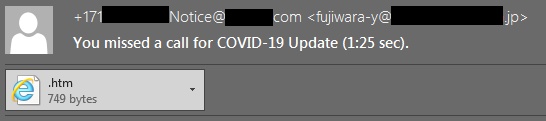

Le campagne di phishing si stanno evolvendo. Con la crisi coronavirus sono cambiati gli argomenti per "prendere all'amo" le vittime. Ma anche sotto l'aspetto tecnico ci sono novità. Invece di allegati malevoli sottoforma di file Office o documenti PDF, ora spopolano gli allegati con estensione .HTM.

Forse le campagne di informazione che esortano a non aprile file sospetti hanno avuto effetto. Non è detto. Sta di fatto che diversi studi editi in questi giorni denotano la diffusione di email che non contengono testo, solo un link a un sito. Come tutte le campagne antecedenti, l'obiettivo è indurre le vittime a inserire dati sensibili o credenziali personali in un'applicazione falsa o su un sito web dall'aspetto "legittimo".

L'utente viene tratto in inganno dal fatto che l'allegato è davvero un semplice file HTML. È un banale link che indirizza su un sito web, e durante il caricamento viene visualizzata una finestra dal titolo "Recupero del file audio". Con tutti gli audio che circolano sui social, di questi tempi pochi si insospettiscono. Invece dovrebbero, perché il sito è malevolo.

L'utente viene tratto in inganno dal fatto che l'allegato è davvero un semplice file HTML. È un banale link che indirizza su un sito web, e durante il caricamento viene visualizzata una finestra dal titolo "Recupero del file audio". Con tutti gli audio che circolano sui social, di questi tempi pochi si insospettiscono. Invece dovrebbero, perché il sito è malevolo.

A questo punto vale la pena ricordare che nella lista delle best practice c'è il consiglio di non cliccare mai sugli allegati recapitati via mail.

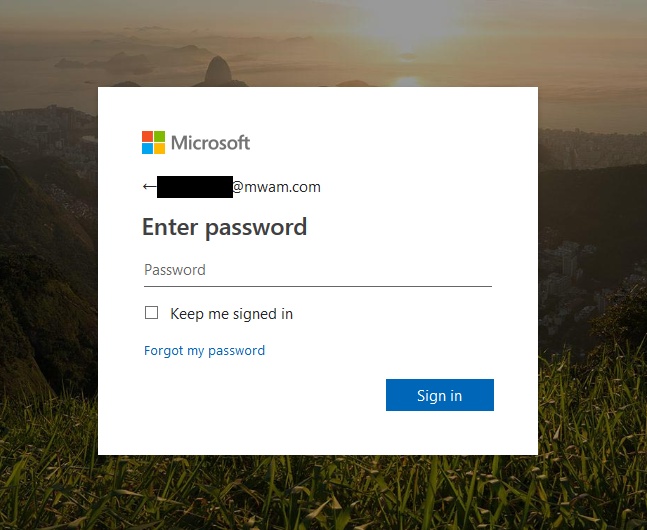

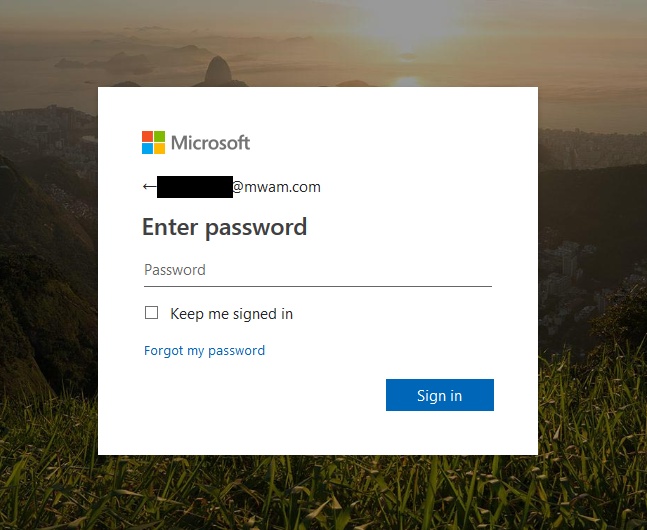

Chi clicca sul link di queste email viene di fatto dirottato verso un falso portale di Outlook. Il nome utente è precompilato, manca solo la password. Chi la inserisce cede le sue credenziali ai criminali informatici. Come sempre, sono i dettagli a dare importanti indizi sulla truffa. Nonostante la forte somiglianza, quello a cui si approda è un sito falso e per averne conferma basta osservare attentamente l'URL.

Come ci si difende? È semplice: mai fidarsi dei link recapitati via mail. Chi è cliente di Outlook, digiti autonomamente l'indirizzo web del sito in una nuova tab.

Come ci si difende? È semplice: mai fidarsi dei link recapitati via mail. Chi è cliente di Outlook, digiti autonomamente l'indirizzo web del sito in una nuova tab.

HTTPS e certificati SSL falsi

Un'altra tecnica che sta spopolando fra i cyber criminali è nascondere i siti di malware e phishing sotto a falsi certificati SSL o in siti HTTPS, così che non vengano bloccati dai sistemi di sicurezza aziendali.

Tutto parte dal fatto che quasi tutti i siti web sono HTTPS, e i browser allertano gli utenti quando cercano di collegarsi a siti HTTP. I cyber criminali si sono dati da fare e ormai sanno creare siti HTTPS anche se sono tutto fuorché sicuri. Secondo indagini, il 10,7% dei siti con dicitura HTTPS è di phishing. Anche malware come ad esempio Reductor e Godlua si nascondono dietro a siti HTTPS. Stando ai dati di Menlo Security, la maggior parte (92%) dei link inviati tramite email di phishing (e su cui gli utenti hanno fatto clic) erano HTTPS.

Ne consegue che non ci si può fidare: il fatto che sia leggibile la scritta HTTPS non è garanzia di affidabilità.

Passando ai certificati, quasi il 67% del traffico non browser, che viene generato per lo più dagli endpoint che scaricano aggiornamenti o dalle callback di comando e controllo dei dispositivi infetti, viaggia su SSL. Per i cyber criminali, il modo più semplice per operare indisturbati è ospitare collegamenti di phishing o download drive-by su SSL.

Passando ai certificati, quasi il 67% del traffico non browser, che viene generato per lo più dagli endpoint che scaricano aggiornamenti o dalle callback di comando e controllo dei dispositivi infetti, viaggia su SSL. Per i cyber criminali, il modo più semplice per operare indisturbati è ospitare collegamenti di phishing o download drive-by su SSL.

Alcune aziende non ispezionano i certificati SSL per motivi di privacy. Altre non lo fanno per non causare rallentamenti di rete. È noto, infatti, che la velocità effettiva dei proxy e dei firewall diminuisce sensibilmente quando si decifrano gli SSL. Motivazioni comprensibili, ma non accettabili sotto il profilo della sicurezza informatica, soprattutto in un contesto ad alto rischio come quello attuale.

Forse le campagne di informazione che esortano a non aprile file sospetti hanno avuto effetto. Non è detto. Sta di fatto che diversi studi editi in questi giorni denotano la diffusione di email che non contengono testo, solo un link a un sito. Come tutte le campagne antecedenti, l'obiettivo è indurre le vittime a inserire dati sensibili o credenziali personali in un'applicazione falsa o su un sito web dall'aspetto "legittimo".

L'utente viene tratto in inganno dal fatto che l'allegato è davvero un semplice file HTML. È un banale link che indirizza su un sito web, e durante il caricamento viene visualizzata una finestra dal titolo "Recupero del file audio". Con tutti gli audio che circolano sui social, di questi tempi pochi si insospettiscono. Invece dovrebbero, perché il sito è malevolo.

L'utente viene tratto in inganno dal fatto che l'allegato è davvero un semplice file HTML. È un banale link che indirizza su un sito web, e durante il caricamento viene visualizzata una finestra dal titolo "Recupero del file audio". Con tutti gli audio che circolano sui social, di questi tempi pochi si insospettiscono. Invece dovrebbero, perché il sito è malevolo. A questo punto vale la pena ricordare che nella lista delle best practice c'è il consiglio di non cliccare mai sugli allegati recapitati via mail.

Chi clicca sul link di queste email viene di fatto dirottato verso un falso portale di Outlook. Il nome utente è precompilato, manca solo la password. Chi la inserisce cede le sue credenziali ai criminali informatici. Come sempre, sono i dettagli a dare importanti indizi sulla truffa. Nonostante la forte somiglianza, quello a cui si approda è un sito falso e per averne conferma basta osservare attentamente l'URL.

Come ci si difende? È semplice: mai fidarsi dei link recapitati via mail. Chi è cliente di Outlook, digiti autonomamente l'indirizzo web del sito in una nuova tab.

Come ci si difende? È semplice: mai fidarsi dei link recapitati via mail. Chi è cliente di Outlook, digiti autonomamente l'indirizzo web del sito in una nuova tab.Lo Speciale di SecurityOpenLab dedicato alla cyber security durante l'emergenza coronavirus

HTTPS e certificati SSL falsi

Un'altra tecnica che sta spopolando fra i cyber criminali è nascondere i siti di malware e phishing sotto a falsi certificati SSL o in siti HTTPS, così che non vengano bloccati dai sistemi di sicurezza aziendali. Tutto parte dal fatto che quasi tutti i siti web sono HTTPS, e i browser allertano gli utenti quando cercano di collegarsi a siti HTTP. I cyber criminali si sono dati da fare e ormai sanno creare siti HTTPS anche se sono tutto fuorché sicuri. Secondo indagini, il 10,7% dei siti con dicitura HTTPS è di phishing. Anche malware come ad esempio Reductor e Godlua si nascondono dietro a siti HTTPS. Stando ai dati di Menlo Security, la maggior parte (92%) dei link inviati tramite email di phishing (e su cui gli utenti hanno fatto clic) erano HTTPS.

Ne consegue che non ci si può fidare: il fatto che sia leggibile la scritta HTTPS non è garanzia di affidabilità.

Passando ai certificati, quasi il 67% del traffico non browser, che viene generato per lo più dagli endpoint che scaricano aggiornamenti o dalle callback di comando e controllo dei dispositivi infetti, viaggia su SSL. Per i cyber criminali, il modo più semplice per operare indisturbati è ospitare collegamenti di phishing o download drive-by su SSL.

Passando ai certificati, quasi il 67% del traffico non browser, che viene generato per lo più dagli endpoint che scaricano aggiornamenti o dalle callback di comando e controllo dei dispositivi infetti, viaggia su SSL. Per i cyber criminali, il modo più semplice per operare indisturbati è ospitare collegamenti di phishing o download drive-by su SSL.Alcune aziende non ispezionano i certificati SSL per motivi di privacy. Altre non lo fanno per non causare rallentamenti di rete. È noto, infatti, che la velocità effettiva dei proxy e dei firewall diminuisce sensibilmente quando si decifrano gli SSL. Motivazioni comprensibili, ma non accettabili sotto il profilo della sicurezza informatica, soprattutto in un contesto ad alto rischio come quello attuale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 16

SNOM | Corso tecnico SNOM prodotti DECT IP_ONLINE

Apr 16

Cisco - Guardiani Digitali - Milano

Apr 16

Protezione dei dati per le PMI: una reale necessità! Protezione dei dati per le PMI: una reale necessità!

Apr 16

TD SYNNEX Tech & Licensing Club: Azure Arc + Defender for Cloud

Apr 16

Soluzioni MSP Kaspersky: Ottimizza le tue risorse, accresci il business ed aumenta la protezione dei tuoi clienti

Apr 16

Live Webinar - Dell Technologies come semplificare e potenziare lo Storage con PowerStore

Apr 16

IBM watsonx Live by TD SYNNEX

Apr 17

WatchGuard Webinar Time - IL PROGRAMMA DI CANALE E I VANTAGGI PER I PARTNER

Apr 17

Fiber Telecom Roadshow 2025 - Padova