VMware chiude due vulnerabilità critiche di vCenter

È urgente l’installazione delle patch che chiudono tre vulnerabilità di VMware vCenter, di cui due critiche. Non esistono mitigazioni possibili.

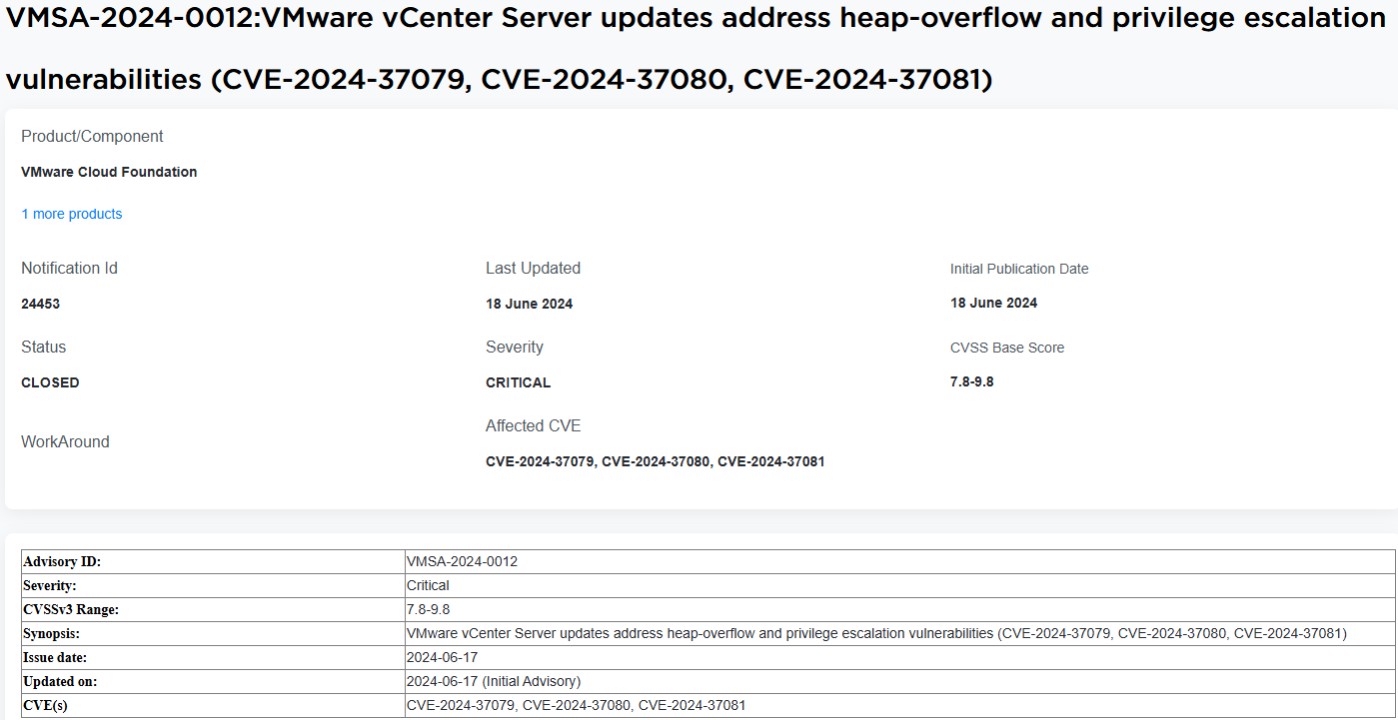

Sono classificate come critiche e hanno un punteggio CVSS di 9.8 le due vulnerabilità di VMware vCenter e Cloud Foundation, che aprono potenzialmente agli attaccanti la possibilità di eseguire codice da remoto. VMware vCenter Server è una piattaforma di gestione centralizzata per VMware vSphere che consente la gestione di macchine virtuali e host ESXi. Le falle che la riguardano sono sempre da ritenersi insidiose, soprattutto in correlazione all’interesse crescente degli attaccanti per macchine virtuali e sistemi Linux. In passato più volte i tentativi di sfruttamento di bug a vCenter e vSphere sono iniziati all’indomani dalla pubblicazione delle patch.

Le vulnerabilità oggetto di preoccupazione sono CVE-2024-37079, CVE-2024-37080, CVE-2024-37081, di cui trovate tutti i dettagli sul sito ufficiale del vendor. Le soluzioni interessate sono VMware vCenter Server 7.0 e 8.0 e VMware Cloud Foundation 4.x e 5.x. gli aggiornamenti che risolvono le falle sono VMware vCenter Server 8.0 U2d, 8.0 U1e e 7.0 U3r. Per Cloud Foundation, le patch sono state diffuse tramite KB88287.

Più nel dettaglio, quelle monitorate con la sigla CVE-2024-37079 e CVE-2024-37080 sono falle di heap-overflow nell'implementazione del protocollo DCERPC di vCenter Server. Consentono entrambe a un attaccante con accesso alla rete di inviare pacchetti predisposti per l'esecuzione di codice da remoto.

Meno preoccupante (punteggio CVSS 7.8) è invece la vulnerabilità monitorata con la sigla CVE-2024-37081, che deriva da una configurazione errata di sudo in vCenter Server. Può essere sfruttata da un utente locale autenticato per l’escalation di privilegi in vCenter Server Appliance.

VMware esorta a chiudere le vulnerabilità il prima possibile, anche perché specifica che non esistono alternative o mitigazioni praticabili. Garantisce l’update di vCenter Server non influisce in alcun modo sui workload o sulle macchine virtuali in esecuzione. È tuttavia prevista una indisponibilità temporanea di vSphere Client e di altre interfacce di gestione durante l'aggiornamento.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici