Errori del browser? No, è un attacco malware

Una ricerca di Proofpoint mette in luce una nuova e sofisticata tecnica di social engineering che induce le vittime a copiare e incollare uno script PowerShell dannoso.

Le tecniche di social engineering diventano sempre più elaborate ed efficaci. Ne è un esempio lampante una nuova campagna analizzata dai ricercatori di Proofpoint che è attiva dal il 1° marzo 2024 e che ha diffuso oltre 100.000 messaggi mirati a migliaia di organizzazioni globali. La particolarità è che le e-mail contenevano allegati HTML che mostravano una pagina simile a Microsoft Word, con un messaggio di errore che invitava gli utenti a copiare e incollare uno script PowerShell per risolvere il problema.

La tecnica è stata usata da un threat actor noto come TA571 e si sono protratte per tutta la primavera, con modifiche grafiche e alle istruzioni per l'esecuzione dello script (a volte mediante un terminale PowerShell, altre con la finestra di dialogo Run), così da mantenere l’efficacia. L'obiettivo era infettare i computer delle vittime con vari tipi di malware fra cui DarkGate, Matanbuchus, NetSupport, e diversi RAT.

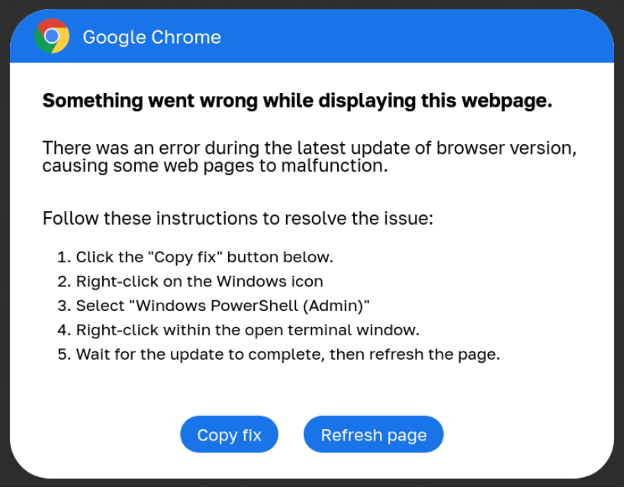

Il messaggio di errore di ClickFix

Il messaggio di errore di ClickFix

Una tecnica semplice ma efficace

La tecnica sfruttata dagli attaccanti è relativamente semplice ma efficace, ed è simile a prescindere dall’anello iniziale della catena (malspam o browser injection): un pop-up mostra alle potenziali vittime un messaggio di errore che suggerisce di copiare e incollare uno script dannoso nel terminale di PowerShell o nella finestra di dialogo Run di Windows. Questo script, una volta eseguito, avvia l’infezione.

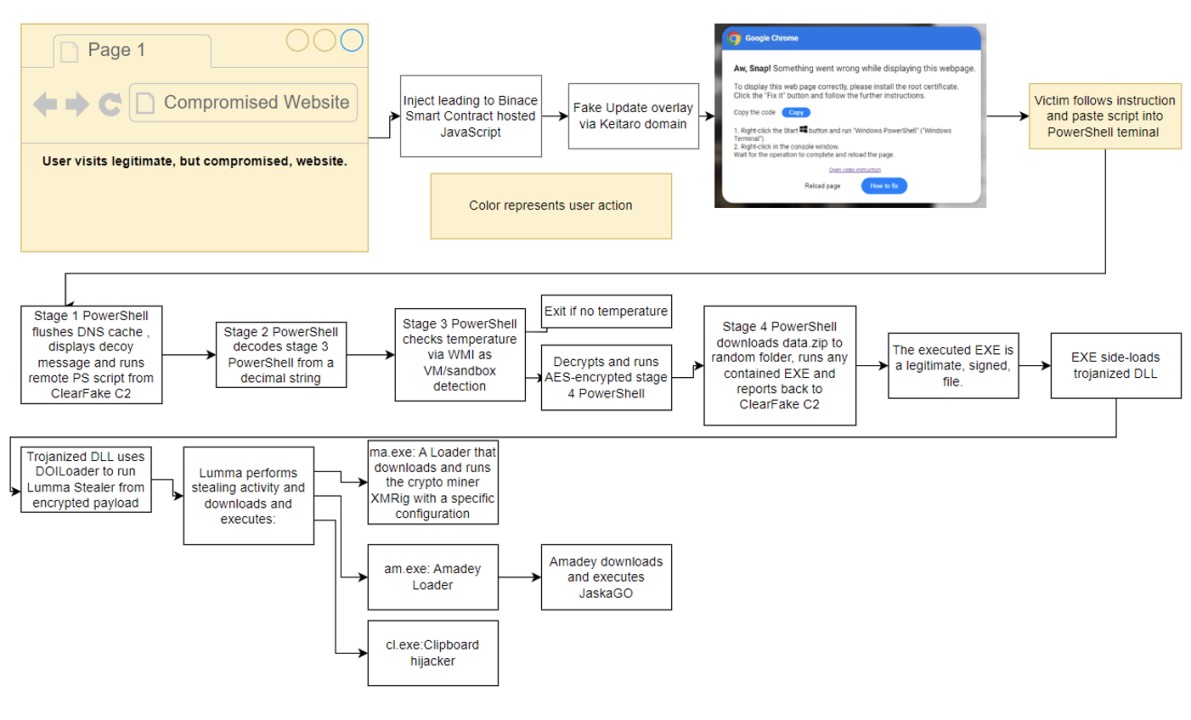

La campagna ClearFake

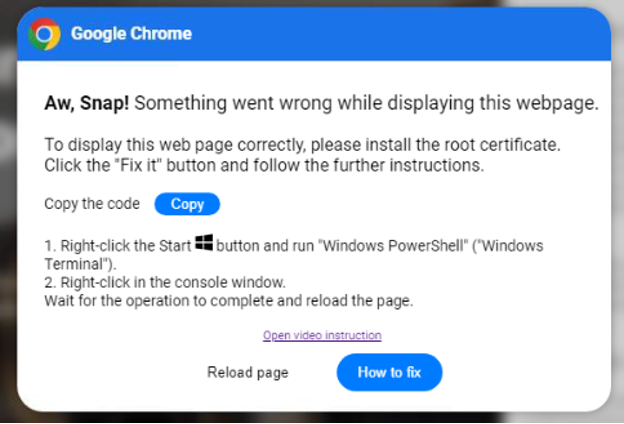

I ricercatori di Proofpoint hanno osservato per la prima volta questa tecnica nella campagna ClearFake all'inizio di aprile 2024. ClearFake compromette siti web legittimi utilizzando HTML e JavaScript dannosi. Quando un utente visita un sito compromesso, viene iniettato uno script ospitato sulla blockchain tramite i contratti Smart Chain di Binance - una tecnica nota come "EtherHiding". Tale script carica un secondo script da un dominio che utilizza Keitaro TDS per il filtraggio. Se l'utente continua a navigare nel sito web, compare un avviso in sovrimpressione che suggerisce di installare un certificato per poter visualizzare correttamente il sito. L’installazione in questione comporta di copiare e incollare uno script PowerShell per eseguire manualmente il certificato, portando così all'esecuzione dello script , che ovviamente è dannoso.

Il falso messaggio di errore che invitava gli utenti a copiare e incollare uno script PowerShell per risolvere il problema

Il falso messaggio di errore che invitava gli utenti a copiare e incollare uno script PowerShell per risolvere il problema

Nelle campagne osservate a maggio, lo script esegue varie operazioni, tra cui svuotare la cache DNS, rimuovere il contenuto degli appunti e scaricare ulteriori script PowerShell che eseguono ulteriori comandi dannosi, come il download di file ZIP contenenti malware come Lumma Stealer.

In seguito ci sono state altre campagne studiate da Proofpoint che implementavano la stessa tecnica, seppur declinata con qualche differenza. Fra queste la campagna ClickFix di metà aprile 2024 che abusava di siti compromessi per visualizzare un messaggio di errore che richiedeva agli utenti di correggere un aggiornamento del browser difettoso.

Tecniche comuni e attribuzioni

In tutte le campagne osservate, gli script dannosi di PowerShell o CMD vengono copiati negli appunti degli utenti tramite JavaScript. Il codice dannoso è spesso nascosto in vari punti dell'HTML o del sito web, utilizzando varie tecniche di codifica. I ricercatori sottolineano che questa strategia rende difficile il rilevamento da parte dei software antivirus e degli EDR, poiché il codice viene eseguito manualmente dall'utente, che apporta una significativa interazione con gli strumenti malevoli affinché l’attacco vada a buon fine.

La catena di attacco di ClearFake

La catena di attacco di ClearFake

I ricercatori sottolineano la sofisticazione dell'ingegneria sociale nei messaggi di errore, che è notevole poiché appaiono come notifiche credibili generate dal sistema operativo, inducendo gli utenti a eseguire rapidamente le azioni suggerite senza riflettere sui rischi. Questa tendenza riflette una strategia più ampia tra gli attaccanti, che continuano a sviluppare catene di attacco innovative e creative, sfruttando tecniche come PowerShell e protocolli come WebDAV e SMB per distribuire malware.

Per mitigare questi rischi, Proofpoint esotra le organizzazioni a formare gli utenti a riconoscere e segnalare attività sospette, migliorando così la difesa contro queste sofisticate campagne di ingegneria sociale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici