Rootkit open-source e malware: la frontiera del cyber spionaggio

Un attore ritenuto connesso alla Cina ha messo in campo tecniche di evasione, persistenza e movimenti laterali dimostrando una profonda comprensione delle infrastrutture tecnologiche e delle vulnerabilità esistenti.

È la persistenza a lungo termine finalizzata ad attività di cyber spionaggio il principale obiettivo di un threat actor cinese monitorato da Mandiant e specializzato nell’uso di malware per macchine virtuali VMware ESXi. Peculiarità delle attività monitorate sono lo sfruttamento di vulnerabilità zero-day e l’impiego di malware personalizzati.

Tutto è iniziato a settembre 2022, quando furono scoperti malware negli hypervisor ESXi. Le indagini di Mandiant portarono a riscontrare numerose intrusioni, tutte condotte da uno stesso gruppo identificato come UNC3886. Le vittime erano organizzazioni strategiche dei settori governativo, telecomunicazioni, tecnologia, aerospaziale, difesa, energia e servizi pubblici, situate in Nord America, Sud-Est asiatico e Oceania, Europa e Africa.

La prima analisi dettagliata è stata pubblicata da Mandiant a gennaio 2023: riguardava l’impiego di un exploit per una vulnerabilità ora risolta in FortiOS. Poco dopo, a marzo 2023, emersero i dettagli di un ecosistema di malware personalizzato utilizzato su dispositivi Fortinet compromessi. Inoltre, l'indagine a quei tempi rivelò la compromissione di soluzioni VMware finalizzate a ottenere l'accesso alle macchine virtuali guest.

Con il proseguimento delle indagini ha confermato che il theat actor in questione opera in modo sofisticato, cauto ed evasivo, impiegando diverse soluzioni stratificate di persistenza per garantire la ridondanza e mantenere l'accesso nel tempo agli ambienti compromessi. I meccanismi di persistenza hanno coinvolto dispositivi di rete, hypervisor e macchine virtuali, garantendo canali alternativi anche nel caso in cui le attività principali fossero state rilevate ed eliminate. Dalle indagini è emerso altresì che, a seguito dell'intrusione, negli ambienti compromessi venivano impiegati rootkit, malware, backdoor SSH e altro.

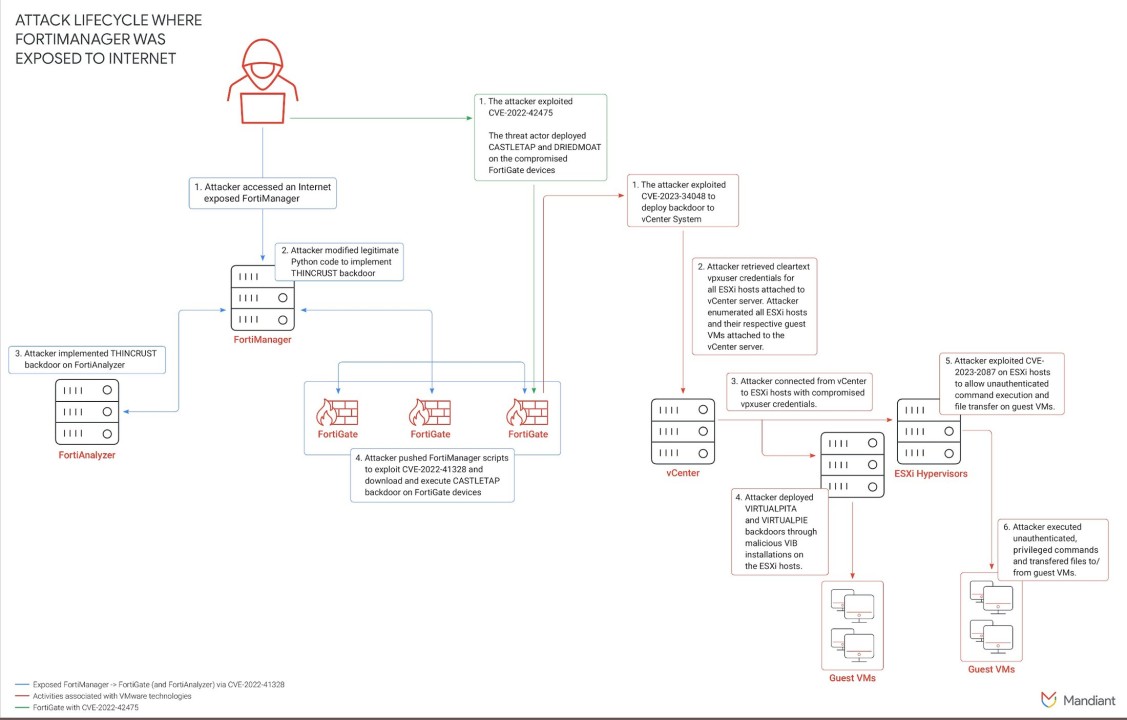

La catena di attacco

La catena di attacco

A gennaio 2024 la stessa Mandiant ha pubblicato un post in cui descriveva le attività di UNC3886 avviate fin dal 2021 in relazione allo sfruttamento della vulnerabilità CVE-2023-34048 di VMware vCenter. Tale attività permetteva l'esecuzione di comandi da remoto su server vCenter vulnerabili, da parte di utenti non autenticati. In questi casi, pochi minuti dopo il crash del servizio, Mandiant rilevava il dispiegamento di backdoor. Oltre alla CVE soprannominata, gli attaccanti sfruttavano altre tre vulnerabilità zero-day per ottenere l’accesso ai server vCenter e successivamente ai server ESXi gestiti.

I rootkit open-source

A questo punto gli attaccanti avevano il pieno controllo delle macchine virtuali guest che condividevano lo stesso server ESXi del server vCenter. Potevano pertanto installare sulle macchine virtuali due rootkit open-source soprannominati Reptile e Medusa, per mantenere l'accesso ed evitare la detection. Più nel dettaglio, Reptile è un rootkit open-source per Linux che fornisce accesso backdoor a un sistema. Offre funzionalità di backdoor comuni, come l'esecuzione di comandi e il trasferimento file, offre anche funzionalità di ghosting che permettono all'attaccante di accedere e controllare gli endpoint infetti. Medusa è un rootkit open-source che ha capacità di registrare le credenziali utente a seguito delle autenticazioni riuscite, così da agevolare i movimenti laterali.

I malware

Come accennato, UNC3886 fa anche uso di malware, come per esempio Mopsled e Riflespine, che sfrutta GitHub e Google Drive come canali di comando e controllo. Nel primo caso si tratta di una backdoor modulare basata su shellcode che ha la capacità di comunicare con il suo server C2 tramite HTTP o sfruttando un protocollo binario personalizzato su TCP. La funzionalità principale di Mopsled è aumentare le proprie capacità recuperando plugin dal server C2.

Riflespine è una backdoor cross-platform che sfrutta Google Drive per trasferire file ed eseguire comandi. Adotta la libreria CryptoPP per implementare l'algoritmo AES impiegato per cifrare e decifrare i dati trasmessi tra una macchina infetta e l'attaccante.

Quello che emerge chiaramente dalle indagini di Mandiant sono la complessità e la sofisticazione messa in atto da questi attaccanti, che sfruttano tecniche di evasione, persistenza e movimenti laterali dimostrando una profonda comprensione delle infrastrutture tecnologiche e delle vulnerabilità esistenti. Sul blog di Mandiant sono pubblicati gli Indicatori di Compromissione e tutte le informazioni tecniche necessarie per una difesa efficace.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici