Falla regreSSHion per Linux: il patching è urgente

Scoperta una vulnerabilità critica che può consentire agli attaccanti di ottenere l'esecuzione di codice remoto (RCE) non autenticato come root su sistemi Linux basati su glibc.

Si chiama regreSSHion la nuova vulnerabilità critica che potrebbe aprire a pericolose violazioni ai danni di oltre 14 milioni di istanze Linux esposte a Internet. Il rischio non è remoto, dato che è già disponibile un Proof of Concept. Parliamo di una vulnerabilità di tipo “Unauthenticated Remote Code Execution” nel server OpenSSH nelle distribuzioni Linux che utilizzano la libreria GNU C Library (glibc) come interfaccia tra il kernel del sistema operativo e le applicazioni utente (glibc-based). Il CVE assegnato a questa vulnerabilità è il CVE-2024-6387, a cui corrisponde un punteggio CVSS di 8.1.

La vulnerabilità

Il nome “regreSSHion” è dovuto al fatto che la falla deriva dalla reintroduzione di una criticità risolta, ossia la CVE-2006-5051 risalente al 2006. Una regressione in questo contesto significa che una vulnerabilità, una volta chiusa, è riapparsa in una versione successiva del software - cosa che in genere accade a causa di modifiche o aggiornamenti che inavvertitamente reintroducono il problema. Nello specifico di questo caso, la regressione è in circolazione dall'ottobre 2020 (OpenSSH 8.5p1).

Tecnicamente, lo sfruttamento di regreSSHion implica una “race condition” nel gestore del segnale SIGALRM nella configurazione predefinita del server di OpenSSH (sshd). Se si concludesse con successo (come nel proof of concept ideato dai ricercatori di sicurezza), potrebbe permettere a più processi l’accesso e la manipolazione di risorse condivise in maniera non controllata. L’attaccante otterrebbe l'esecuzione di codice remoto (RCE) non autenticato come root su sistemi Linux basati su glibc.

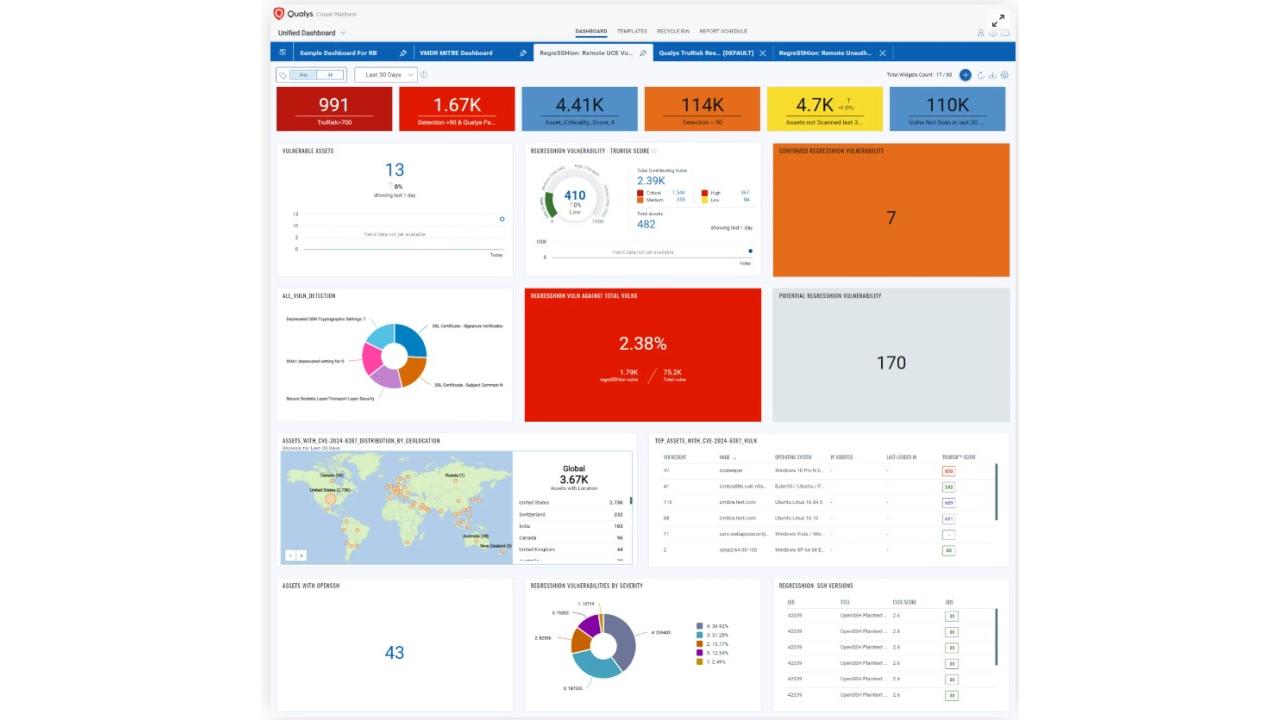

La scoperta di regreSSHion è merito dei ricercatori della Qualys Threat Research Unit (TRU), che hanno anche usato i motori di ricerca Censys e Shodan per rilevare le istanze potenzialmente vulnerabili esposte a Internet: ne sono emerse oltre 14 milioni, il che rende questa falla grave e critica, soprattutto per le aziende che si affidano ampiamente a OpenSSH per la gestione dei server remoti. L’applicazione della patch è urgente in quanto, come sottolinea il CSIRT in una nota, risulta disponibile in rete un Proof of Concept (PoC) per lo sfruttamento di questa vulnerabilità.

Che cos’è OpenSSH

OpenSSH (Open Secure Shell) è una suite di utility di rete basate sul protocollo Secure Shell (SSH), che garantisce una comunicazione sicura su reti non protette grazie all’impiego di varie tecnologie di crittografia. Si tratta di uno strumento essenziale per la gestione remota del server e i trasferimenti sicuri di dati, noto e apprezzato per le ampie funzionalità di sicurezza e autenticazione ed è standard su più sistemi Unix-like, inclusi macOS e Linux.

L'implementazione di OpenSSH ha fra i suoi maggiori pregi la scalabilità e la capacità di applicare solidi controlli di accesso e protezione di un ampio ventaglio di processi automatizzati in vari ambienti, fra cui backup, elaborazione batch alle complesse pratiche DevOps, eccetera. Stiamo quindi parlando di un punto di riferimento per la sicurezza software. Proprio per tutti questi pregi riconosciuti, e per il ruolo critico a cui è chiamato OpenSSH, la presenza di una falla è motivo di forte preoccupazione.

In particolare, a doversi mobilitare per alzare le difese sono le aziende con attive le seguenti versioni OpenSSH e a queste condizioni:

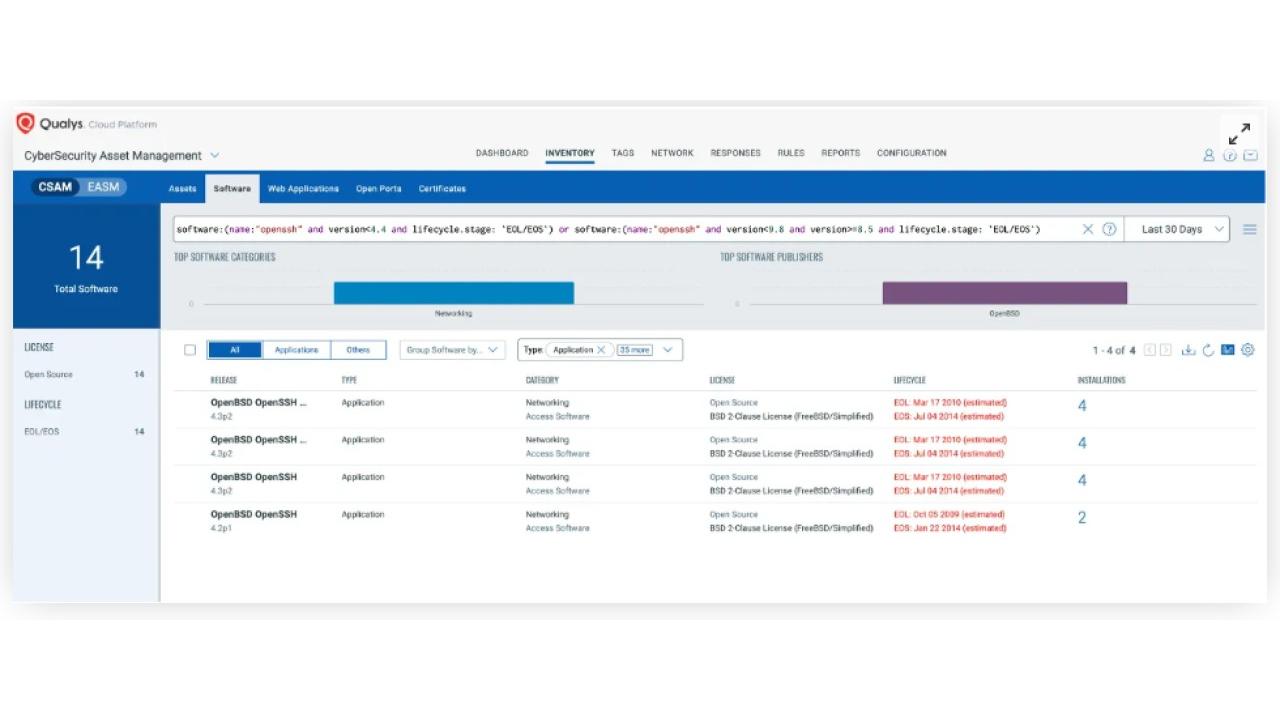

- Le versioni OpenSSH precedenti alla 4.4p1, a meno che non sia stata precedentemente installata la patch per le vulnerabilità CVE-2006-5051 e CVE-2008-4109.

- La vulnerabilità riemerge nelle versioni dalla 8.5p1 fino (ma non inclusa) alla 9.8p1.

Invece non sono vulnerabili le versioni dalla 4.4p1 alla 8.5p1 grazie all’inclusione della patch per la falla CVE-2006-5051. Anche i sistemi OpenBSD non sono affetti da questo bug, dato che OpenBSD ha sviluppato una tecnica nel 2001 che previene questa vulnerabilità.

I potenziali rischi della mancata applicazione della patch

Gli esperti di Qualys hanno sottolineato nella propria pubblicazione che questa vulnerabilità, se sfruttata, può portare alla compromissione totale del sistema. L’attaccante può eseguire codice arbitrario con i privilegi più elevati, installare malware, manipolare dei dati e creare backdoor per l'accesso persistente. Ancora, può agevolarsi i movimenti laterali per utilizzare un sistema compromesso come punto d'appoggio per raggiungere e sfruttare altri sistemi vulnerabili all'interno dell'organizzazione.

Inoltre, ottenere l'accesso root consentirebbe agli attaccanti di aggirare soluzioni di sicurezza come firewall, sistemi di rilevamento delle intrusioni e procedure di registrazione, coprendo le tracce della propria attività. Si aprirebbe quindi lo spettro della fuga di dati, incluse informazioni sensibili o brevetti.

La buona notizia è che regreSSHion è difficile da sfruttare e richiede più tentativi per un attacco riuscito. Tuttavia, il deep learning potrebbe andare in aiuto degli attaccanti fornendo loro un vantaggio sostanziale nello sfruttamento del bug.

Le mitigazioni

Gli esperti di Qualys evidenziano la necessità di un approccio stratificato alla difesa. Il primo passaggio caldeggiato è ovviamente l’installazione prioritaria della patch. È quindi consigliato un controllo avanzato degli accessi SSH attraverso controlli basati sulla rete per ridurre al minimo i rischi di un attacco. Sarebbe poi l’ideale applicare una segmentazione della rete e una soluzione di rilevamento delle intrusioni. Il primo consiglio volge a suddividere le reti in parti più piccole per limitare i movimenti laterali all'interno di ambienti critici. La detection è invece importante per monitorare l’infrastruttura e allertare in concomitanza con qualsiasi attività insolita che possa indicare tentativi di sfruttamento. Tutti i dettagli tecnici sono reperibili a questo link.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici