Ransomware Eldorado colpisce Windows e VMware ESXi

Un Ransomware-as-a-Service cross-platform in circolazione da marzo 2024 ha già mietuto almeno 16 vittime, di cui due in Italia.

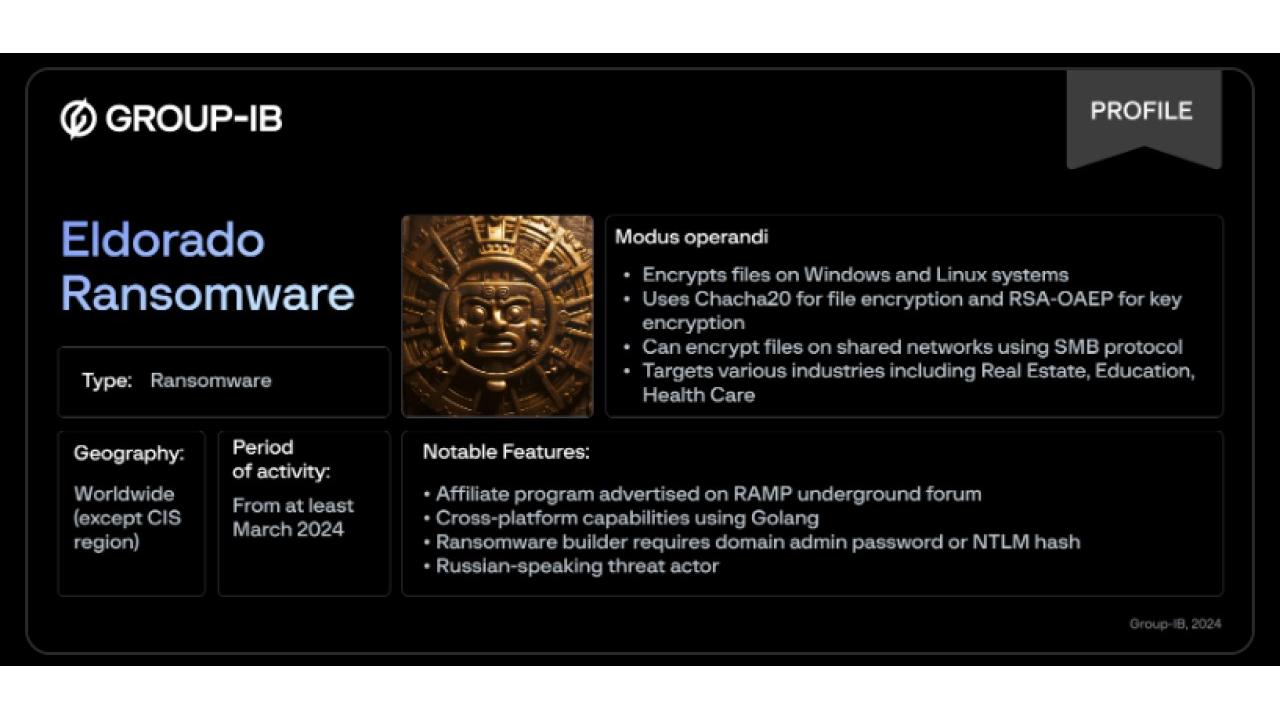

Si chiama Eldorado il nuovo Ransomware-as-a-Service scoperto a marzo 2024. Stando al report ufficiale pubblicato dai ricercatori di Group-IB, si tratta di una minaccia significativa perché viene fornito con varianti crittografiche sia per VMware ESXi che per Windows. Finora sono state associate a questo gruppo almeno 16 vittime, di cui 2 in Italia, nei settori immobiliare, educativo, sanitario e manifatturiero.

Il crescente ruolo del RaaS

Quella a cui si sono trovati davanti i ricercatori non è una sorpresa: è noto da tempo che il panorama del crimine informatico è in continua evoluzione e che le operazioni RaaS sono fiorenti, sofisticate e organizzate al pari delle imprese legittime. In particolare, parliamo di programmi di affiliazione che reclutano persone con competenze specifiche da impiegare nella realizzazione di specifiche fasi di attacchi ransomware contro le aziende.

Proprio per questa crescente importanza del RaaS, Group-IB sta monitorando il darkweb dal 2022 nel tentativo di intercettare programmi RaaS. Solo nel primo anno ha scovato 27 annunci su forum vari, con una crescita del 50% rispetto all'anno precedente: una percentuale che dà ampiamente l’idea della crescente domanda di affiliati qualificati.

Eldorado

Proprio nel corso di questa attività i ricercatori si sono imbattuti in un annuncio sul forum RAMP - particolarmente popolare nell’ambito delle persone dedite al ransomware - che riguardava un nuovo programma di affiliazione, pubblicizzato come Eldorado. Era appunto marzo 2024 e i ricercatori di Group-IB ne hanno approfittato per infiltrarsi nel gruppo Eldorado e collezionare informazioni.

La persona che rappresentava il gruppo era di lingua russa, pubblicizzava un nuovo locker e un loader, e invitava utenti con capacità di pentesting a unirsi al team. A differenza di altri ceppi di ransomware basati su codice trafugato, Eldorado sembra essere sviluppato da zero in maniera autentica. Il malware si presenta nelle due varianti Windows e Linux: una capacità cross-platform che non è unica nel suo genere ma che preoccupa per la versatilità delle vittime potenziali. Come spesso accade, questo dualismo è ottenuto grazie all’impiego del linguaggio di programmazione Golang.

Eldorado utilizza l'algoritmo di cifratura Chacha20 per la crittografia dei file e l’algoritmo RSA-OAEP per la cifratura delle chiavi. La versione per Linux supporta solo l'argomento -path, che permette di cifrare i file nella directory specificata. L'algoritmo di cifratura rimane lo stesso della versione per Windows, sottolineando l'efficacia della sua architettura cross-platform. Durante il processo di creazione, gli affiliati possono personalizzare vari parametri, tra cui le reti target, il contenuto del messaggio di riscatto e persino le credenziali di amministratore.

Dal lancio del programma di affiliazione a marzo 2024, Eldorado ha colpito 16 aziende in vari paesi e settori. Gli Stati Uniti sono stati il paese più colpito con 13 attacchi, seguiti da Italia e Croazia. Il settore immobiliare è stato il più bersagliato, seguono quelli di istruzione, servizi professionali, assistenza sanitaria e manifacturing. I ricercatori hanno pubblicato tutti i dettagli tecnici, inclusi gli IoC.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici