Ticketmaster, Santander e gli altri: un data breach che ha molto da insegnare

Ticketmaster si unisce all’elenco delle vittime seguite alla violazione delle istanze dei clienti Snowflake. Che cos’è successo e perché.

I codici a barre di 166.000 biglietti del Taylor Swift Eras Tour venduti da Ticketmaster sono stati pubblicati online. Quelli di altri eventi rischiano di esserlo se l’azienda non pagherà un riscatto salato. La notizia è di questi giorni ma è legata a un data breach che si è verificato mesi fa e che coinvolge una lunga serie di vittime, a partire da Snowflake. Ed è interessante perché è un esempio lampante (non l’unico ovviamente) dell’effetto domino che può andare in scena a seguito di una leggerezza nella gestione dell’accesso ai dati. Riavvolgiamo quindi il nastro e ripartiamo dall’inizio.

Snowflake

Era il 26 maggio quando i ricercatori del vendor di cybersecurity Hudson Rock ebbero una conversazione su Telegram con un threat actor che rivendicava l’hacking di Ticketmaster e banca Santander, rivelando che i dati di accesso usati erano frutto di un data breach di Snowflake, una società di data warehousing multi-cloud utilizzata per archiviare e analizzare grandi quantità di dati strutturati e non strutturati. Il 31 maggio gli stessi ricercatori denunciarono pubblicamente l’accaduto e l’affermazione sembrò credibile, dato che la BBC lo stesso giorno riportò la notizia dell’hacking ai danni di banca Santander.

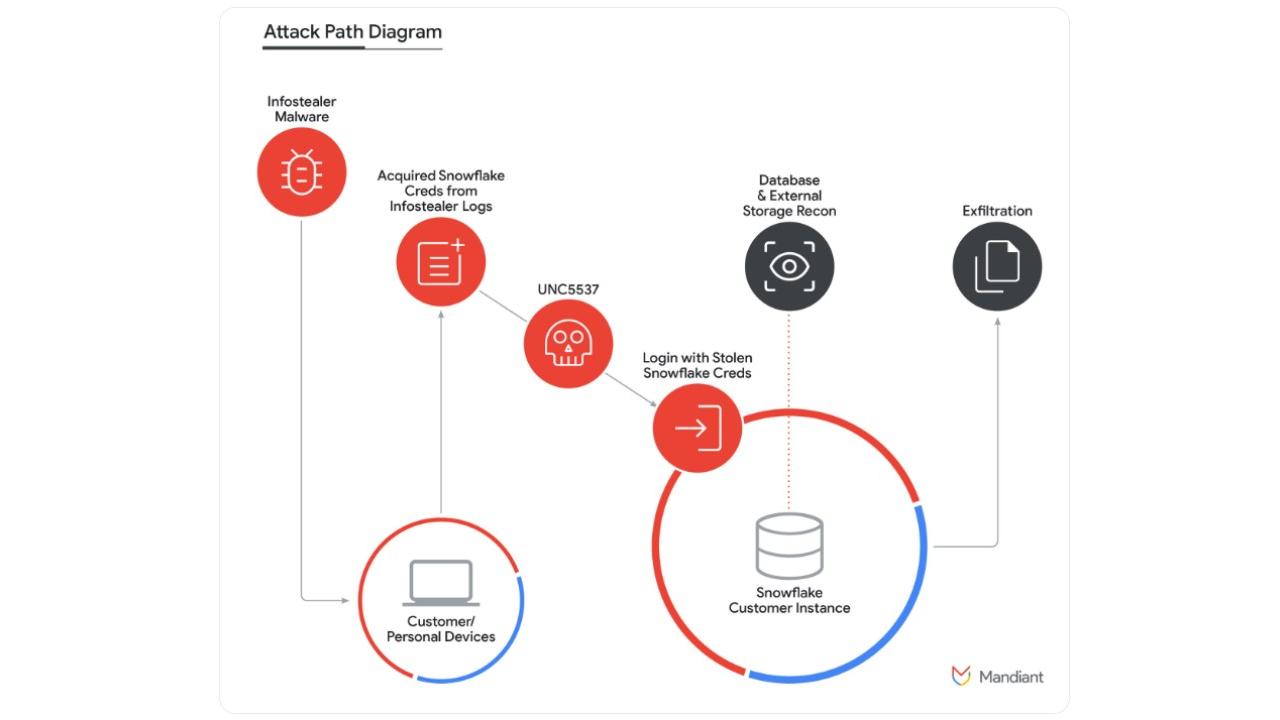

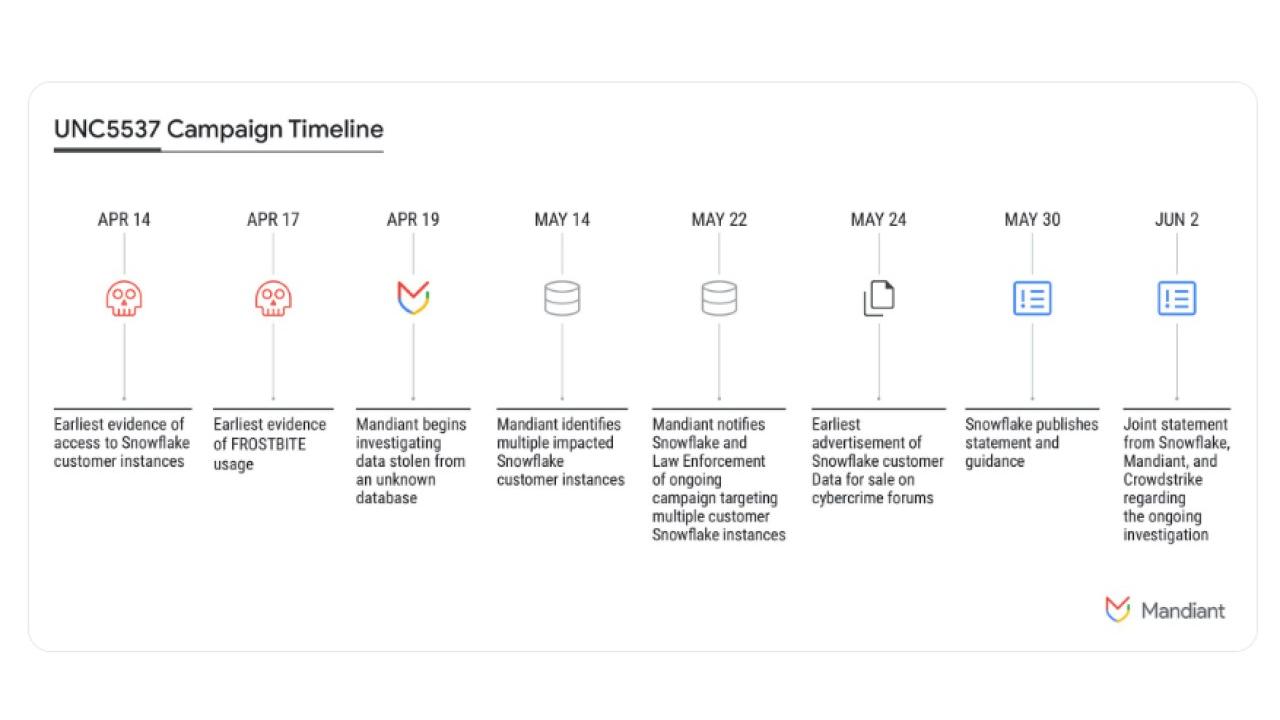

Ai tempi Mandiant stava già conducendo indagini nell’infrastruttura di Snowflake perché, come riporta nel proprio blog, "nell'aprile 2024 aveva ricevuto informazioni circa record di database provenienti da una istanza Snowflake di una vittima. Avvisata la vittima, Mandiant è stata incaricata di indagare su un sospetto furto di dati e ha appurato che l'istanza Snowflake dell'organizzazione era stata compromessa da un threat actor che utilizzava credenziali ServiceNow precedentemente rubate tramite più campagne di malware infostealer.

I cyber criminali – successivamente identificati come UNC5537 – si erano serviti di queste campagne per infettare sistemi non di proprietà di Snowflake. Una volta ottenuto l'accesso agli account hanno potuto accedere alle istanze dei clienti interessati ed esportare un volume significativo di dati.

Il 22 maggio 2024, al termine delle indagini, Mandiant ha contattato Snowflake e ha iniziato a informare le potenziali vittime.

Un data breach di enorme portata

La piattaforma di Snowflake è utilizzata da quasi 10mila clienti, tra cui alcune delle più grandi aziende in tutto il mondo, come Adobe, AT&T, Capital One, Doordash, HP, Instacart, JetBlue, Kraft Heinz, Mastercard, Micron, NBC Universal, Nielsen, Novartis, Okta, PepsiCo, Siemens, US Foods, Western Union, Yamaha e molte altre. Alla data del 10 giugno, Mandiant e Snowflake avevano notificato circa 165 aziende glienti di Snowflake potenzialmente esposti.

Che fine hanno fatto i dati? È qui che si chiude il cerchio. UNC5537, al pari di centinaia di altri threat actor, è motivato finanziariamente. Con il bottino accumulato, sistematicamente sta compromettendo le istanze dei clienti di Snowflake utilizzando credenziali rubate, pubblicizzando i dati delle vittime proponendoli per la vendita nel darkweb e ha avviato una serie di estorsioni.

Ticketmaster, Santander e gli altri

Veniamo così alle notizie di questi giorni. Ticketmaster ha confermato che i suoi sistemi sono stati violati. Gli attaccanti sostengono di essere in possesso di informazioni sensibili (nomi, indirizzi, numeri di telefono e dettagli di pagamento) di 560 milioni di clienti del sito. La società a cui fa capo Ticketmaster, Live Nation Entertainment, ha depositato presso la Securities and Exchange Commission statunitense una dichiarazione in cui spiega che sta collaborando con le forze dell’ordine. Il Guardian ha aggiunto che il gruppo criminale ha pubblicato un annuncio su un forum di hacker per la vendita di un gruppo parziale di dati, che include anche i dettagli delle risorse umane del personale, a un prezzo di 2 milioni di dollari.

Secondo quanto riportato da BleepingComputer, Le aziende che hanno confermato di aver subito il furto di dati dai loro account Snowflake includono Neiman Marcus, Los Angeles Unified School District, Advance Auto Parts, Pure Storage e Santander. Inoltre, nella documentazione che gli attaccanti hanno consegnato a Hudson Rock emerge che ci sono oltre 2.000 istanze dei clienti relative ai server europei di Snowflake.

Una morale importante

Nel blog in cui ragguaglia sulle indagini, Mandiant ha rivelato che l’attività condotta da UNC5537 ha portato a numerose compromissioni grazie a tre fattori principali:

- Gli account violati non erano configurati con l’abilitazione dell'autenticazione a più fattori.

- Le credenziali identificate nell'output del malware infostealer erano ancora valide, in alcuni casi anni dopo essere state rubate, e non erano state aggiornate.

- Le istanze dei clienti Snowflake interessate dal data breach non erano configurate per consentirne l'accesso solo da posizioni attendibili.

Non solo. L’attività di UNC5537 contro i clienti Snowflake non è il risultato di TTP particolarmente nuovi o sofisticati, ma della crescita del mercato degli infostealer da una parte, e delle mancate opportunità di protezione delle credenziali da parte delle vittime.

Non ultimo, l'ampio impatto di questa campagna sottolinea la necessità impellente di monitorare le credenziali, di applicare universalmente l'autenticazione a più fattori e l'accesso sicuro ai dati, di limitare il traffico verso posizioni critiche e allestire sistemi di allerta efficaci in caso di tentativi di accesso anomali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici