Offuscamento e pressing: le tattiche del ransomware HardBit

Una ricerca di Cybereason mette in luce nuove tattiche, tecniche e procedure del gruppo ransomware HardBit.

Sofisticate tecniche di offuscamento, pressing sulle vittime con la minaccia di ulteriori attacchi, disattivazione delle difese informatiche sono alcuni dei tratti distintivi del gruppo ransomware HardBit, monitorato dagli esperti dei Cybereason Security Services. Scoperto per la prima volta nell'ottobre 2022, questo gruppo è ormai alla versione 4.0 del codice e ha dimostrato una notevole capacità di evoluzione e adattamento.

Il focus del recente report dei ricercatori si focalizza su HardBit 4.0, in cui sono state introdotte nuove tecniche di offuscamento e protezione tramite passphrase per evitare l'analisi e la detection. In particolare, dall’analisi emerge che durante il runtime è necessario fornire una passphrase affinché il ransomware possa essere eseguito correttamente. Si tratta di una misura aggiuntiva che complica l’analisi del codice da parte dei ricercatori di sicurezza, aumentando le probabilità di successo degli attacchi. L’analisi è ulteriormente complicata da altre tecniche di offuscamento avanzate.

Il modus operandi

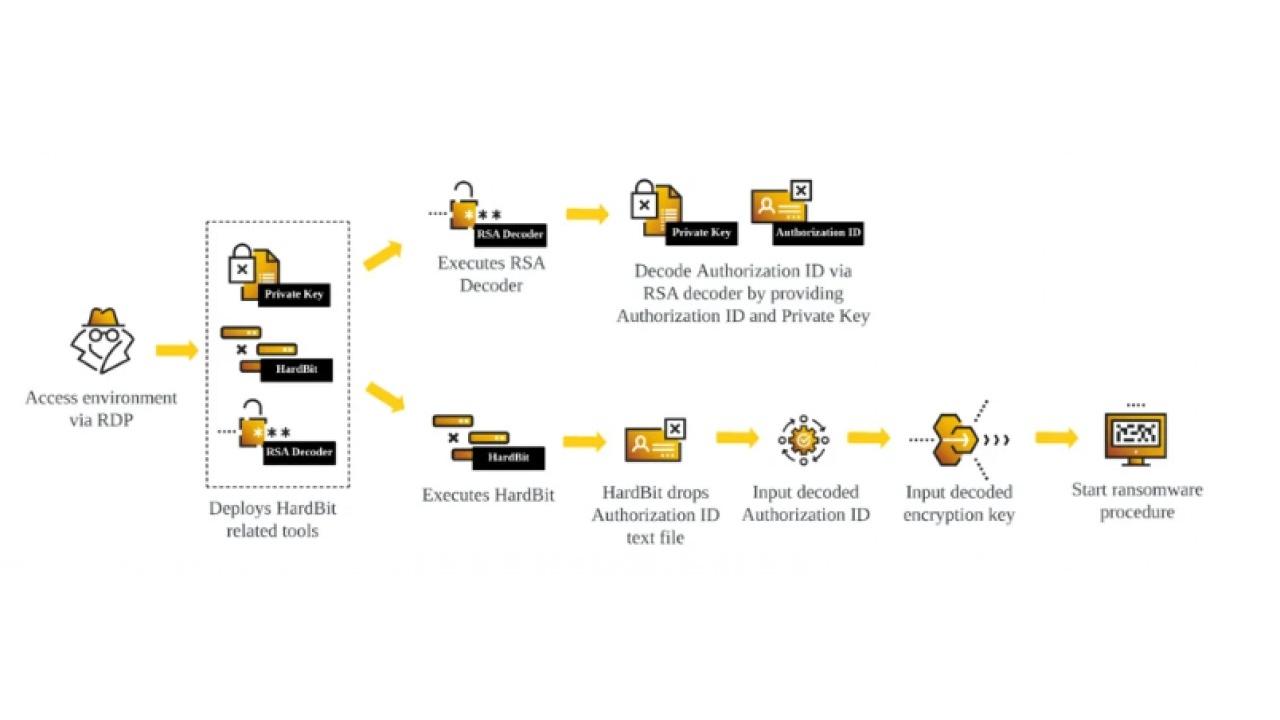

I ricercatori non sono ancora riusciti a individuare con precisione il vettore di accesso iniziale utilizzato da HardBit per compromettere gli ambienti target. Si sospetta che il gruppo utilizzi tecniche come il brute-forcing dei servizi RDP e SMB e da qui proceda con il furto delle credenziali servendosi di strumenti come Mimikatz e NLBrute.

Una volta compromesso un host, gli attaccanti eseguono il payload di HardBit e attuano una serie di azioni per abbassare le difese informatiche, prima di crittografare i dati della vittima. Fra queste c’è la disattivazione di Microsoft Defender Antivirus e di processi e servizi che potrebbero concorrere al rilevamento delle attività criminali. Inoltre, i criminali informatici attuano delle azioni per inibire il recupero del sistema.

Il ransomware HardBit viene distribuito mediante Neshta, un malware gettonato per questo tipo di attività. HardBit è disponibile sia in versione a riga di comando che con interfaccia grafica e richiede un ID di autorizzazione per essere eseguito correttamente. La versione con interfaccia grafica offre anche funzioni per cancellare i file e formattare il disco.

Estorsione e Ricatto

Catena di attacco del ransomware HardBit

Catena di attacco del ransomware HardBit

Come molti altri ransomware, anche HardBit utilizza tattiche di doppia estorsione, ma non si serve di un sito di rivendicazione. Gli attaccanti minacciano le vittime di ulteriori attacchi futuri in caso di mancato pagamento del riscatto. Riscatto che viene contrattato: i cyber criminali invitano infatti le vittime a contattarli e aprono un canale di dialogo tramite il servizio di messaggistica istantanea Tox per estorcere informazioni dettagliate sulla copertura assicurativa per negoziare l’importo del riscatto. Sul blog ufficiale di Cybereason ci sono dettagli tecnici, IoC e la mappatura MITRE ATT&CK

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici