Attacchi via email aumentati del 293% degli nella prima metà dell’anno

Il phishing resta la piaga maggiore per la difesa cyber, grazie anche all’impiego dell’AI da parte dei criminali informatici. Gli attacchi ransomware hanno ripreso a salire.

Il primo semestre del 2024 è stato caratterizzato da un incremento significativo degli attacchi sferrati tramite email. A metterlo in evidenza è il recente Acronis Cyberthreats Report H1 2024 redatto dall'Acronis Threat Research Unit, secondo cui la differenza rispetto allo stesso periodo del 2023 è del +293%. Il report è basato su dati raccolti da oltre un milione di endpoint Windows operativi in 15 Paesi ed è l’ennesima riconferma della continua evoluzione delle minacce digitali.

Gli attacchi via email

Il dato più allarmante del report riguarda l'aumento mostruoso degli attacchi tramite email. Non è una sorpresa per diversi motivi. Primo fra tutti perché la maggior parte dei criminali informatici prende di mira gli utenti in quanto anelli più deboli della catena, e questo atteggiamento è confortato da un incessante successo delle campagne. Spesso la email di phishing è il primo anello della catena di attacco di truffe finanziarie, furti di identità, furti di credenziali, attacchi ransomware, attività di spionaggio e molto altro.

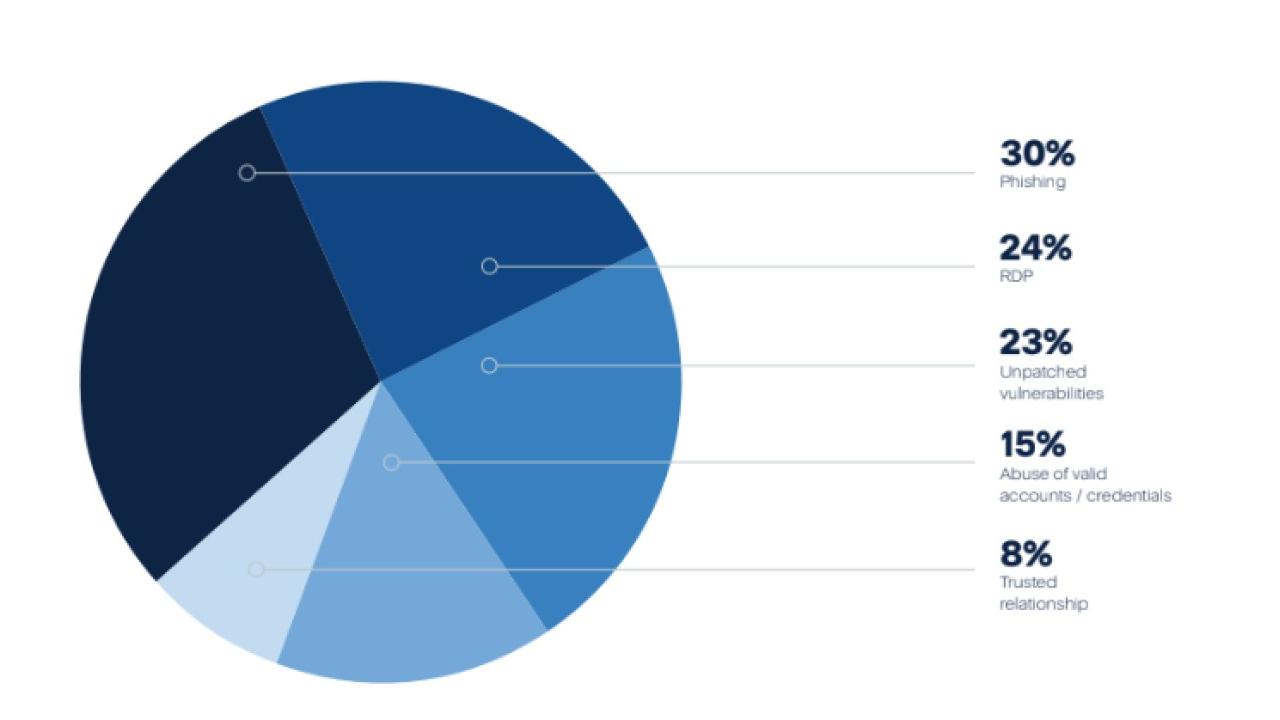

Vettori di attacco contro gli MSP

Vettori di attacco contro gli MSP

AI e attacchi

L’ingresso delle AI e in particolar modo degli LLM nell’arsenale dei criminali informatici ha permesso di comporre messaggi ancora più credibili e ingannevoli, privi di errori ortografici e di quei tratti distintivi che un tempo permettevano di identificarne la genesi dannosa. Acronis sottolinea che gli attacchi in cui si denota più di frequente lo zampino dell’AI includono le email dannose, i deepfake finalizzati agli attacchi BEC ed estorsioni, l'elusione delle verifiche KYC e la produzione di script e malware. Non solo: l’AI è sfruttata anche per la creazione di malware. In particolare, i ricercatori di Acronis hanno individuato due tipi di minacce relative all'AI: quelle generate con l'AI in cui il malware viene creato con tecniche di AI, anche se non viene utilizzata durante l'attività di attacco, o il malware basato sull'AI, che incorpora questa tecnologia nel suo funzionamento.

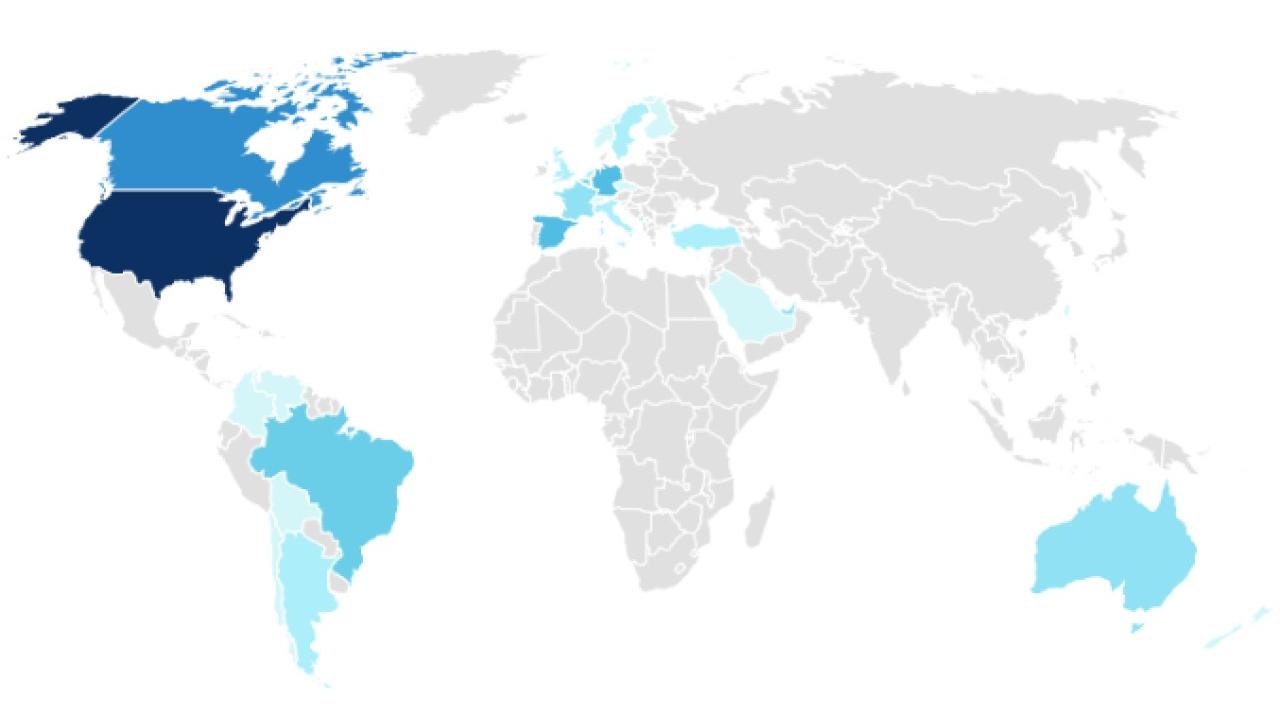

La distribuzione geografica degli attacchi

La distribuzione geografica degli attacchi

Le vittime

Compreso da dove iniziano gli attacchi, chi sono le vittime? Posto che nessuno è al sicuro e che le imprese sono sovente oggetto di attacchi, c’è una tendenza che da qualche tempo a questa parte sta emergendo e che si riallaccia al filone dei supply chain attack: le attività malevole contro gli MSP. A renderli appetibili è il fatto che l’MSP gestisce le reti dei clienti, di cui possiede credenziali e dettagli, quindi entrare nei suoi sistemi è una sorta di scorciatoia per attaccare poi un elevato numero di vittime correlate.

Nel periodo in esame, le tecniche più efficaci impiegate per violare le difese degli MSP sono state la compromissione delle credenziali, ovviamente portata avanti con attività di phishing. Per questo motivo il vendor raccomanda agli MSP di dare il giusto rilievo alla formazione del personale, oltre che alla pianificazione delle attività di incident response.

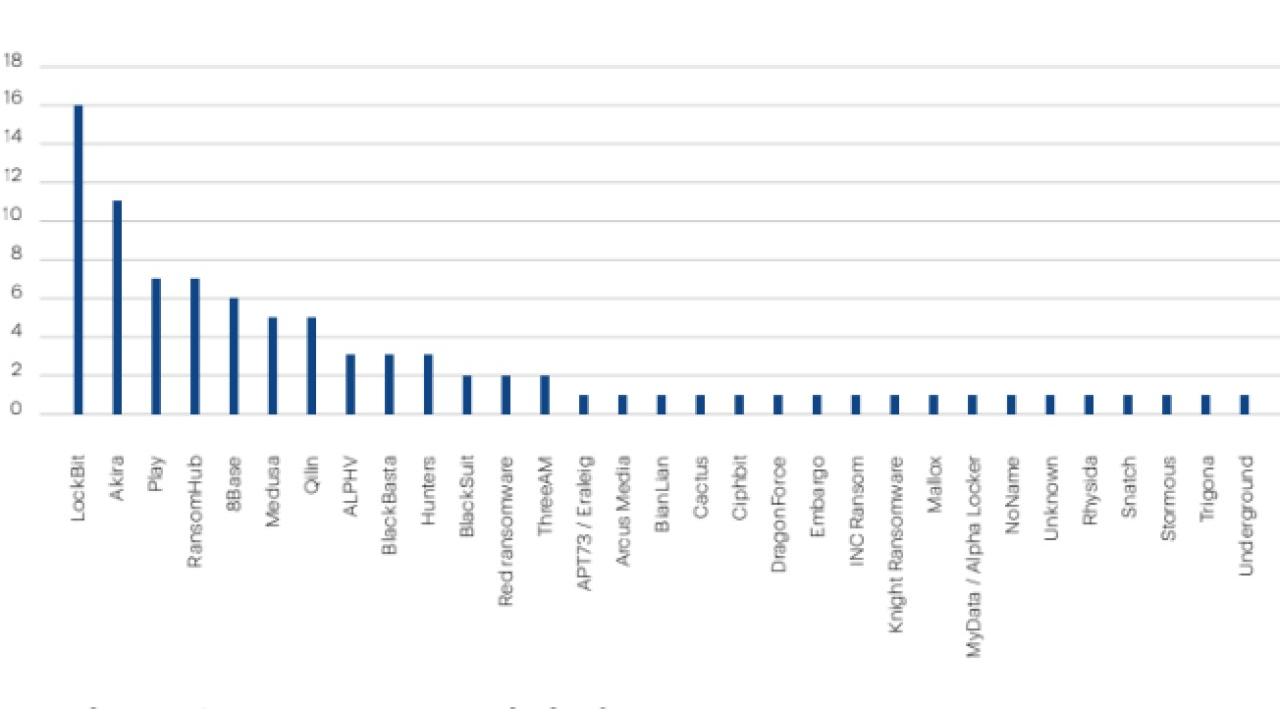

I gruppi ransomware più attivi

I gruppi ransomware più attivi

Nuovi gruppi di ransomware

Una parte interessante del report riguarda poi i nuovi gruppi ransomware. Acronis ne ha identificati 10 che hanno rivendicato 84 attacchi informatici nel periodo in esame. Il podio è costituito da LockBit, Black Basta e Play, a cui fa capo complessivamente il 35% degli attacchi. Da notare che tra l'ultimo trimestre del 2023 e il primo del 2024 i rilevamenti ransomware sono tornati a salire (+32% secondo Acronis), soprattutto ai danni delle PMI, della PA e dell’healthcare. Complessivamente gli attacchi ransomware resi pubblici nel primo trimestre del 2024 sono stati 1.048, con un aumento del 23% rispetto al primo trimestre 2023.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici