Nuovo killer EDR in mano a un noto gruppo ransomware

Un nuovo strumento che probabilmente ha matrice russa e che sfrutta sofisticate tecniche di offuscamento viene usato dal RaaS RansomHub per disattivare le protezioni EDR delle vittime.

Si chiama EDRKillShifter la nuova minaccia progettata per compromettere i sistemi di protezione degli endpoint (EDR) in uso alla piattaforma RaaS nota come RansomHub. La scoperta è stata fatta dagli analisti di Sophos, durante il monitoraggio di tentativo di attacco ransomware non andato a buon fine, che aveva l'obiettivo di installare proprio il ransomware RansomHub.

L'analisi delle attività condotte dagli attaccanti ha rivelato la presenza di EDRKillShifter, che viene descritto dagli analisti come uno strumento altamente sofisticato, che testimonia l'evoluzione delle tecniche e degli strumenti di attacco con l’obiettivo di eludere le misure di sicurezza. Proprio la crescente adozione di soluzioni EDR da parte delle aziende ha ispirato minacce come EDRKillShifter, che non è un inedito: di recente si è sentito spesso parlare di tecniche studiate appositamente per disattivare le difese informatiche, come testimoniano per esempio le novità legate a PhantomLoader e alla campagna di cryptojacking nota con il nome in codice REF4578.

EDRKillShifter è quindi da inquadrare come il rappresentante di un trend crescente che Sophos sta monitorando dal 2022, in risposta all'incremento dell'adozione delle tecnologie di difesa da parte delle potenziali vittime.

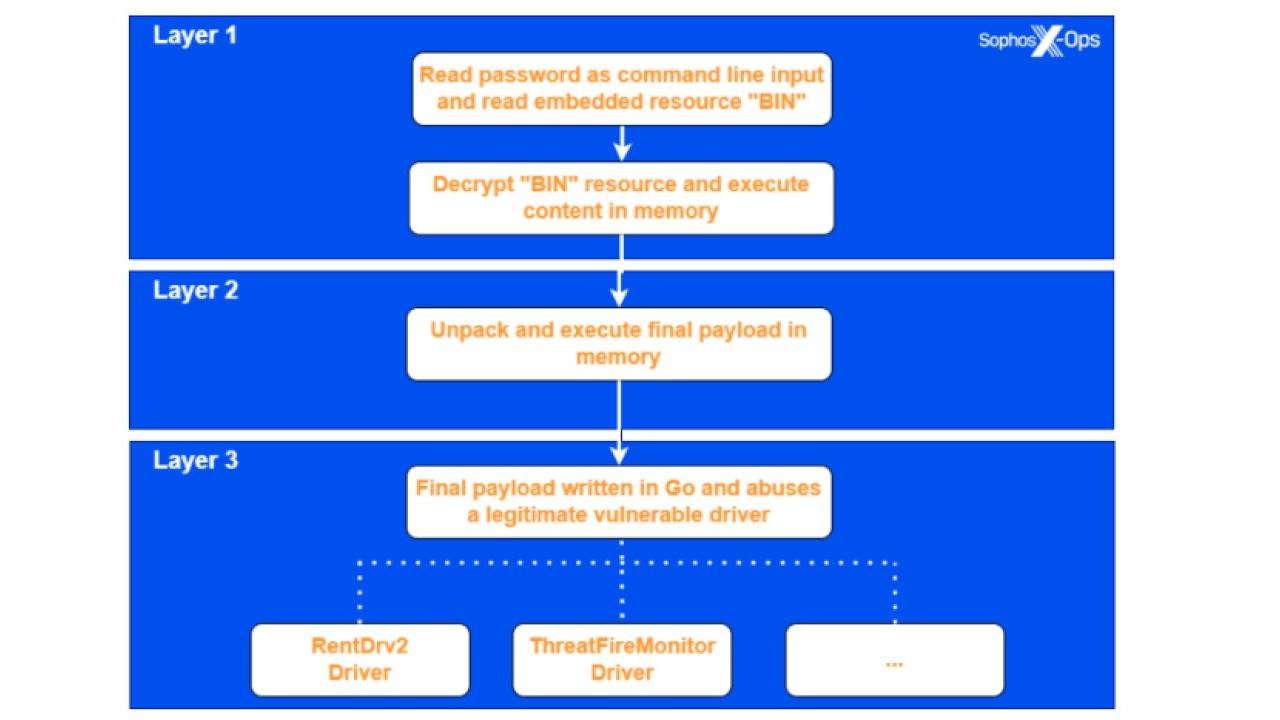

Il processo di esecuzione del loader

Il processo di esecuzione del loader

EDRKillShifter

Sophos evidenzia che rispetto alle minacce simili finora monitorate, EDRKillShifter si distingue per la sua capacità di caricare diversi payload di driver vulnerabili, in funzione delle esigenze dell'attaccante. Questo ne fa uno strumento estremamente flessibile e pericoloso.

Più nel dettaglio, EDRKillShifter funziona come un loader eseguibile, un meccanismo di consegna per un driver legittimo ma vulnerabile, in quello che è comunemente noto come BYOVD (Bring Your Own Vulnerable Driver). Il processo di esecuzione di questo strumento si articola in tre fasi principali. Nella prima l'attaccante esegue EDRKillShifter con una stringa di password, necessaria per attivare la decodifica di una risorsa incorporata chiamata BIN, che viene poi eseguita in memoria. Successivamente, il codice BIN estrae e avvia il payload finale, scritto in linguaggio Go, che sfrutta driver vulnerabili per ottenere privilegi sufficienti a disattivare le protezioni EDR.

Proprio l’impiego di una password di 64 caratteri per eseguire il codice è indicativa della cura nello sviluppo dello strumento, che ha tenuto in conto la necessità di evitare esecuzioni accidentali o analisi superficiali. Infatti gli analisti hanno appurato che se la password non viene fornita correttamente, l'esecuzione del malware fallisce.

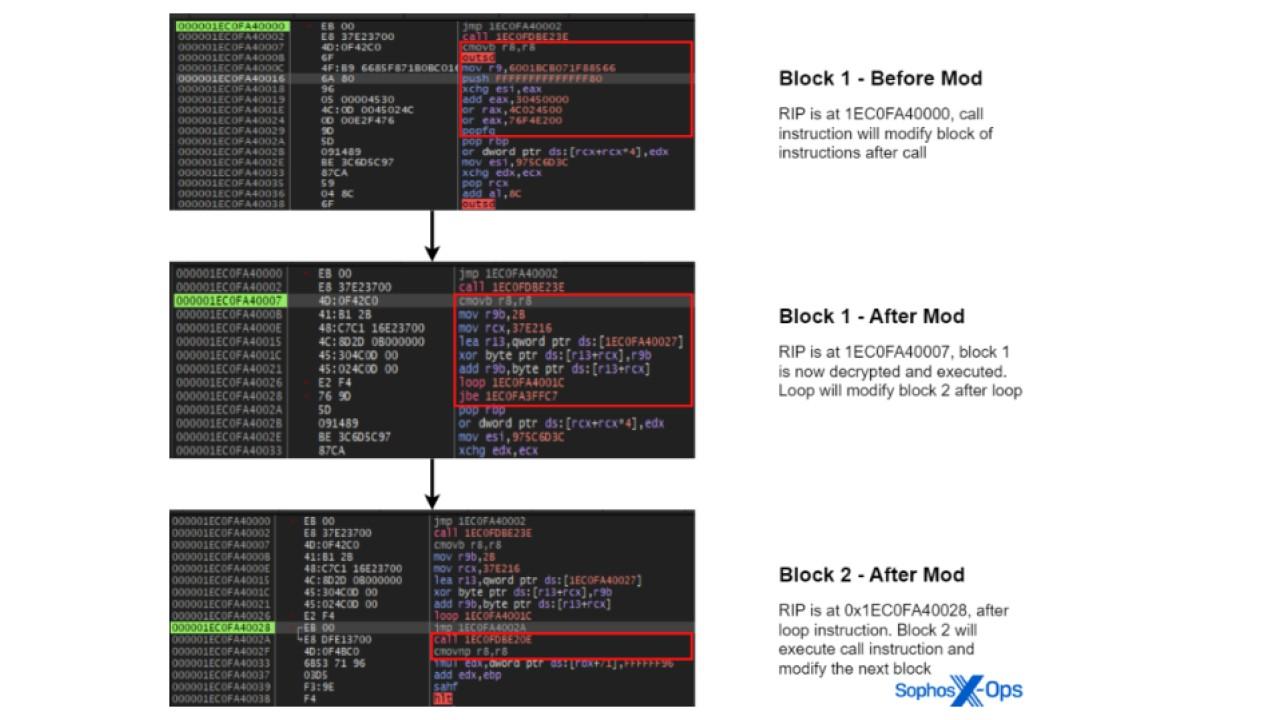

Tutti i campioni di EDRKillShifter analizzati da Sophos condividono alcune caratteristiche comuni, tra cui il nome originale del file ("Loader.exe") e la lingua impostata sul russo. Una volta eseguito con successo, EDRKillShifter carica in memoria la risorsa BIN criptata e la copia in un file temporaneo denominato "Config.ini". Questo file viene poi eliminato, e il malware prosegue con la decodifica del payload successivo utilizzando un hash SHA256 della password come chiave di cifratura. Se la cifratura ha successo, il malware crea un nuovo thread e inizia l'esecuzione del payload in memoria. Questa tecnica di auto-modifica del codice, che altera le istruzioni del programma durante il runtime, rende l'analisi del malware particolarmente complessa.

Il payload finale caricato in memoria è un killer di EDR, anch'esso scritto in Go e accuratamente offuscato, probabilmente utilizzando uno strumento open-source come gobfuscate. Con l’obiettivo di ostacolare l'analisi inversa del codice, la versione di Go e altre informazioni utili sono state rimosse o cifrate, rendendo il lavoro di analisi molto complessa.

Il codice automodificante di EDRKillShifterSophos è comunque riuscita a estrarre alcune informazioni preziose. Tutti i campioni analizzati di EDRKillShifter includono un driver vulnerabile nella sezione .data del codice. Il comportamento del malware, sebbene simile ad altri killer di EDR già noti, differisce principalmente nel driver vulnerabile utilizzato e caricato. Per esempio, uno dei campioni analizzati sfrutta un driver vulnerabile noto come RentDrv2, mentre un altro utilizza un driver chiamato ThreatFireMonitor, parte di un pacchetto di monitoraggio del sistema ormai in disuso. Entrambi i driver possono essere sfruttati utilizzando exploit proof-of-concept disponibili pubblicamente su piattaforme come GitHub.

Il codice automodificante di EDRKillShifterSophos è comunque riuscita a estrarre alcune informazioni preziose. Tutti i campioni analizzati di EDRKillShifter includono un driver vulnerabile nella sezione .data del codice. Il comportamento del malware, sebbene simile ad altri killer di EDR già noti, differisce principalmente nel driver vulnerabile utilizzato e caricato. Per esempio, uno dei campioni analizzati sfrutta un driver vulnerabile noto come RentDrv2, mentre un altro utilizza un driver chiamato ThreatFireMonitor, parte di un pacchetto di monitoraggio del sistema ormai in disuso. Entrambi i driver possono essere sfruttati utilizzando exploit proof-of-concept disponibili pubblicamente su piattaforme come GitHub.

Una ipotesi plausibile (ma da confermare) è che il loader e i payload finali siano sviluppati da attori diversi, con il loader acquistato nel darkweb e utilizzato da vari attaccanti per distribuire i propri payload BYOVD.

La difesa da attacchi che usano strumenti come quello descritto si basa sui ben noti principi di cyber hygiene, soprattutto mantenere aggiornati i sistemi e tenere una netta separazione fra privilegi di utente e amministratore, dato che questo attacco è possibile solo se l'attaccante aumenta i privilegi di cui è in possesso o se riesce a ottenere i diritti di amministratore.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici