Blocco di un attacco ransomware: l’importanza dell’MDR

Un team attento e strumenti di ultima generazione hanno permesso di bloccare un attacco del gruppo ransomware Play.

Negli ultimi anni numerosi gruppi ransomware hanno guadagnato notorietà per avere sferrato attacchi sempre più sofisticati. Uno di questi è il gruppo Play, attivo da giugno 2022 e responsabile di numerose azioni dannose contro aziende di tutto il mondo. Per contrastare attività di questo tipo, molti esperti hanno sottolineato il crescente bisogno di un monitoraggio continuo con strumenti di ultima generazione, che è sfociato in un successo crescente degli MDR (Managed Detection and Response). Per le realtà che sono ancora restie ad affidarsi a un servizio di questo tipo, riportiamo il contenuto di un articolo pubblicato sul blog di Trend Micro che narra la cronistoria di un episodio di intercettazione e blocco di un tentativo di intrusione proprio da parte di Play.

Intrusione rilevata

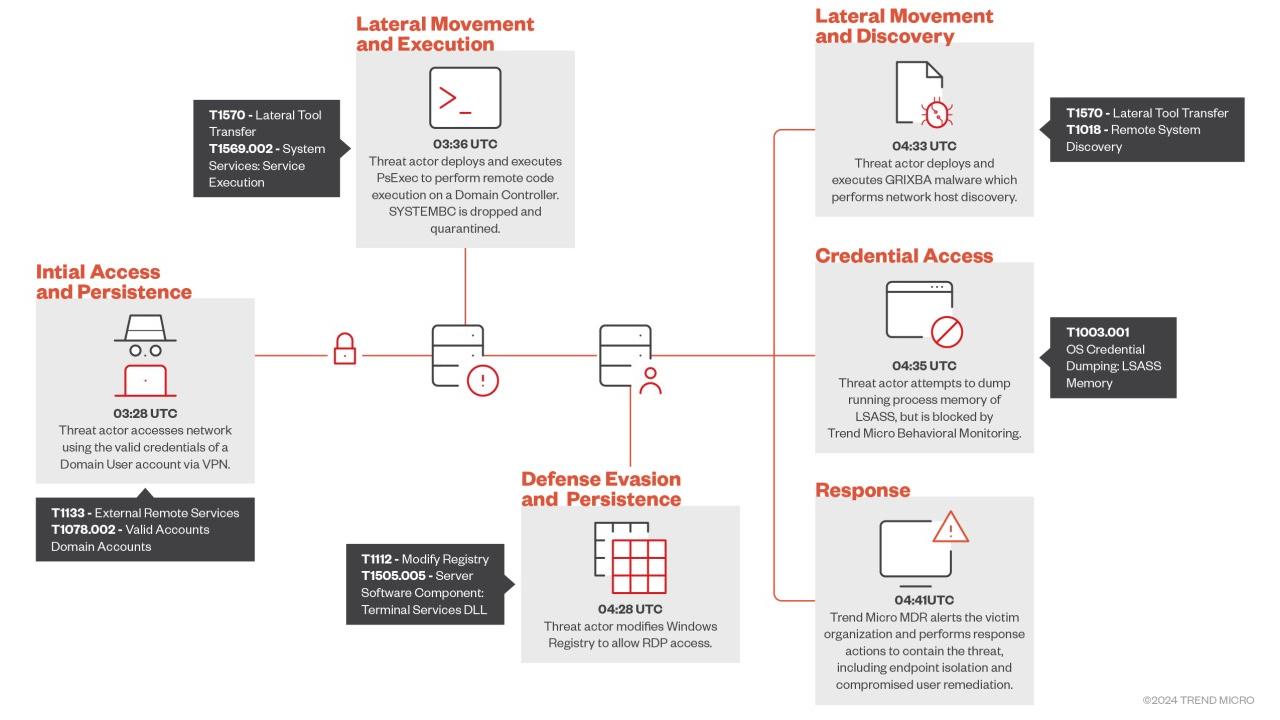

L'agent di protezione degli endpoint Apex One ha identificato un malware proxy chiamato SYSTEMBC all’interno della directory C:\Users\Public\Music di un server Windows. Era il primo segnale di una intrusione e i sistemi hanno cercato di contenerla mettendo in quarantena istantanea il file. L’attacco tuttavia non era terminato.

Gli attaccanti hanno usato strumenti legittimi fra cui PsExec (uno strumento amministrativo per l'esecuzione di comandi su sistemi remoti), trasferito dal sistema dell'attaccante al server della vittima tramite la sua VPN. PsExec è stato posizionato nella stessa directory in cui era stato caricato SYSTEMBC, indicando una strategia di attacco ben pianificata e coordinata.

La catena di attacco Fonte: Trend Micro

La catena di attacco Fonte: Trend Micro

In seguito, i threat actor hanno modificato le impostazioni del protocollo RDP cambiando un valore del registro di sistema, così da ottenere l'accesso RDP al sistema compromesso. Un passaggio che ha dimostrato chiaramente l'intenzione dell'attaccante di stabilire un controllo remoto stabile sulla macchina. Gli analisti sottolineano che questa è una comune fase preliminare che apre a ulteriori attività dannose.

Ecco quindi un ulteriore passaggio della catena di attacco: gli attaccanti hanno introdotto nel sistema compromesso lo strumento GT_NET.exe che serve per svolgere attività di ricognizione della rete. È servito per identificare una lista di dispositivi accessibili e archiviarla in un file chiamato data.zip, contenente un malware personalizzato noto come GRIXBA. Si tratta di uno strumento sviluppato dal gruppo ransomware Play per confezionare tool di attacco personalizzati, progettati su misura per evadere le difese della rete sotto attacco.

Attacco bloccato

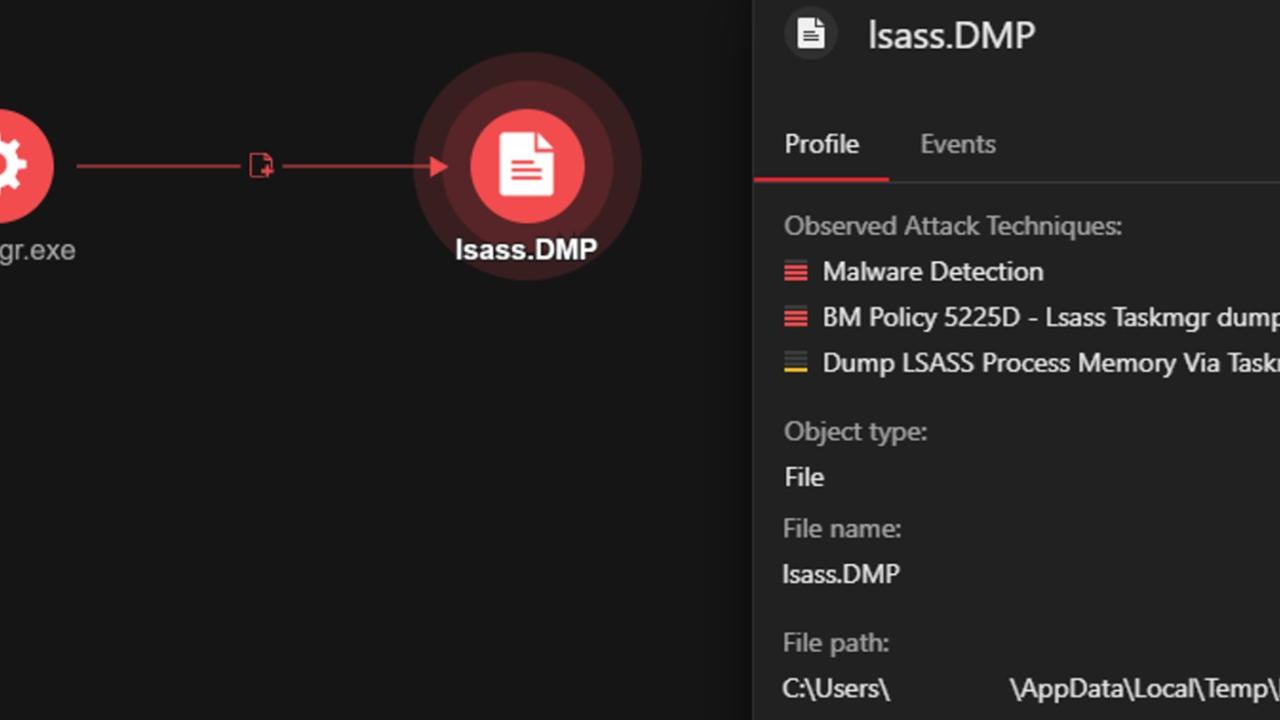

Quanto i threat actor hanno tentato di scaricare la memoria del processo LSASS, che contiene credenziali sensibili del sistema operativo, il modulo di monitoraggio comportamentale dell'agent Apex One ha bloccato con successo l’operazione. Tale modulo serve per rilevare i comportamenti anomali così da poter identificare attività sospette e grazie al suo intervento gli attaccanti non hanno potuto accedere a informazioni chiave che gli erano indispensabili per ampliare il proprio raggio di azione. L’attacco è quindi stato bloccato, scongiurando conseguenze gravi come il furto di dati o la crittografia dei file.

Identificazione e blocco del processo LSASS - Fonte: Trend Micro

Identificazione e blocco del processo LSASS - Fonte: Trend Micro

Come sottolineano gli esperti, il successo di un’azione di questo tipo è dovuto a due elementi: lo strumento difensivo di ultima generazione e il team MDR. Il monitoraggio continuo dell’infrastruttura della vittima ha permesso di individuare in modo tempestivo le attività dell'attaccante e di coordinare risposte efficaci, impedendo al gruppo Play di progredire verso fasi più gravi. Inoltre, il team ha tenuto informata la vittima in tempo reale, consentendo di adottare contromisure immediate.

Questa esperienza è pertanto una chiara dimostrazione dell'importanza di un servizio MDR che offre monitoraggio e analisi costante 24 ore su 24, 7 giorni su 7, 365 giorni l'anno, insieme a strumenti avanzati di rilevamento delle minacce e a strategie di mitigazione per ridurre il rischio di attacchi. Ovviamente si dà per assunto che siano implementate anche altre best practice, fra cui l'aggiornamento regolare dei sistemi con l'applicazione di patch, la segmentazione della rete, l'implementazione dell'autenticazione multi-fattore (MFA), il monitoraggio continuo del traffico di rete e l’esecuzione di backup periodici dei dati critici, da conservate in un luogo sicuro e isolato dalla rete principale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici