Driver vulnerabili sempre più usati negli attacchi cyber

Lo sfruttamento crescente dei driver vulnerabili per portare avanti gli attacchi cyber impone di alzare la guardia. Il patching è uno dei punti da rafforzare.

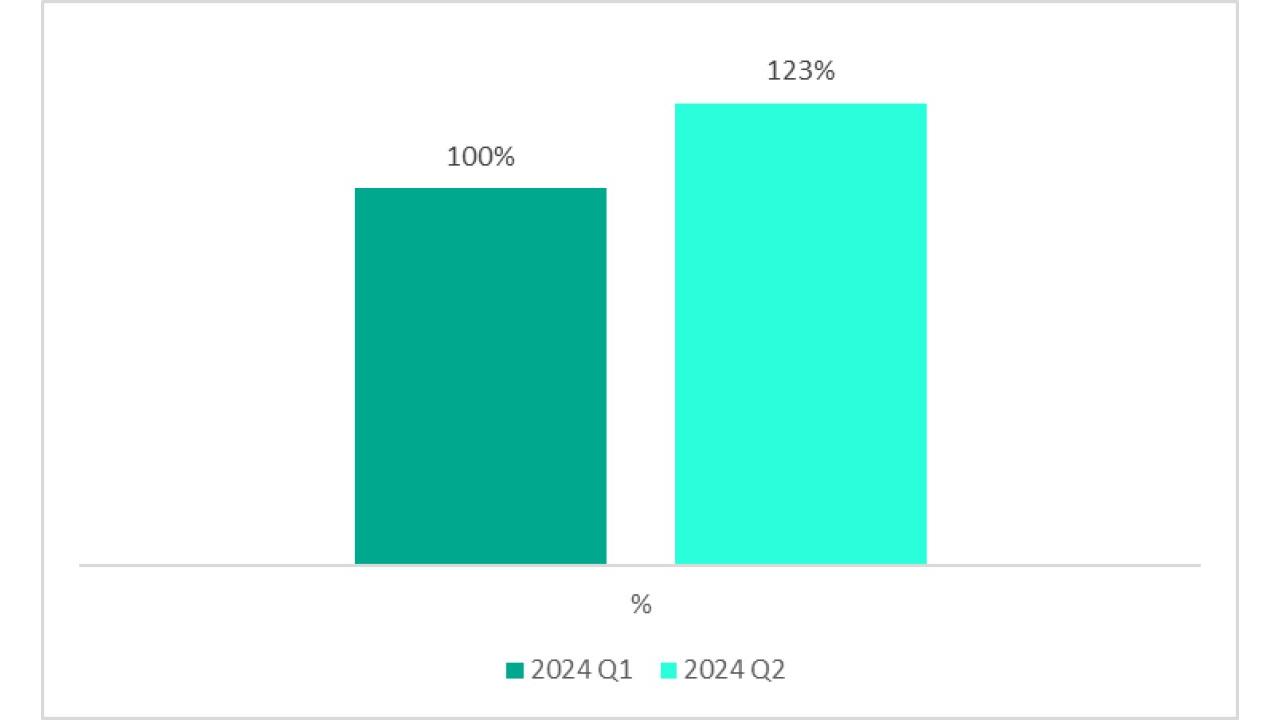

Si chiamano BYOVD (Bring Your Own Vulnerable Driver) gli attacchi che consentono agli attaccanti di disabilitare le soluzioni di sicurezza su un sistema e di ottenere privilegi elevati. Ne fa uso un numero sempre maggiore di threat actor, fra cui per esempio RansomHub e REF4578 di cui abbiamo parlato di recente. A confermare la tendenza sono gli esperti di Kaspersky, secondo cui nel secondo trimestre del 2024 gli attacchi informatici che sfruttano driver vulnerabili su sistemi Windows sono aumentati del 23% rispetto ai tre mesi precedenti.

Il dato è allarmante e mette in evidenza questa evoluzione delle tecniche di attacco che colpisce sia utenti singoli che organizzazioni. Sfruttando le vulnerabilità nei driver – software legittimi che consentono al sistema operativo di comunicare con i componenti hardware degli endpoint – gli attaccanti si aprono la strada all’installazione di ransomware, alle attività di spionaggio e sabotaggio, esfiltrazione di dati e così via.

Kaspersky chiarisce che non siamo di fronte a una novità tecnica, quanto a un’accelerazione significativa nell’utilizzo di questo approccio aggressivo, soprattutto a far data dal 2023 in poi. A favorirne la diffusione è la crescente disponibilità di strumenti online che consentono ai threat actor di sfruttare driver vulnerabili, senza che siano richieste competenze nello sviluppo di tali strumenti. Nel 2023, Kaspersky ha identificato circa 16 nuovi strumenti pubblici che permettono di sfruttare i driver vulnerabili, contro un conteggio precedente che si fermava a uno o due all'anno.

Dinamica degli attacchi che sfruttano i driver vulnerabili

Dinamica degli attacchi che sfruttano i driver vulnerabili

Driver e attacchi cyber

La natura legittima dei driver rende gli attacchi particolarmente complessi di intercettare. Anche se teoricamente sicuri, molti driver contengono vulnerabilità che possono essere sfruttate dai cybercriminali. Tipicamente la catena di attacco inizia con l'attaccante che carica un driver vulnerabile su un sistema, spesso utilizzando strumenti specifici o metodi di social engineering per superare le difese. Fatto questo, il resto è in discesa.

Alla luce di questi dati è necessario che aziende e utenti adottino misure di sicurezza adeguate per proteggere i sistemi, a partire da un attento e continuo monitoraggio degli asset. Sono poi indicati l’adozione di soluzioni avanzate di protezione, una gestione puntuale delle patch e la pianificazione di valutazioni regolari della sicurezza, che permettono di identificare e correggere le vulnerabilità prima che vengano sfruttate dagli attaccanti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici