Falle senza patch con exploit pubblici

Due vulnerabilità dei sistemi Microsoft sono senza patch, ma in rete ci sono exploit Proof of Concept che ne agevolano lo sfruttamento.

Gli attaccanti stanno già sfruttando attivamente sei delle 88 vulnerabilità che Microsoft ha pubblicato nel Patch Tuesday di agosto. Inoltre, risultano in essere delle vulnerabilità che erano già note prima della pubblicazione del 13 agosto, di cui non esiste ancora una patch e sono pubblici gli exploit PoC. Per ora nessuno le sta sfruttando, ma le cose potrebbero cambiare velocemente. Vediamo di che cosa si tratta.

Stack TCP/IP di Windows

La prima delle falle note ma senza patch su cui vogliamo puntare l’attenzione è tracciata con la sigla CVE-2024-38063, è una vulnerabilità critica di esecuzione di codice remoto (RCE) senza bisogno di autenticazione, all'interno dello stack TCP/IP di Windows. Può consentire agli attaccanti di eseguire codice arbitrario da remoto su sistemi con IPv6 (che è abilitato per impostazione predefinita), senza alcuna interazione da parte dell'utente, motivo per il quale il punteggio CVSS assegnato è di 9.8.

Il bug impatta sui sistemi operativi Windows 10, Windows 11 e Windows Server dal 2008 al 2022. Gli esperti di Orca Security spiegano nel dettaglio che questa vulnerabilità deriva da un problema di underflow di numeri interi nella gestione dei pacchetti IPv6 da parte dello stack TCP/IP di Windows. Una situazione che si verifica quando una sottrazione aritmetica restituisce un valore inferiore al limite minimo di numeri interi. Non potendo rappresentare il valore, l'applicazione entra in uno stato indeterministico aprendo di fatto la porta agli attaccanti. Lo sfruttamento comporta l’invio di richieste di rete appositamente predisposte, che possono portare anche a una compromissione completa del sistema.

Si tratta a tutti gli effetti di una vulnerabilità zero-click, il cui sfruttamento è molto probabile perché, come rivela Dark Reading, un ricercatore di sicurezza ha pubblicato su GitHub l'analisi di un codice di exploit Proof-of-Concept. L’obiettivo della pubblicazione era renderla disponibile a sviluppatori e ricercatori per lo studio, peccato che così facendo il PoC è accessibile anche da parte di cyber criminali interessati a sfruttare la falla in questione.

L’exploit che cancella le patch

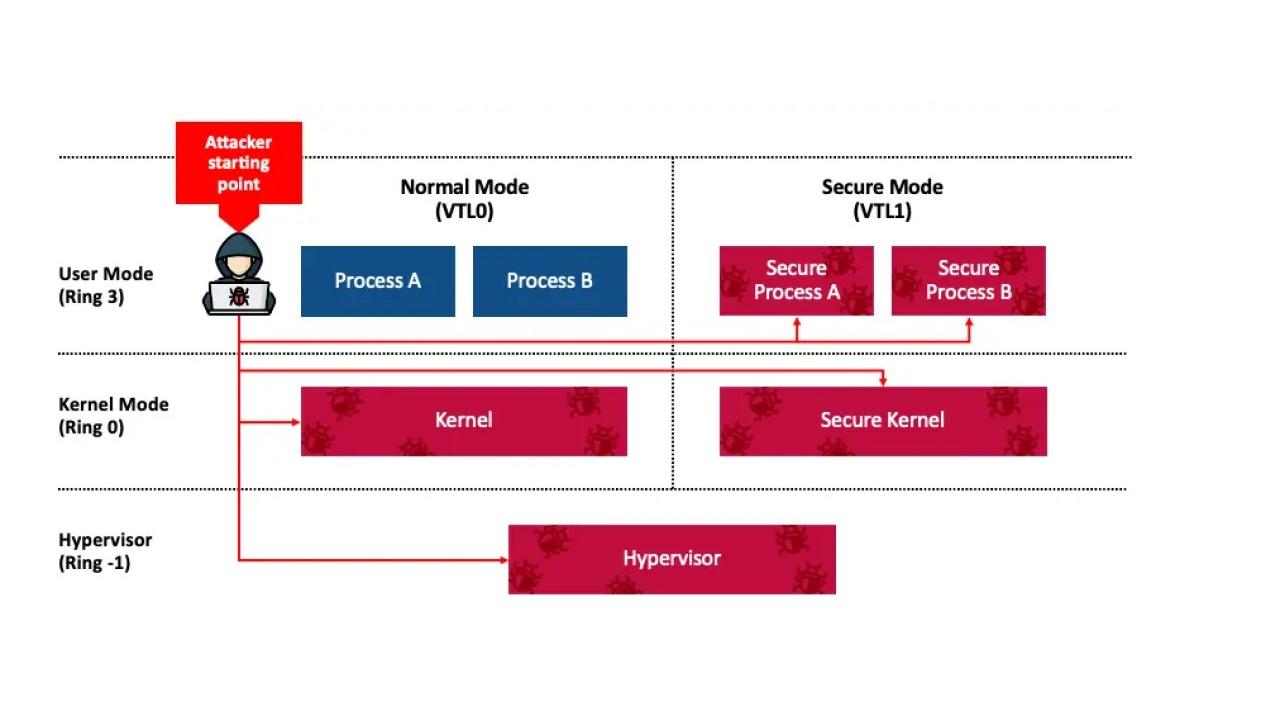

Un’altra vulnerabilità priva di patch è quella monitorata con la sigla CVE-2024-38202, che era emersa durante il recente Black Hat 2024. Secondo quanto diffuso dalla stessa Microsoft, consente a un attaccante con privilegi utente di base di reintrodurre vulnerabilità precedentemente mitigate o eludere alcune funzionalità della Virtualization Based Security (VBS). Il punteggio CVSS assegnato è di 7.3, che è un valore relativamente basso (gravità moderata) perché per lo sfruttamento l’attaccante dovrebbe ingannare un amministratore o un utente al fine di ottenere l’autorizzazione per eseguire un ripristino del sistema.

Tuttavia, l’ingegnere di Tenable Scott Caveza sostiene che se un attaccante concatenasse la falla CVE-2024-38202 con la CVE-2024-21302 (una vulnerabilità EoP che interessa Windows Secure Kernel), potrebbe eseguire il rollback degli update senza bisogno di alcuna interazione con un utente privilegiato. Posto che sia possibile anche lo sfruttamento di ciascuna falla presa singolarmente, sarebbe proprio la concatenazione delle due a far ottenere un effetto micidiale.

Tale effetto potrebbe presto palesarsi perché l’exploit PoC di queste due falle combinate è pubblico. I ricercatori di SafeBreach che avevano presentato da falla al Black Hat 2024 hanno infatti pubblicato uno strumento chiamato "Windows Downdate" che sfrutta le vulnerabilità di cui sopra per assumere il controllo del processo di Windows Update. Con questa procedura gli attaccanti possono creare downgrade personalizzati, ripristinando versioni precedenti del sistema con le falle di sicurezza che erano state corrette.

Zero-day corrette, ma con exploit attivo

Come accennato sopra, ci sono falle chiuse nel Patch Tuesday che sono già attivamente sfruttate. Una situazione che non stupisce (la cronaca cyber è zeppa di attacchi riusciti a seguito dello sfruttamento di una falla a uno o due giorni dalla pubblicazione della sua patch) ma che è bene tenere monitorata.

In particolare, ci sono due bug RCE sotto attacco attivo. Uno è monitorato con la sigla CVE-2024-38189, è relativo a Microsoft Project e influisce sulle organizzazioni che hanno disabilitato le impostazioni di notifica macro VBA sui propri sistemi. Interessa i sistemi operativi Windows 10 e successivi, Windows Server 2019 e successivi, Office 365 e precedenti.

Secondo l'alert di Microsoft, un attaccante può sfruttare questa vulnerabilità inviando un file appositamente predisposto (un documento oppure un foglio di calcolo che contiene codice malevolo) a un sistema interessato. È sufficiente che l’utente apra il file per eseguire il codice, che apre all'esecuzione di codice arbitrario, all’escalation di privilegi e di conseguenza all’accesso a dati e sistemi sensibili. La vulnerabilità in questione può essere sfruttata da remoto, semplificando il lavoro degli attaccanti.

L'altro RCE zero-day sotto sfruttamento attivo è il CVE-2024-38178, una vulnerabilità di corruzione della memoria in Windows Scripting Engine Memory o Script Host. Microsoft sottolinea che "lo sfruttamento di questa vulnerabilità richiede l’esecuzione di Edge in “modalità Internet Explorer”, utile per accedere ai vecchi siti Web o alle applicazioni obsolete create appositamente per Internet Explorer e non supportate dai moderni browser HTML5 come quelli basati su Chromium.

Gli esperti spiegano che in questo momento, nella maggior parte dei casi IE non è la modalità predefinita di Edge. Tuttavia, il fatto che gli attaccanti stiano sfruttando attivamente questa opzione suggerisce che ci sono aziende rilevanti che utilizzano questa configurazione. Configurazione che comunque si può ottenere anche con l’inganno, spingendo la vittima a fare clic su un URL appositamente predisposto dagli attaccanti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici