Falso agent di cybersecurity usato in attacchi a sfondo politico

Una infrastruttura avanzata di comando e controllo, una strategia ben pianificata per l'evasione e la persistenza e tecniche non comuni contraddistinguono uno strumento progettato per colpire target politici.

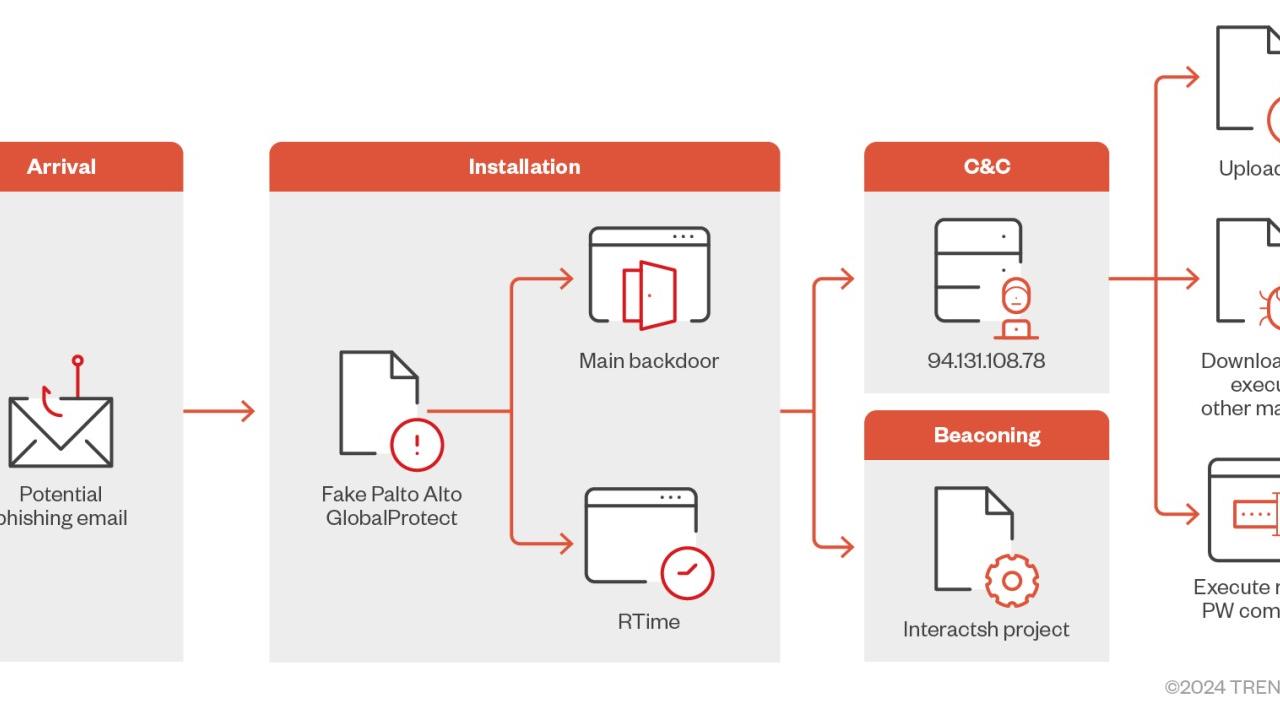

È un malware travestito da Palo Alto GlobalProtect Tool quello che sta prendendo di mira diverse vittime in Medio Oriente e che si distingue per l’impiego di una routine di infezione in due fasi e un'infrastruttura avanzata di comando e controllo. Può eseguire comandi remoti di PowerShell, scaricare ed esfiltrare file, cifrare le comunicazioni e aggirare le sandbox. A scoprirlo sono stati i ricercatori di Trend Micro, che hanno pubblicato un report tecnico dettagliato.

L’inizio della catena di attacco

La tecnica di consegna di questo malware non è chiara, ma i ricercatori sospettano che coinvolga un attacco di phishing capace di indurre le vittime a installare un agent legittimo della soluzione di Palo Alto nota come GlobalProtect Tool. In realtà i file che vengono scaricati non hanno nulla a che vedere con il noto vendor di soluzioni per la cybersecurity. Quello che accade è che un file chiamato setup.exe installa il componente principale GlobalProtect.exe insieme ai file di configurazione RTime.conf e ApProcessId.conf. Una volta eseguito, GlobalProtect.exe avvia un meccanismo di beaconing (sfruttando un processo che si installa in memoria, consente lo svolgimento di una nutrita serie di funzioni fra cui l’esecuzione di comandi, il key logger, l’esfiltrazione e l’upload di file, l’escalation dei privilegi, i movimenti laterali e altro).

Il primo elemento di originalità è che le comunicazioni avvengono con hostname all'interno del dominio Interactsh. Per chi non lo conoscesse, il progetto Interactsh è uno strumento progettato per i penetration tester, per verificare il successo dei loro exploit. In questo caso viene sfruttato per il beaconing.

Un altro elemento che ha attirato l’attenzione degli analisti è l'uso di un'infrastruttura di comando e controllo che si basa su un URL appena registrato, legato al territorio in cui operavano le vittime (gli Emirati Arabi Uniti) e progettato per assomigliare a un portale VPN aziendale. Un escamotage che ha aiutato non solo nell'infiltrazione iniziale, ma anche nel mantenimento di un accesso persistente alle reti compromesse.

Le caratteristiche avanzate

Questo malware si serve di tecniche di evasione per eludere l'analisi comportamentale e gli strumenti di sandboxing, controllando i percorsi dei file e i file stessi prima di eseguire il codice principale. Raccoglie informazioni sulla macchina infetta quali per esempio l'indirizzo IP, il sistema operativo, il nome utente, il nome del computer e la chiave di crittografia. Quest’ultima viene poi sfruttata per cifrare il traffico inviato al server di comando e controllo.

Il malware permette inoltre l'esecuzione di comandi PowerShell remoti, il download e l'esecuzione di payload aggiuntivi, oltre all'esfiltrazione di file specifici dal sistema compromesso. I comandi disponibili includono la gestione dei tempi di attesa, l'esecuzione di comandi e l'upload di file a server remoti.

Le implicazioni

Le funzioni descritte mettono in luce un evidente potenziale distruttivo all’interno delle infrastrutture prese di mira. Gli attaccanti hanno sfruttato una infrastruttura C&C dinamica e dimostrato di avere una strategia ben pianificata per l'evasione e la persistenza. Alcune tecniche, come l’Interactsh, sono sfruttate da noti APT: questo, insieme alla specificità regionale del dominio, suggerisce che siamo di fronte a uno strumento di attacco progettato per colpire target politici con finalità di spionaggio geopolitico o economico.

Aggiornamento: La Unit42 di Palo Alto ha pubblicato le query XQL utili per cercare segnali della campagna in Cortex XDR, hash che identificano i campioni, gli URL dei server di comando e controllo e gli estratti dal campione originale che ha falsificato GlobalProtect.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici