Il 44% degli attacchi ransomware viene scoperto durante i movimenti laterali

Un interessante report sugli attacchi ransomware rivela quando gli attacchi vengono intercettati (quindi in che cosa bisogna migliorare), la scelta delle vittime e altro.

Il 44% degli attacchi ransomware viene rilevato durante la fase di movimento laterale. Oltre un incidente su cinque (21%) ha interessato organizzazioni sanitarie, con un aumento rispetto al 18% dell'anno precedente. Il modello Ransomware-as-a-Service (RaaS) è in crescita; negli ultimi 12 mesi i gruppi più attivi sono stati LockBit e ALPHV/BlackCat. I dati sono frutto dell’ultima indagine condotta da Barracuda Networks su un campione di 200 incidenti segnalati tra agosto 2023 e luglio 2024 in 37 Paesi, da parte di 36 diversi gruppi di ransomware. I contenuti della ricerca offrono uno spaccato significativo delle tattiche e degli strumenti utilizzati dai criminali informatici.

Attacchi smascherati troppo tardi

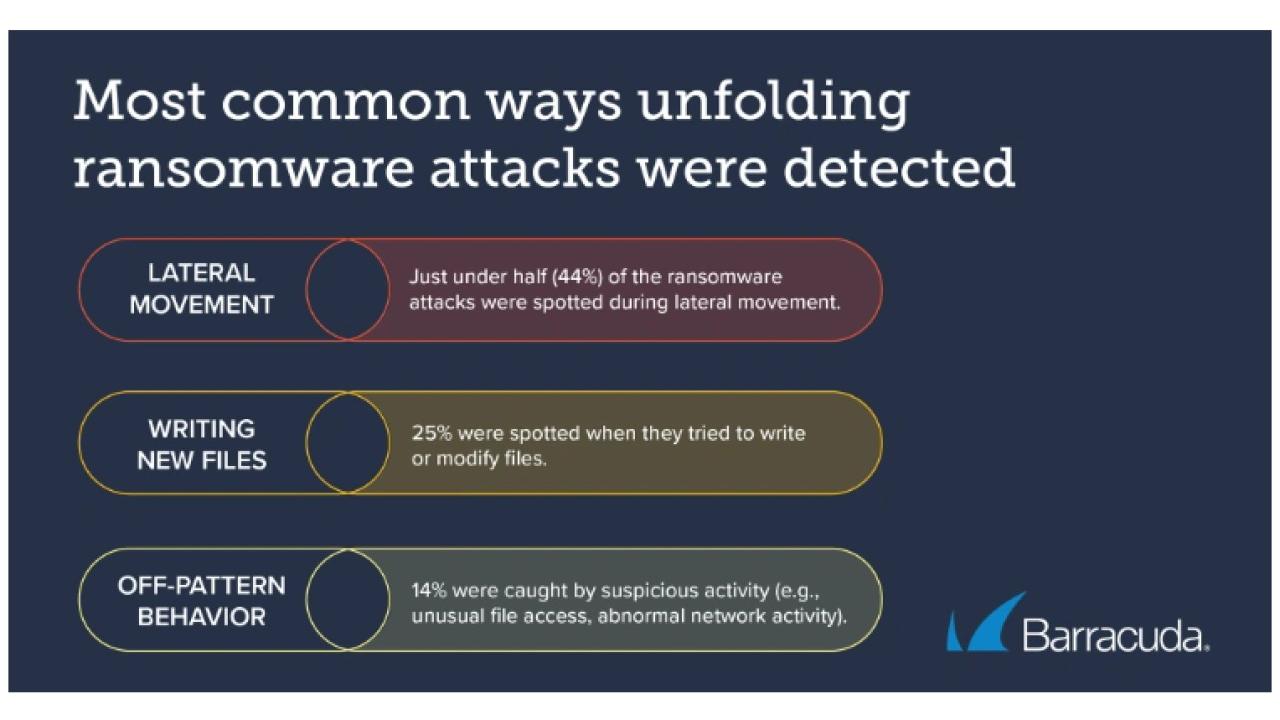

Uno degli aspetti più allarmanti dell'indagine è che il 44% degli attacchi in oggetto viene rilevato quando gli attaccanti hanno già attuato i movimenti laterali. Ricordiamo che questa è la fase in cui è avvenuta la prima violazione di un sistema e i criminali informatici esplorano la rete alla ricerca di ulteriori punti di accesso e di risorse sensibili.

Un quarto (25%) dei tentativi di aggressione è invece stato rilevato quando gli attaccanti hanno iniziato a scrivere sui file o modificarli; infine, il 14% è stato scoperto grazie all’analisi comportamentale. Dalle percentuali è evidente che per, una parte consistente degli attacchi, la detection avviene quando l’attacco ha già iniziato a diffondersi all'interno della rete, chiarendo la necessità di migliorare le capacità di rilevamento.

Settori maggiormente a rischio

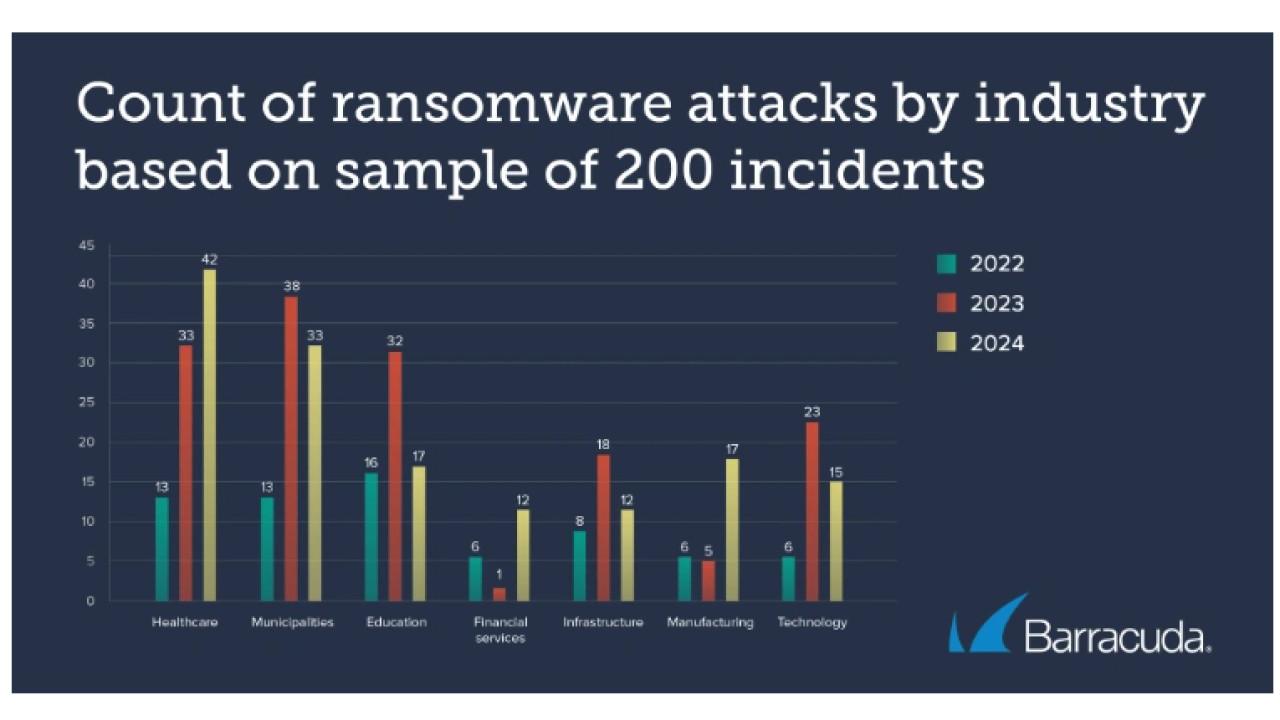

I dati di Barracuda confermano un dato purtroppo ben noto: gli attacchi diretti contro il settore sanitario sono in significativo aumento (21% contro il 18% dell'anno precedente). Il secondo comparto più bersagliato dagli attacchi è il manifatturiero (15%), seguito da IT (13%) ed education, in calo dal 18% al 9%.

La ripartizione delle percentuali e le tendenze lasciano intendere che i gruppi ransomware hanno cambiato il metodo di selezione delle vittime rispetto al passato. Anziché puntare ai settori tradizionalmente considerati vulnerabili, come l'istruzione, si stanno orientando sempre di più verso aziende con infrastrutture critiche complesse, il cui blocco avrebbe un impatto maggiore.

Chi sono gli attaccanti

Tra i gruppi più attivi figurano LockBit, a cui è ricondotto il 18% degli attacchi noti, e ALPHV/BlackCat, a cui fa capo il 14% degli attacchi. Il gruppo emergente Rhysida ha invece orchestrato l'8% degli attacchi documentati.

A guidare gli attacchi sono i gruppi che applicano il modello del Ransomware-as-a-Service (RaaS), che permette anche ai criminali informatici inesperti e con scarse competenze tecniche di usare strumenti di alto livello “a noleggio”. Il modello RaaS rende gli attacchi ransomware particolarmente difficili da prevedere e contenere, poiché diversi affiliati possono utilizzare tattiche e tecniche variabili per diffondere lo stesso malware, causando una frammentazione nei metodi di attacco.

Proprio nell’ambito RaaS opera il gruppo RansomHub, a cui in queste ore l’FBI ha associato la violazione di oltre 200 vittime che operano in infrastrutture critiche degli Stati Uniti. Il gruppo si concentra sull'estorsione basata sul furto di dati anziché sulla crittografia dei file delle vittime. Secondo l’FBI, RansomHub avrebbe raggiunto un modello di servizio talmente efficiente e di successo da avere attirato affiliati di alto profilo da altre varianti importanti come LockBit e ALPHV.

Barracuda ha citato due esempi concreti di strumenti e comportamenti che hanno caratterizzato gli attacchi ransomware del periodo in esame: uno riguarda il gruppo Play durante l’attacco a un'azienda sanitaria e l’altro il gruppo 8Base durante l’attività contro un'azienda di prodotti per la manutenzione automobilistica. In entrambi i casi i cyber criminali hanno sfruttato dispositivi non protetti come punto di appoggio e hanno nascosto i file dannosi in cartelle di musica e video poco usate. Tutti i dettagli di questi casi d’uso sono inclusi nel report completo disponibile online.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici