Credenziali Zoom in vendita sul dark web

Username e password di Zoom sono in vendita sul dark web. I cyber criminali potrebbero risalire all'utente e convocare riunioni al suo posto.

Migliaia di credenziali di Zoom sono in vendita sul dark web. È la conseguenza degli attacchi che hanno inondato la piattaforma di videoconferenza nelle scorse settimane. Alcune aziende che avevano in uso Zoom, ad esempio Google, l'anno bandito dai notebook aziendali. Altre sono corse ai ripari proteggendo le videoconferenze con le password. Da qui l'idea dei cyber criminali di vendere le credenziali di accesso alle videoconferenze.

Il trucco è stato scoperto da due aziende specializzate in cyber sicurezza: IntSights e Sixgill. Emblematica la pubblicazione di un database contenente oltre 2.300 nomi utente e password per gli account Zoom. Suddette credenziali, che sono in vendita, potrebbero essere usate per scatenare ulteriori attacchi. Oppure per intercettazioni e azioni di ingegneria sociale.

Un esperto di IntSights spiega che non è difficile, una volta avute le credenziali, risalire alla persona di cui si è preso il controllo dell'account (tramite Google e LinkedIn) e impersonarla per organizzare riunioni con altri dipendenti dell'azienda. È un tipo di attacco paragonabile a quelli Business Email Compromise. E potrebbe essere usato per chiedere alle persone di condividere file e credenziali tramite la chat di Zoom.

Un esperto di IntSights spiega che non è difficile, una volta avute le credenziali, risalire alla persona di cui si è preso il controllo dell'account (tramite Google e LinkedIn) e impersonarla per organizzare riunioni con altri dipendenti dell'azienda. È un tipo di attacco paragonabile a quelli Business Email Compromise. E potrebbe essere usato per chiedere alle persone di condividere file e credenziali tramite la chat di Zoom.

Sixgill ha segnalato inoltre la pubblicazione di oltre 350 credenziali Zoom su un forum online. Gran parte appartengono a istituti scolastici, piccole imprese e almeno una società di assistenza sanitaria. In questo caso l'obiettivo è di consentire l'interruzione delle videochiamate.

Zoom e altri servizi di videoconferenza stanno cercando di chiudere le falle man mano che emergono. I cyber criminali stanno usando strumenti come OpenBullet per scansionare le applicazioni Web per trovarne di nuove. Sono strumenti originariamente progettati per i test di penetrazione, che vengono usati per esfiltrare ID di Zoom validi.

Il rischio, secondo IntSights, è che un attaccante possa unirsi a una videoconferenza dopo che è iniziata. Molte applicazioni non avvisano se qualcuno si unisce a una riunione dopo il suo inizio. L'aggressore potrebbe "imbucarsi" e raccogliere informazioni sensibili o realizzare deep fake.

Il rischio, secondo IntSights, è che un attaccante possa unirsi a una videoconferenza dopo che è iniziata. Molte applicazioni non avvisano se qualcuno si unisce a una riunione dopo il suo inizio. L'aggressore potrebbe "imbucarsi" e raccogliere informazioni sensibili o realizzare deep fake.

Il problema è che è difficile aumentare la sicurezza di queste applicazioni senza impattare sull'esperienza dell'utente. Le app di videoconferenza fanno della facilità d'uso il loro punto di forza. Introducendo captcha e autenticazione a due fattori per ogni accesso, molti clienti opterebbero per un'applicazione differente. Occorre bilanciamento tra sicurezza e usabilità. E un'opera di formazione sui rischi.

Il trucco è stato scoperto da due aziende specializzate in cyber sicurezza: IntSights e Sixgill. Emblematica la pubblicazione di un database contenente oltre 2.300 nomi utente e password per gli account Zoom. Suddette credenziali, che sono in vendita, potrebbero essere usate per scatenare ulteriori attacchi. Oppure per intercettazioni e azioni di ingegneria sociale.

Un esperto di IntSights spiega che non è difficile, una volta avute le credenziali, risalire alla persona di cui si è preso il controllo dell'account (tramite Google e LinkedIn) e impersonarla per organizzare riunioni con altri dipendenti dell'azienda. È un tipo di attacco paragonabile a quelli Business Email Compromise. E potrebbe essere usato per chiedere alle persone di condividere file e credenziali tramite la chat di Zoom.

Un esperto di IntSights spiega che non è difficile, una volta avute le credenziali, risalire alla persona di cui si è preso il controllo dell'account (tramite Google e LinkedIn) e impersonarla per organizzare riunioni con altri dipendenti dell'azienda. È un tipo di attacco paragonabile a quelli Business Email Compromise. E potrebbe essere usato per chiedere alle persone di condividere file e credenziali tramite la chat di Zoom.Sixgill ha segnalato inoltre la pubblicazione di oltre 350 credenziali Zoom su un forum online. Gran parte appartengono a istituti scolastici, piccole imprese e almeno una società di assistenza sanitaria. In questo caso l'obiettivo è di consentire l'interruzione delle videochiamate.

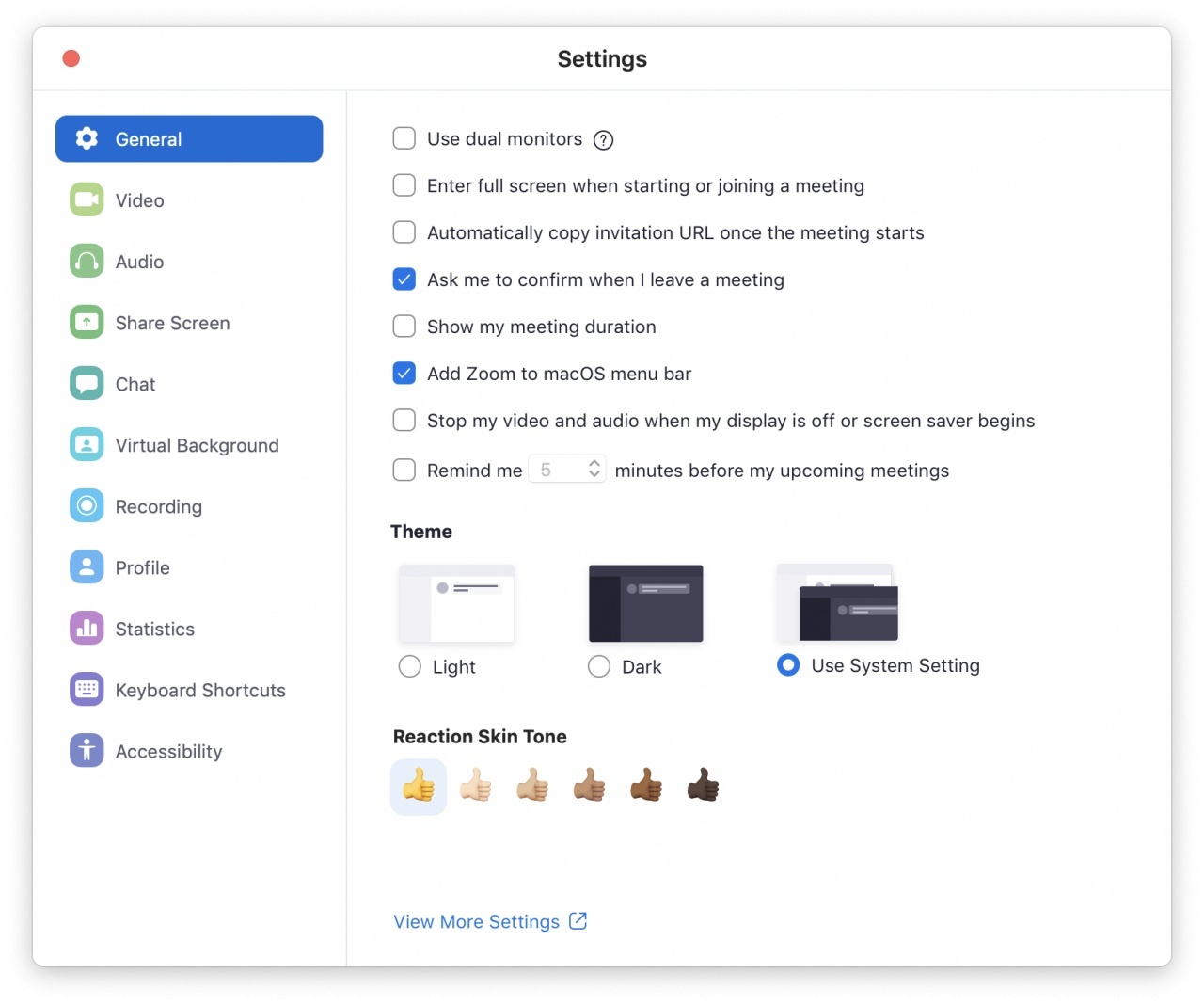

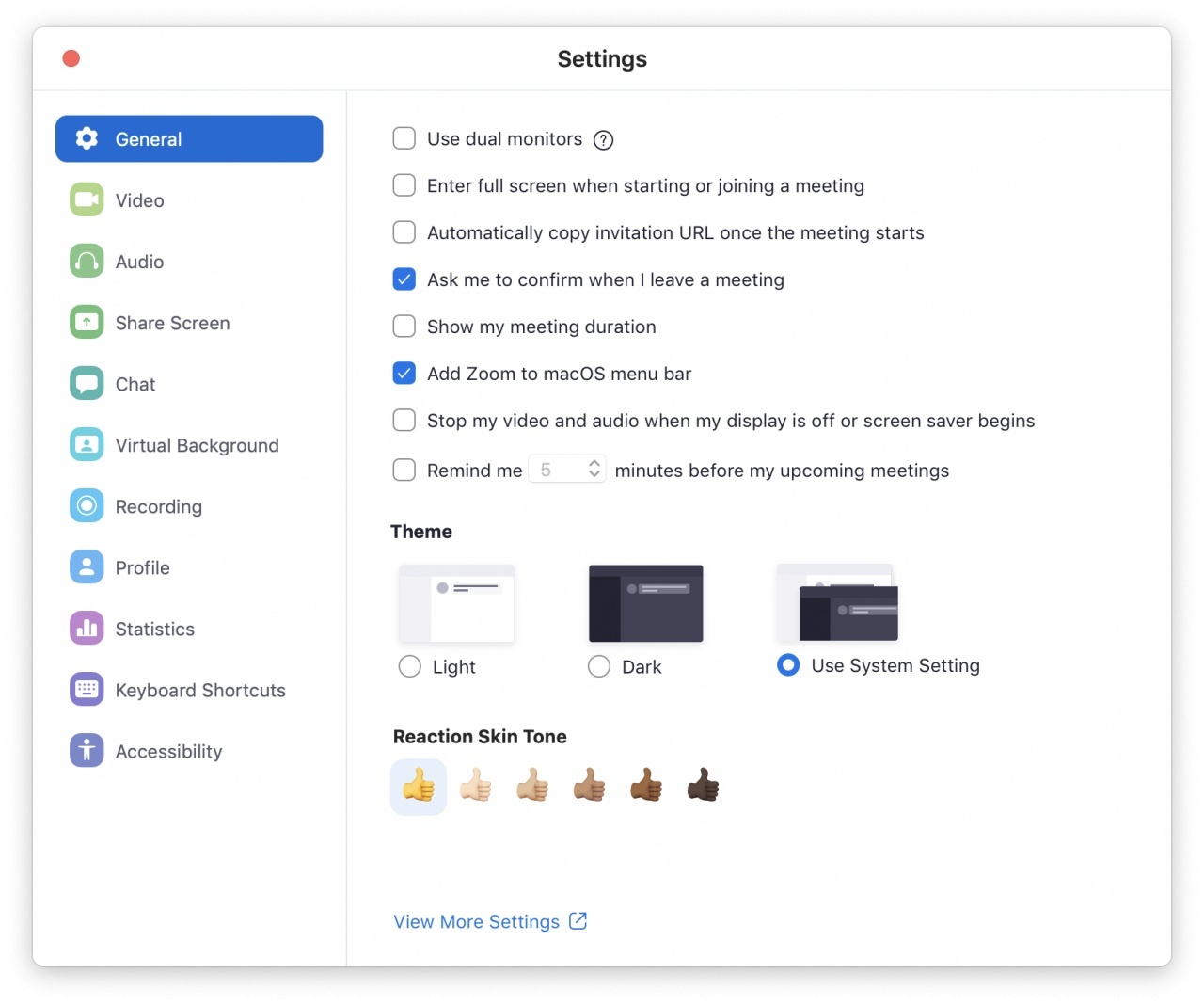

Sicurezza Zoom: meeting (più) protetti in dieci mosse. La sicurezza di base di Zoom è discutibile. Ma si può migliorare decisamente usando nel modo giusto le sue opzioni.Le applicazioni di videoconferenza sono "l'ultima frontiera" degli attacchi. Il problema è che le vulnerabilità in questo ambito abbondano. E che alcuni utenti ignorano le misure di sicurezza più elementari, agevolando i cyber criminali. Ad esempio, sono molti i casi in cui sono stati mostrati pubblicamente gli ID riunione.

Zoom e altri servizi di videoconferenza stanno cercando di chiudere le falle man mano che emergono. I cyber criminali stanno usando strumenti come OpenBullet per scansionare le applicazioni Web per trovarne di nuove. Sono strumenti originariamente progettati per i test di penetrazione, che vengono usati per esfiltrare ID di Zoom validi.

Il rischio, secondo IntSights, è che un attaccante possa unirsi a una videoconferenza dopo che è iniziata. Molte applicazioni non avvisano se qualcuno si unisce a una riunione dopo il suo inizio. L'aggressore potrebbe "imbucarsi" e raccogliere informazioni sensibili o realizzare deep fake.

Il rischio, secondo IntSights, è che un attaccante possa unirsi a una videoconferenza dopo che è iniziata. Molte applicazioni non avvisano se qualcuno si unisce a una riunione dopo il suo inizio. L'aggressore potrebbe "imbucarsi" e raccogliere informazioni sensibili o realizzare deep fake.Il problema è che è difficile aumentare la sicurezza di queste applicazioni senza impattare sull'esperienza dell'utente. Le app di videoconferenza fanno della facilità d'uso il loro punto di forza. Introducendo captcha e autenticazione a due fattori per ogni accesso, molti clienti opterebbero per un'applicazione differente. Occorre bilanciamento tra sicurezza e usabilità. E un'opera di formazione sui rischi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 03

ALSO AI ROADSHOW - Firenze

Apr 03

IDC CIO Summit 2025 - Roma

Apr 03

Road Show Gruppo Vianova - Digital transformation: scopri la Partnership vincente per far crescere il tuo business - Roma

Apr 03

WatchGuard Webinar Time - ZERO TRUST E PROTEZIONE DELLE IDENTITA'

Apr 03

V-Valley & Acronis | Virtual Certification day: Disaster recovery + Management

Apr 03

Ready Informatica RoadShow a Monza | Ready for IT Evolution! Tecnologie integrate per un IT più sicuro, agile e performante nelle PMI Italiane

Apr 03

Red Hat Ansible Automation Platform: creare valore partendo da una solida conoscenza tecnica | Live Webinar

Apr 03

Scopri Omnissa: soluzioni per un business pronto per il futuro

Apr 04

Cyber Unit: Cisco Security, la Chiave per un Ambiente Digitale Più Sicuro