Microsoft Exchange: errori di configurazione favoriscono gli attacchi di spoofing

Una analisi di Acronis chiarisce come configurare Exchange in modo da evitare problemi.

Configurazioni errate di Microsoft Exchange stanno agevolando gli attacchi di spoofing. Il problema si è accentuato a seguito di una modifica introdotta da Microsoft nella gestione del protocollo DMARC (Domain-based Message Authentication, Reporting & Conformance) all'interno di Microsoft Exchange. A suo tempo, nel 2023, l’azienda di Redmond diffuse dettagliate istruzioni per la corretta configurazione di Exchange a seguito dei cambiamenti. Il guaio è che, come spesso capita, molti utenti non le hanno implementate e mantengono attive configurazioni che espongono le aziende a potenziali compromissioni di account, violazioni dei dati e via discorrendo.

A riportare i riflettori sul tema è Acronis, che dopo un’attenta analisi degli attacchi ha evidenziato che sono proprio le misconfigurazioni di Exchange a far impennare il rischio di phishing.

Il rischio

Il phishing non ha bisogno di presentazioni, ma forse non tutti conoscono le tecniche di spoofing. Si tratta di un tipo di attacco che sfrutta email che sembrano legittime, inviando messaggi che sembrano provenire da fonti affidabili, come per esempio “admin@microsoft.com” o “ITadministrator@google.com”. Spesso, il contenuto di queste email riguarda argomenti sensibili come stipendi o pagamenti, quindi la vittima è spinta a cercare di approfondire il prima possibile, rendendosi più vulnerabile a fornire credenziali, scaricare file, trasferire fondi o altro.

Tutto ruota attorno al fatto che gli attaccanti hanno sviluppato una elevata capacità di falsificare gli indirizzi email per simulare la provenienza del messaggio da un collega o da un superiore. Fra i format più gettonati c’è per esempio “iltuocapo@tuazienda.com”. questo trucco spesso funziona perché i client di posta elettronica riconoscono questo format e non lo filtrano. Non solo: se il nome del capo è quello corretto possono addirittura visualizzare la foto del mittente, rendendo l’inganno ancora più convincente.

I protocolli di sicurezza delle email

Esistono protocolli creati appositamente per proteggere gli utenti dal phishing. SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) e DMARC sono stati sviluppati per affrontare le vulnerabilità del protocollo SMTP (Simple Mail Transfer Protocol), creato nel 1982 quando non esisteva il problema della sicurezza delle email. In particolare, DMARC determina come gestire le email che non superano i controlli SPF o DKIM, decidendo, per esempio, se devono essere respinte o contrassegnate come sospette.

Nel 2023 Microsoft ha implementato cambiamenti significativi nella gestione di DMARC all'interno di Exchange, pubblicando i nuovi parametri corretti di configurazione. Per esempio, in un ambiente ibrido in cui si utilizzano sia server on-premise che server cloud, o dov’è presente un server MX di terze parti per la gestione della email, possono sorgere problemi nel caso in cui il server MX non sia configurato correttamente o il filtraggio avanzato non sia abilitato. In questi casi le email possono bypassare i necessari controlli di autenticazione SPF, DKIM e DMARC, agevolando gli attaccanti.

Una configurazione corretta

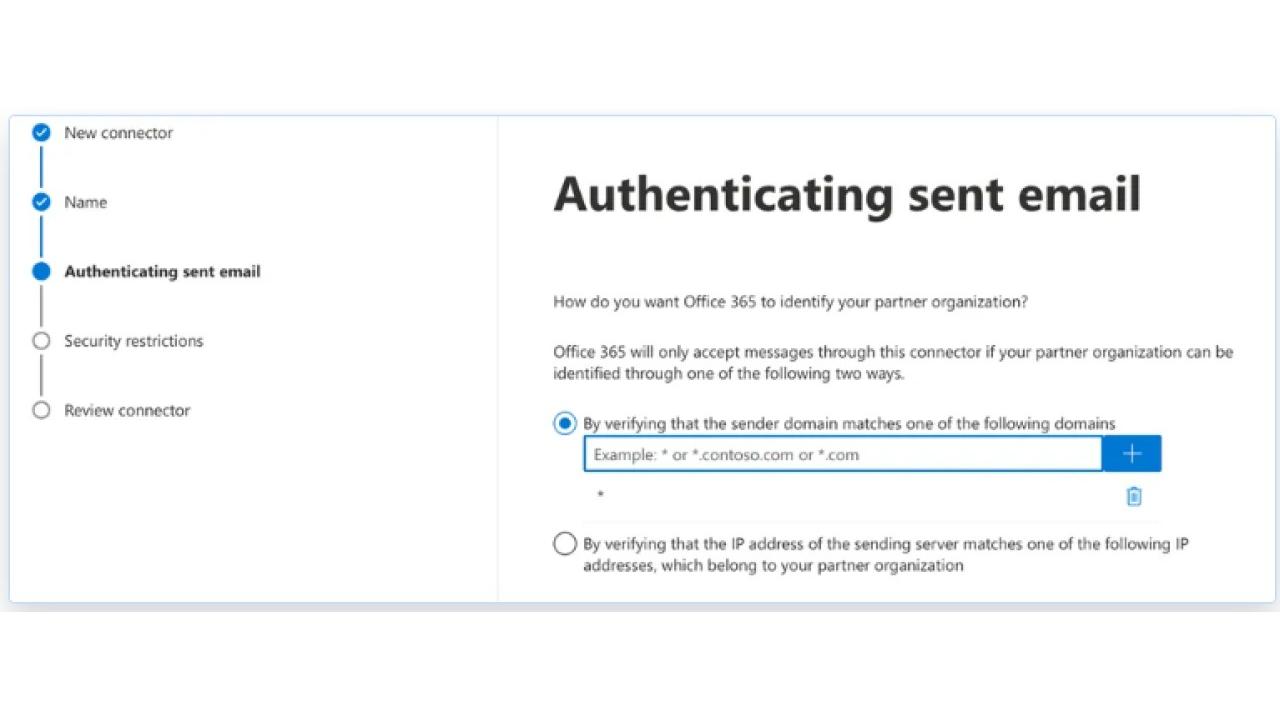

Gli esperti di Acronis sottolineano che non si incorre in tali problemi con una configurazione corretta dei connettori inbound all’interno di Microsoft Exchange. Parliamo di componenti configurati per gestire il traffico email in entrata, che devono essere impostati in modo da limitare le connessioni solo a specifici IP o domini autorizzati. È fondamentale assicurarsi che i connettori siano configurati in modo sicuro, quindi modificando le impostazioni predefinite, che al contrario potrebbero consentire il passaggio di email non verificate. Inoltre, Acronis sottolinea l’importanza di creare connettori di tipo Partner che permettano una maggiore granularità nella gestione delle connessioni in ingresso, bloccando quelle che non provengono da indirizzi IP autorizzati.

Inoltre, in ambienti ove sono presenti sia server Exchange on-premise che online, è cruciale garantire che le comunicazioni tra i due sistemi siano ben configurate e che i connettori non permettano l'ingresso di email da fonti non affidabili. Anche se il wizard di configurazione ibrida crea automaticamente alcuni connettori standard per la gestione del traffico, questi potrebbero non essere sufficientemente sicuri. È necessario configurare manualmente i connettori per garantire che rispettino le politiche DMARC, SPF e DKIM e che blocchino eventuali email sospette. Tutte le informazioni tecniche sono pubblicate sul sito di Acronis.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici