Cicada3301, un nuovo ransomware multipiattaforma che preoccupa

Attacca sia sistemi Windows che Linux, ha in comune molti aspetti con ALPHV/BlackCat, impiega tecniche e tattiche evolute che lo rendono una seria minaccia.

Un nuovo collettivo Ransomware-as-a-Service che si presenta con il nome Cicada3301 è stato individuato dagli esperti di cybersecurity di Truesec, che hanno pubblicato un primo report sulle Tecniche, Tattiche e Procedure messe in atto. È stato osservato per la prima volta a giugno 2024 e da allora la lista delle sue vittime, pubblicata sul portale di rivendicazione, si sta allungando in maniera preoccupante.

Chi è Cicada3301

Nome e logo ingannano: il gruppo criminale in questione non ha nulla che vedere con l’organizzazione che propone in rete enigmi molto complessi con l’obiettivo di reclutare criptoanalisti di alto spessore. Si tratta di un gruppo criminale che, come accennato sopra, applica il modello RaaS e usa la tecnica della doppia estorsione con cifratura dei dati delle vittime e minaccia di pubblicazione delle informazioni esfiltrate.

Tecnicamente parlando, condivide molte caratteristiche con il ransomware ALPHV/BlackCat. Fra i denominatori comuni troviamo il fatto che entrambi sono scritti in Rust, che entrambi impiegano l'algoritmo di cifratura ChaCha20, comandi identici per spegnere le macchine virtuali e rimuovere i loro snapshot.

L'annuncio del programma di affiliazione pubblicato su Ramp

L'annuncio del programma di affiliazione pubblicato su Ramp

Come opera Cicada3301

Il modus operandi di questo threat actor inizia con un attacco iniziale che probabilmente sfrutta credenziali rubate o brute-forcing. Oltre a cifrare i tradizionali sistemi Windows, Cicada3301 è abile a fare lo stesso anche con le macchine Linux e, in particolare, con le infrastrutture basate su VMware ESXi spesso utilizzate da grandi aziende per la virtualizzazione dei server. A tale proposito, Cicada3301 utilizza comandi nativi di ESXi, come esxcli e vim-cmd, per spegnere le macchine virtuali e cancellare i loro snapshot prima di procedere alla cifratura dei dati. Così facendo l’attacco mina alla continuità operativa dell'azienda target e al contempo mette fuori uso gli snapshot delle macchine virtuali che sono uno dei principali strumenti di ripristino.

Tuttavia, lo spegnimento delle VM non è un segnale su cui fare affidamento perché il ransomware è dotato di un parametro "no_vm_ss" che, se utilizzato, permette di cifrare i file senza prima spegnere le macchine virtuali, così da ottenere un attacco più rapido e difficile da intercettare in tempo reale.

Durante l'analisi di Truesec è emerso poi che il ransomware utilizza una chiave speciale come parametro per avviare il processo di cifratura: serve per decifrare un blob JSON crittografato che contiene la configurazione necessaria per l'operazione di cifratura. Il ransomware verifica la validità della chiave tentando di decifrare la nota di riscatto; se riesce, il processo di cifratura prosegue.

Inoltre, analogamente a BlackCat, il ransomware Cicada3301 applica una cifratura intermittente per i file di grandi dimensioni, una completa per quelli inferiori ai 100 MB e una parziale per quelli più grandi, così da garantirsi efficienza nell'attacco.

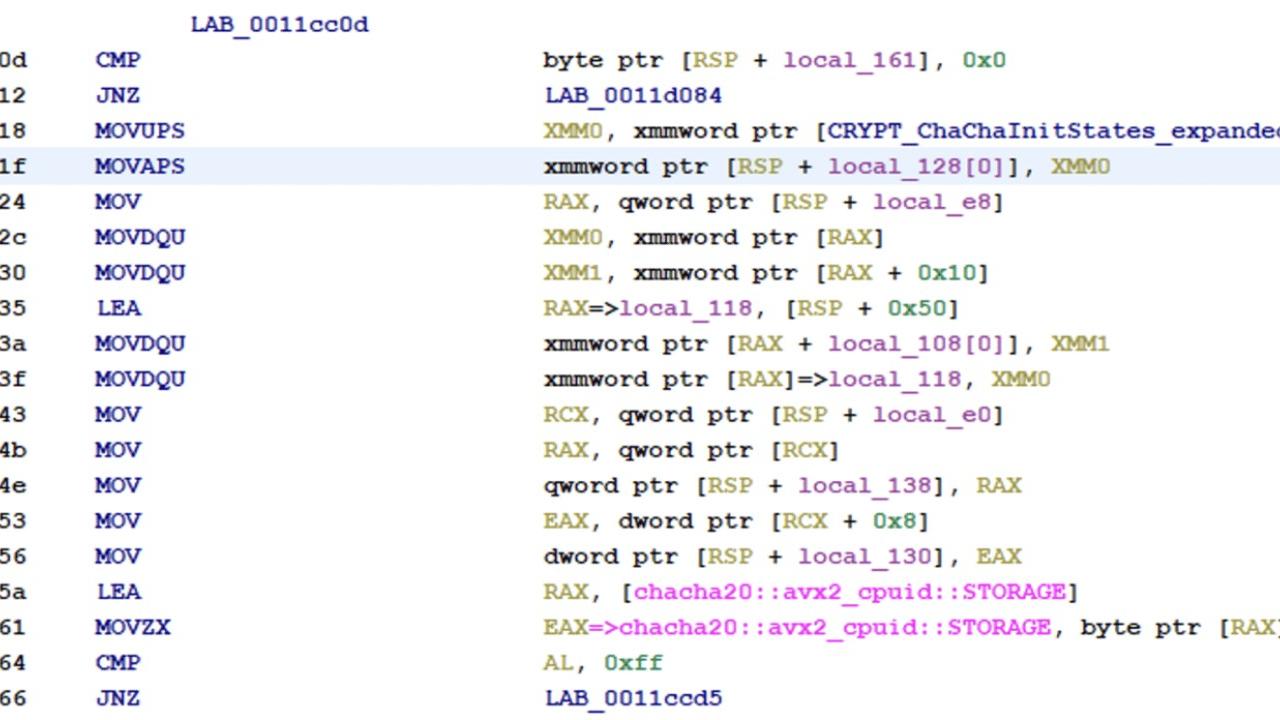

L’uso di ChaCha20 per la cifratura dei file

L’uso di ChaCha20 per la cifratura dei file

Collegamenti al botnet Brutus

Un ulteriore elemento interessante emerso dall'analisi di Truesec riguarda il possibile legame tra Cicada3301 e il botnet Brutus, noto per le sue attività su larga scala mirate allo sfruttamento di vulnerabilità nelle soluzioni VPN di brand del calibro di Cisco, Fortinet, Palo Alto e SonicWall. Brutus sembra giocare un ruolo cruciale nell'accesso iniziale alle reti target, agevolando l'infiltrazione del ransomware.

È interessante notare che le attività di Brutus sono state osservate due settimane dopo la chiusura delle operazioni di ALPHV/BlackCat, suggerendo una possibile connessione temporale tra i due eventi e aprendo all’eventualità che Cicada3301 sia in realtà il successore di BlackCat.

Alcuni ricercatori ipotizzano che Brutus possa essere stato sviluppato o utilizzato da membri dell'ex team di ALPHV per supportare il nuovo gruppo Cicada3301. Un legame che, se confermato, rappresenterebbe un'evoluzione strategica nell'ecosistema del ransomware, in cui i gruppi criminali non si limitano a sviluppare malware, ma costruiscono intere infrastrutture per facilitare l'accesso alle reti delle vittime, offrendo ai loro affiliati un servizio completo.

Implicazioni e difesa

Cicada3301 è un esempio di sofisticazione e organizzazione crescente dei gruppi ransomware. Non è certo il primo RaaS multipiattaforma o che sfrutta botnet per l'accesso iniziale, ma è un ammonimento circa la necessità di rafforzare le difese e adottare misure di sicurezza più efficaci, fra cui per esempio l'implementazione della MFA per l'accesso remoto, la micro-segmentazione della rete per limitare i movimenti laterali e il monitoraggio attivo dei sistemi per individuare comportamenti sospetti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici